LockBit勒索软件团伙上周声称对6月份网络安全供应商Entrust遭到的攻击负责。这个备受瞩目的团伙如今显然因这起攻击而遭到了分布式拒绝服务(DDoS)。

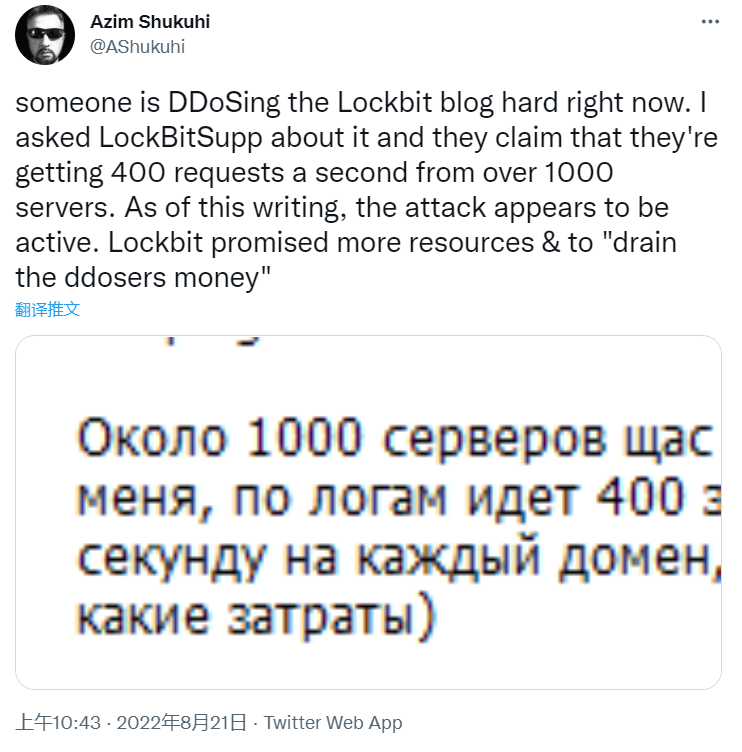

思科Talos威胁情报小组的网络安全研究人员Azim Shukuhi在周末的一条推文中写道:“眼下有人在对LockBit博客发动严重的DDoS攻击。”

LockBitSupp是LockBit勒索软件运营的公众帐号,负责与其他公司和网络安全研究人员互动。它告诉Shukuhi,该团伙的数据泄露网站每秒从1000多台服务器收到400个请求;该团伙承诺会为该网站添加更多的资源,以耗尽DDoS攻击者的钱财。

收集恶意软件源代码和样本的Vx-underground在推文中写道,LockBit透露,它遭到DDoS攻击是由于之前攻击了Entrust。Vx-underground询问该勒索软件团伙如何知道此事件的起因是攻击Entrust后,LockBit发来了显示入站消息的屏幕截图,所有消息都提到了enstrust.com。

DDoS活动旨在向某个网站发送潮水般的互联网流量或消息,从而扰乱其正常运营。这一招似乎很管用,有人声称LockBit的泄露网站一直很不稳定。

就在这起DDoS攻击前一天,使用勒索软件即服务(RaaS)运营模式的LockBit声称对Entrust攻击负责,并为这家安全供应商创建了泄露页面,还扬言:如果这家公司不如数支付索要的赎金,它就发布窃取的所有数据。创建页面表明Entrust尚未答应LockBit的要求——如果Lockbit确实是声称的始作俑者。

Entrust在6月18日获悉遭到了勒索软件攻击,并在7月初开始通知客户。Entrust 总裁兼首席执行官Todd Wilkinson在写给客户的信中写道:“未经授权的访客访问了我们用于内部运营的某些系统。”一些文件从内部系统泄露出去,但这起攻击似乎并未影响Entrust产品或服务的运营或安全。

这封信没有表明被盗文件是否与Entrust或其任何客户有关。该公司当时表示,这些产品和服务是在与内部系统分开来的气隙环境中运行的。

这家身份管理和身份验证公司后来通知执法部门,并开始与另一家网络安全供应商合作。

首席执行官补充道,调查工作仍在进行中,但这家公司尚未发现表明有人在授权访问系统的证据,并实施额外的保护措施以帮助加强安全。

Entrust的客户包括一系列美国政府机构,比如美国国土安全部、财政部和能源部。除了VMware和微软之类的科技公司外,客户还包括保险公司和金融公司。

如今,第三方供应商遭到越来越多的在线威胁,Entrust攻击事件就是一个佐证,就像去年的SolarWinds攻击。网络犯罪分子将这类供应链攻击视为可趁之机,以便通过他们使用的第三方供应商,轻松接触大量的潜在受害者。NCC Group在一份报告中表示,2021年下半年,供应链网络攻击的数量同比猛增了51%。

LockBit团伙的同名恶意软件于2019年首次浮出水面,现已成为不断发展和演变的勒索软件领域作案比较频繁的威胁团伙之一。网络安全供应商Digital Shadows的报告发现,在第二季度受害者组织的大名被发布到勒索软件泄露网站上的所有事件中,LockBit占到了32.77%。

据Digital Shadows声称,在其泄露网站上列出的受到LockBit攻击的组织数量环比增加了13.8%。

最近,LockBit上个月末声称从意大利税务当局窃取了78GB的数据。

6月份,该团伙发布了最新版本的勒索软件LockBit 3.0。最新版本附有一项漏洞悬赏计划,该团伙放言:谁提供漏洞利用代码、潜在受害者的私人数据、高价值目标的信息,或改进该团伙运营的点子,就可以拿到1000美元至100万美元的奖励。

该团伙还为LockBit 3.0设立了新的暗网网站,现在接受Zcash加密货币作为支付手段。此外,任何人现在可以购买被盗数据,让受害者可以掏钱请该团伙销毁数据,或者延长支付赎金的期限。

LockBit 3.0的发布可能会在第三季度促进更多的勒索软件攻击,就像 2021年发布改进版后一样。研究人员写道,新功能还可能会刺激其他团伙亦步亦趋,这取决于新产品有多成功。

勒索软件在持续发生转变,原来只是加密受害者公司的数据,并索要赎金以换取解密密钥,如今变成偷偷泄露数据文件,扬言在泄露网站上公开发布这些数据,除非受害者支付赎金,LockBit就是这样一个典例。

参考及来源:https://www.theregister.com/2022/08/22/entrust_lockbit_ddos_ransomware/

如有侵权请联系:admin#unsafe.sh