我如何入侵一家加密公司并窃取价值 100 万美元的比特币

在过去的几年里,打破路径规范化一直是我最大的兴趣。让我准确解释一下为什么我选择在这个攻击向量上投入时间,以及如何利用它。

首先自我介绍一下,我叫 Blake,是 Pentesterlab 的兼职软件工程师,

Synack 的 SRT 成员,Cobalt 的 pentester。

路径规范化是那些命中和未命中的漏洞之一,但为了利用它,它需要纯粹的逻辑思维。没有真正的模式可以寻找像 XSS 或其他类型的攻击来反映有效负载,这只是寻找细微差别和响应差异的反复试验。一旦你击中内部的东西,肾上腺素后的冲动绝对是性高潮。不仅如此,当您遇到内部路径时,它通常总是会产生实实在在的影响,想想他们隐藏这些内部服务/API,因为他们不希望公众看到敏感信息,所以他们实施反向代理来关闭他们远离公众。

规范化路径涉及修改标识路径或文件的字符串,使其符合目标操作系统上的有效路径。规范化通常涉及规范化组件和目录分隔符。

开发人员在编写反向代理规则时使用它来阻止某些内部路径通过并上游到内部服务。这就是我们要打破的,它涉及路径遍历和其他绕过技术。

注意:不要与 LFI 混淆,不是访问内部文件,而是访问内部路径。

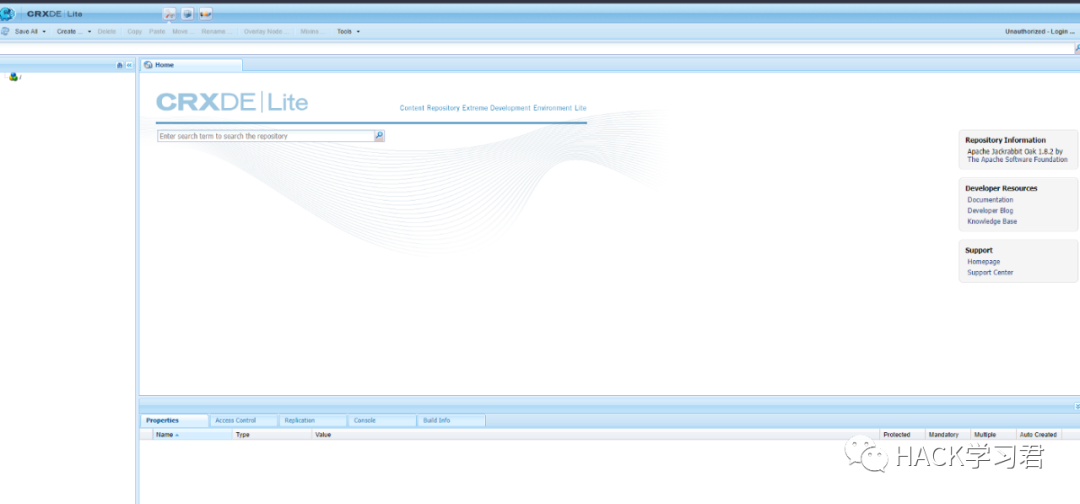

这是有效攻击的图片:

对路径规范化的影响可能是一系列的事情,例如:

敏感信息泄露

访问 JBoss EAP、Tomcat、AEM 和 APIS 等内部服务

有些人甚至设计了RCE。

有些允许您写入 API 以获得更大的影响。在大多数情况下,影响非常大。

我保持简单,KISS(保持愚蠢简单)

chrome开发工具(F12)ffufdirsearchBurpsuiteAssetnote wordlistseclists

正如我所说,找到这些漏洞需要纯逻辑。🧠

好的,技术方面的内容已经讲完了,让我们谈谈我的 hack 以及巨大的影响是什么。在我详细介绍之前,目前无法披露该错误,因此将编辑所有内容。

我开始使用 chrome 开发工具,正在查看 XHR 请求和文档,我注意到那里没有太多内容,所以我决定打开 burp 并开始抓取范围内的资产。我通常用我的预构建词表和大脑测试所有路径,我注意到在一个路径中我点击了内部根 API,执行了目录暴力破解并且可以访问用户中心 API。

https://api.example.com/public/path/config/..;/..;/internal/path _这并没有产生太大影响,所以我继续测试其他路径。

仅供参考:每条路径都可能包含不同的后端服务/API 来访问,这些类型的攻击的外部攻击面要高得多。

经过调查,我找到了另一条路径,因此我结合遍历和目录暴力破解执行了我的常规测试,我可以访问泄露管理资金的内部管理余额 API,我可以执行各种管理功能,例如:

提取资金 查看代币历史 查看余额这有一些实实在在的影响,如果不及时报告,潜在的灾难非常高,如果恶意黑客在我之前发现了这一点,他们可以清理他的帐户并让公司破产。我在 2 天后报告了它,它在 1 天内得到了分类和修复,他们付给我 9,000 美元。

推荐阅读

作者:zoid

如需转载,请注明翻译来源

星球部分精华内容推荐

其他更多精彩内容,欢迎加入我们的星球

如有侵权请联系:admin#unsafe.sh