2022-9-30 09:1:21 Author: 白泽安全实验室(查看原文) 阅读量:13 收藏

APT攻击

攻击活动

针对美国军事武器承包商的攻击活动

Anonymous黑客组织声称入侵了俄罗斯国防部

数据泄露

以色列国防承包商Elbit的美国分公司发生数据泄露

恶意软件

Kaspersky研究人员发现新的NullMixer恶意软件

APT攻击

新的APT组织Metador针对电信公司、ISP和大学

近日,SentinelLabs的研究人员披露了一个名为"Metador"的新APT组织。该组织主要针对性攻击中东和非洲几个国家的电信公司、互联网服务提供商(ISP)和大学。Metador通过绕过本地安全解决方案,同时将恶意软件直接部署到内存中的方式展开攻击。在研究人员的分析中,还发现了Metador使用的两个恶意软件变体:"metaMain"和"Mafalda"。metaMain是一个功能丰富的后门,攻击者可以通过metaMain实现远程访问、权限维持、键盘记录、下载和上传任意文件以及执行shellcode。Mafalda是一个灵活的交互式植入程序,支持67种命令,具有窃取凭据、命令执行等功能。Metador多模块框架执行流程如下图所示。

来源:

https://www.sentinelone.com/labs/the-mystery-of-metador-an-unattributed-threat-hiding-in-telcos-isps-and-universities/

APT28利用PowerPoint文件投递恶意软件

近期,Cluster25的研究人员发现具有俄罗斯背景的APT组织APT28,使用诱饵文档投递Graphite恶意软件的变体。诱饵文档是利用了一种新颖的代码执行技术的PowerPoint文件,该技术设计为当用户启动演示模式并移动鼠标时触发执行,并且是通过超链接触发的。代码执行后会运行一个PowerShell脚本,该脚本会从OneDrive下载并执行一个dropper,而dropper会最终下载有效载荷。攻击者会利用这个有效载荷展开下一步的攻击活动。

来源:

https://blog.cluster25.duskrise.com/2022/09/23/in-the-footsteps-of-the-fancy-bear-powerpoint-graphite/

Lazarus Group针对加密货币从业者的钓鱼攻击

近期,SentinelOne的研究人员发现了具有朝鲜背景的APT组织Lazarus Group,利用流行加密货币交易所Crypto.com的招聘广告作为诱饵,针对使用macOS平台的加密货币行业的从业者,发起网络钓鱼攻击活动。攻击者首先利用LinkedIn接触受害目标,发送一个伪装成PDF的Mach-O二进制文件,其中包含Crypto.com的招聘信息。当受害者打开PDF文件后,该Mach-O二进制文件会在用户的库目录中创建一个文件夹,并分发第二阶段和第三阶段的恶意模块,进而开展下一步的攻击活动。

来源:

https://www.sentinelone.com/blog/lazarus-operation-interception-targets-macos-users-dreaming-of-jobs-in-crypto/

Lazarus Group使用BYOVD技术的攻击活动

近期,AhnLab的研究人员披露了具有朝鲜背景的APT组织Lazarus Group,使用BYOVD技术开展新的攻击活动。根据研究人员分析,攻击者使用BYOVD(自带存在缺陷的驱动程序)技术,并利用了合法戴尔驱动程序中的漏洞CVE-2021-21551。攻击者在获得对内核内存空间的写访问权后,为了防止恶意软件被检出,屏蔽了系统中所有的安全解决方案和监控工具,从而开展后续的攻击活动。

来源:

https://asec.ahnlab.com/en/38993/

披露Lazarus Group的样本

近日,研究人员披露了Lazarus Group组织的恶意样本,IOC信息如下所示:

文件名:Galaxy JDs.pdf.lnk

MD5:8878ee5d935facff0e04370324118c60

URL:https://fs.digiboxes.us/yq7dpQeWf6Bbu6jZsRiT8UdhrIB08fQGBxDPNulbHbg=

来源:

https://twitter.com/shadowchasing1/status/1574770857540718593

攻击活动

针对美国军事武器承包商的攻击活动

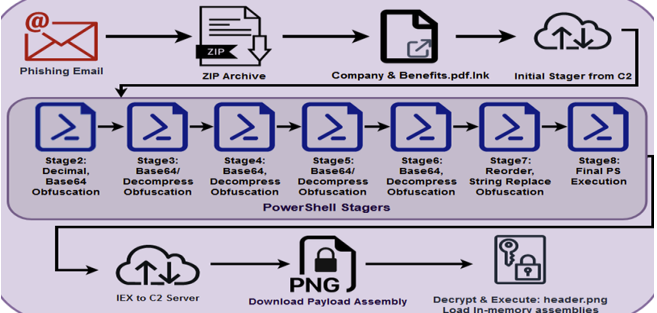

近日,Securonix的安全研究人员发现了一起针对参与武器制造的多家军事承包商的新活动,其中包括一家F-35 Lightning II战斗机部件供应商。攻击者首先针对公司员工发起网络钓鱼攻击,钓鱼邮件中会包含一个ZIP格式的附件,其中含有一个快捷方式文件。当受害者运行快捷方式文件时,攻击者为了避免检测,会调用ForFiles来执行命令,获取后续的PowerShell脚本,并通过一系列混淆技术(重新排序/符号混淆、IEX混淆、字节值混淆、原始压缩、重新排序、字符串替换和反引号混淆)躲避检测。攻击链示意图如下所示。

来源:

https://www.securonix.com/blog/detecting-steepmaverick-new-covert-attack-campaign-targeting-military-contractors/

Anonymous黑客组织声称入侵了俄罗斯国防部

Anonymous于9月23日在推特发布消息,声称已经入侵了俄罗斯国防部门的网站并窃取了数据。该黑客组织窃取的数据可能包括普京总统宣布的,三波军事活动动员中的第一波预备役军人的信息,涉及305925人的数据。攻击者通过ProtonDrive公开了一个90MB大小的TXT文件,其中包含超过30万人的姓名、出生日期、地区和地区。就目前情况,尚无法验证这些档案的确切来源。

来源:

https://securityaffairs.co/wordpress/136127/hacktivism/anonymous-russian-ministry-of-defense.html

数据泄露

以色列国防承包商Elbit的美国分公司发生数据泄露

近日,据媒体报道,以色列国防承包商Elbit的美国分公司Elbit Systems of America遭到攻击后发生数据泄露。6月下旬,勒索团伙Black Basta曾声称入侵了该公司,并将该公司添加到其Tor网站上。现在,该公司已确认于6月8日发生了数据泄露事件,涉及369人的数据。泄露的数据包括姓名、地址、社会安全号码、出生日期、直接存款信息和种族信息等。

来源:

https://securityaffairs.co/wordpress/136310/cyber-crime/elbit-systems-of-america-data-breach.html

恶意软件

Kaspersky研究人员发现新的NullMixer恶意软件

近日,Kaspersky研究人员发现了一种新的NullMixer恶意软件并对其进行了分析。NullMixer作为释放器,通过单个可执行文件启动十几个不同的恶意软件家族,导致单个设备感染多个恶意软件。攻击者利用了SEO技术在Google搜索显示的结果中推广含有假的游戏破解和盗版软件激活器的网站,虚假网站会将目标重定向到恶意网站并下载NullMixer副本。该软件会分发十几个恶意软件家族,包括Redline Stealer、Danabot和Raccoon Stealer等。目前,NullMixer已试图感染美国、德国、法国、意大利、印度、俄罗斯、巴西、土耳其和埃及的47778个用户。

来源:

https://securelist.com/nullmixer-oodles-of-trojans-in-a-single-dropper/107498/

往期推荐

APT37使用网络钓鱼电子邮件投递恶意软件——每周威胁动态第97期(09.16-09.22)

Lazarus Group利用Log4J漏洞攻击能源供应商——每周威胁动态第96期(09.09-09.15)

如有侵权请联系:admin#unsafe.sh