NullMixer 是导致各种恶意软件家族感染链的投放程序,它通过恶意网站传播,这些网站主要可以通过搜索引擎找到。这些网站通常与非法下载软件的破解、注册机和激活程序有关,虽然它们可能伪装成合法软件,但实际上包含一个恶意软件投放程序。

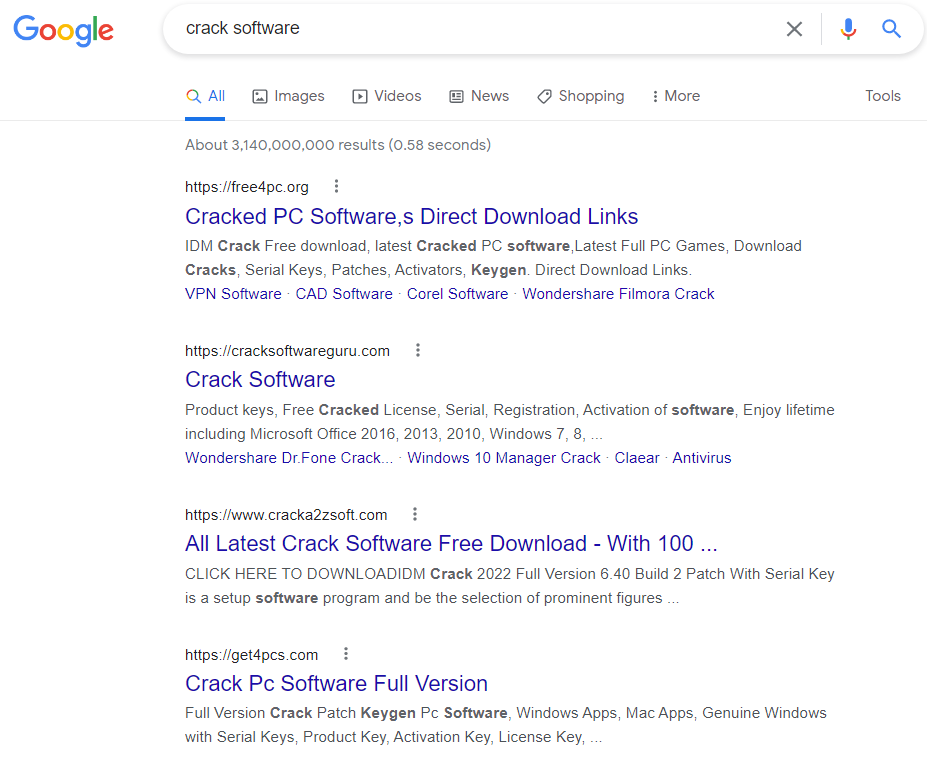

看起来这些网站正在使用 SEO 来提高其搜索排名,从而在互联网上搜索“crack”和“keygen”时很容易找到它们。当用户尝试从其中一个网站下载软件时,他们会被多次重定向,并最终进入一个包含下载说明和伪装成所需软件的受密码保护的压缩文件恶意软件的页面。当用户提取并执行 NullMixer 时,它会将许多恶意软件文件投放到受感染的计算机上。这些恶意软件家族可能包括后门、银行木马、凭证窃取程序等。例如,NullMixer 投放了以下恶意软件:SmokeLoader/Smoke、LgoogLoader、Disbuk、RedLine、Fabookie、ColdStealer。

NullMixer 的感染媒介基于一个“用户执行”恶意链接,该链接要求最终用户点击并下载受密码保护的 ZIP/RAR 压缩文件,其中包含手动提取和执行的恶意文件。

NullMixer的整个感染链如下:

用户访问网站以下载破解软件、注册机或激活程序。该活动似乎针对任何希望下载破解软件的人,并使用 SEO 技术使这些恶意网站在搜索引擎结果中更加突出。

谷歌搜索引擎搜索结果中“破解软件”的顶部包含提供NullMixer的恶意网站

用户点击所需软件的下载链接;

该链接将用户重定向到另一个恶意网站;

恶意网站将用户重定向到第三方 IP 地址网页;

该网页指示用户从文件共享网站下载受密码保护的 ZIP 文件。

恶意软件执行指令

用户提取带有密码的压缩文件;

用户运行安装程序并执行恶意软件。

NullMixer 感染链执行示例

NullMixer是一个投放程序,它包含的不仅仅是特定的恶意软件家族,也会投放各种恶意二进制文件来感染计算机,比如后门程序、银行程序、下载程序、间谍软件和许多其他程序。

当用户从下载的受密码保护的压缩文件中提取“win-setup-i864.exe”文件并运行它时,感染就开始了。“win-setup-i864.exe”文件是一个NSIS(Nullsoft Scriptable Install System)安装程序,是很多软件开发者使用的非常流行的安装工具。在本文的示例中,它投放并启动了另一个文件“setup_installer.exe”,这实际上是一个包含在 Windows 可执行文件中的 SFX 压缩文件“7z Setup SFX”。“setup_installer.exe”文件投放了数十个恶意文件。但它没有启动它们,而是启动了一个可执行文件 setup_install.exe,这是一个 NullMixer启动程序组件。NullMixer 的启动程序启动所有投放的可执行文件。为此,它包含一个硬编码文件名列表,并使用“cmd.exe”逐个启动它们。

硬编码到 NullMixer启动程序组件的文件列表

NullMixer 执行链

它还尝试使用以下命令行更改 Windows Defender 设置。

在启动所有已投放的文件后,NullMixer 启动程序会立即向 C&C 发送关于安装成功的信标。此时,所有被投放和启动的恶意文件都留在了它们自己的设备中。很快就可以识别由NullMixer恶意软件传播的各种恶意二进制文件。

NullMixer 和它投放的恶意软件家族

由于投放的恶意软件家族数量非常大,本文只对每个家族进行简要描述。

SmokeLoader(又名 Smoke)是一种模块化恶意软件,自 2011 年以来就广为人知,通过网络钓鱼电子邮件和偷渡式下载(drive-bydownload)分发。多年来,它通过附加模块不断扩展其功能。例如,添加禁用 Windows Defender 和反分析技术。

与使用硬编码静态 URL 下载恶意文件的最简单下载程序相比,SmokeLoader 用 C&C 通信以接收和执行下载任务。

RedLine Stealer 自 2020 年初就为人所知,并一直持续到 2021 年。众所周知,该恶意软件在网络论坛上出售,并通过钓鱼邮件传播。

另一种传播RedLine Stealer的新方法是诱使Windows 10用户获得虚假的Windows 11升级。当用户下载并执行二进制文件时,他们实际上是在运行恶意软件。

RedLine的主要目的是从浏览器中窃取证书和信息,此外还从受感染的计算机上窃取信用卡详细信息和加密货币钱包。此外,该恶意软件还收集有关系统的信息,例如:用户名、硬件详细信息和已安装的安全应用程序。

PseudoManuscrypt 自 2021 年 6 月以来就广为人知,并用作 MaaS(恶意软件即服务)。PseudoManuscrypt并不针对特定的公司或行业,但据观察,工业和政府组织,包括军工复合体和研究实验室的企业,是最严重的受害者。

该恶意软件通过Glupteba等其他僵尸网络传播。PseudoManuscrypt的的主要目的是通过从Firefox、谷歌Chrome、Microsoft Edge、Opera和Yandex浏览器中窃取cookie,通过使用ClipBanker插件进行键盘记录和窃取加密货币来监视受害者。恶意软件的一个显著特征是使用KCP协议下载额外的插件。

ColdStealer 是一个相对较新的恶意程序,于 2022 年被发现。与许多其他窃取程序一样,它的主要目的是从 Web 浏览器窃取凭据和信息,此外还窃取加密货币钱包、FTP 凭据、各种文件和有关系统的信息,例如操作系统版本、系统语言、处理程序类型和剪贴板数据。将被盗信息传递给攻击者的唯一已知方法是将 ZIP 压缩文件发送到嵌入式控制中心。

ColdStealer Main() 函数

FormatLoader 是一个下载程序,因为使用硬编码的url作为格式字符串而得名,它需要填写一个数字来获取下载附加二进制文件的链接。可用的数字范围也是硬编码的。

FormatLoader 的主要目的是通过将二进制文件下载到受感染的计算机上来用额外的恶意文件感染计算机。为此,恶意软件将硬编码范围中的数字逐个添加到硬编码格式字符串中,并访问下载链接。

此外,FormatLoader 使用第三方网站服务来跟踪受感染的计算机。它将“GET”请求发送到 IP 记录程序服务的特定 URL,该服务收集 IP 地址和基于 IP 的地理位置等信息。

众所周知,CsdiMonetize 是一个广告平台,用于在感染用户计算机后以按安装付费的方式安装许多不同的 PUA(潜在不需要的应用程序)。后来,CsdiMoneitze 不仅用 PUA 感染他们的受害者,还开始用真正的木马感染他们的受害者,比如 Glupteba 恶意软件。

如今,CsdiMonetize 使用其他恶意软件家族类型感染其受害者,例如:Fabookie、Disbuk、PseudoManuscrypt 等。

Csdi 执行链

感染从 NSIS 安装程序“61f665303c295_Sun1059d492746c.exe”开始,它会下载 Csdi 安装程序“MSEkni.exe”。Csdi 安装程序从 C&C 请求当前配置以及要安装的其他 Csdi 组件列表。配置以加密和 base64 编码的形式存储在多个注册表项中。下一步是下载其他组件,最值得注意的是发布者和更新程序组件。Csdi 发布者组件负责通过使用 URL 作为命令行参数启动浏览器来显示广告。更新程序组件负责按安装付费服务。它接收来自 C&C 的 URL 列表以及有关如何投放和执行下载文件的说明。

众所周知,Disbuk(又名 Socelar)将自己伪装成合法的应用程序,例如 PDF 编辑程序软件。

该恶意软件主要针对Facebook广告,并通过访问浏览器的SQLite数据库从Chrome和Firefox盗取Facebook会话cookie。在检索这些信息后,恶意软件试图提取额外的信息,恶意软件会尝试提取访问令牌、帐户 ID 等附加信息。经过进一步发展,Disbuk 也开始检索 Amazon cookie。

除了窃取数据,Disbuk 还安装了一个伪装成谷歌翻译扩展的恶意浏览器扩展。

Fabookie 是另一个针对 Facebook 广告的窃取程序。它的功能类似于 Disbuk 恶意软件,包括从浏览器中窃取 Facebook 会话 cookie,使用 Facebook Graph API 查询来接收有关用户帐户、关联支付方式、余额、朋友等额外信息。被盗的凭据稍后可用于运行来自受感染帐户的广告。

与 Disbuk 不同的是,该恶意软件不包含内置的恶意浏览器扩展,但包含两个嵌入式 NirSoft 实用程序“Chrome Cookies View”和“Web Browser Password Viewer”,用于从浏览器中提取数据。

DanaBot 是一种用 Delphi 编写的银行木马,它通过电子邮件网络钓鱼进行传播,自 2018 年被发现以来一直在迭代。

DanaBot 是一种模块化恶意软件,包括各种附加模块,这些模块最流行的功能是从受感染的计算机中窃取信息,并将虚假表格注入流行的电子商务和社交媒体网站以收集支付数据。它还可以通过远程桌面提供对受感染系统的完全访问,或通过使用 VNC 插件访问鼠标和键盘。

Racealer(又名 RaccoonStealer)是一种窃取型恶意软件,主要从受感染的计算机中窃取用户凭据并泄露数据。

自 2019 年被发现以来,Racoon 也经过了多次迭代。例如,它现在使用 Telegram 来检索 C&C IP 地址和恶意软件配置。现在,它还可以从恶意软件的 C&C 下载其他模块,这些模块也用于提取凭据。

Generic.ClipBanker 是一种剪贴板劫持者恶意软件,它监控受感染计算机的剪贴板,并专门搜索加密货币地址以替换它们。当用户复制加密货币钱包的地址时,恶意软件会将钱包地址替换为他们自己的加密货币钱包地址,因此最终用户会将加密货币(例如比特币)发送给他们,而不是发送到预期的钱包地址。

使用来自 Generic.ClipBanker 二进制文件的加密货币地址进行筛选

SgnitLoader 是一个用 C# 编写的小型木马下载程序,二进制大小约为 15 KB。但是,原始文件是用 Obsidium 打包的,这使得二进制文件的大小增长到 400 多字节。

SgnitLoader 在其二进制文件中包含一些硬编码的域,它会附加路径并添加一个从 1 到 7 的数字。与 FormatLoader 恶意软件不同,它不使用格式字符串,而只是在末尾添加一个数字字符串以获取完整的 URL。

下载和执行过程完成后,SgnitLoader 通过“GET”请求 ping 回 C&C。原始的pingback URL隐藏在' iplogger.org ' URL缩短服务中。

另一个用c#编写的小型木马下载程序。它的二进制文件是sgitloader大小的一半。它的主要功能代码相当短,它使用“IP Logger”URL缩短服务来隐藏它下载有效负载的原始URL。这就是为什么它被称为ShortLoader。

ShortLoader Main() 函数

原始文件是利用“Inno Download Plugin”下载功能的“Inno Setup”安装程序。

该安装脚本被编程为从URL ' http://onlinehueplet[.]com/77_1.exe '下载一个文件,将其作为' dllhostwin.exe '放置到' %TEMP% '目录中,并使用字符串' 77 '作为参数执行它。

Inno Setup 安装脚本的一部分

下载的文件属于 Satacom Trojan-Downloader 家族。然而,在研究过程中,研究人员发现该文件在服务程序上被替换为合法的 PuTTY 软件(一种流行的 SSH 客户端)。

该文件是另一个使用Microsoft Cabinet压缩文件格式的软件安装程序。执行后,它会投放三个文件:一个批处理文件、一个带有剥离的可执行文件标头的 AutoIt 解释程序和一个 AutoIt 脚本。然后它使用“cmd.exe”执行批处理文件。批处理文件的任务是恢复 AutoIt 解释程序可执行文件,并使用 AutoIt 脚本的路径作为命令行参数启动它。

AutoIt 脚本执行一些 AntiVM 和 AntiDebug 检查。如果所有检查都成功,那么它会再次启动 AutoIt 解释程序,解密并解压嵌入的可执行文件并将其注入新创建的进程。注入的可执行文件是 LgoogLoader。

LgoogLoader是一个木马下载程序,它从硬编码的静态URL下载加密的配置文件。然后对配置进行解密,从中提取额外的url,下载并执行最终的有效负载。它被称为LgoogLoader,因为它使用了来自“谷歌隐私政策”的字符串。

LgoogLoader 二进制文件中的 Google 隐私政策字符串

原始文件是一个试图安装PUA: Lightening Media Player的NSIS安装程序。该文件由csdimonealize的更新程序组件(MD5: 98f0556a846f223352da516af66fa1a0)下载。然而,安装脚本不仅被配置为设置lighightmedia Player,还被配置为运行内置的Windows实用程序“bitsadmin”来下载额外的文件,这就是我们将其称为Bitser的原因。在本文的示例中,该实用程序在 NSIS 安装程序的安装脚本中使用,并用于下载受 7z 密码保护的压缩文件。7z 压缩文件的密码以及解包和执行说明也被硬编码到安装脚本中。

Downloader.Bitser 的感染链

一个合法的 7-Zip 独立控制台应用程序由安装程序以名称“data_load.exe”投放,并使用参数启动以从下载的压缩文件中解压缩文件。

部分带有下载和执行指令的 NSIS 脚本

C-Joker 是一个非常简单的 Exodus 钱包窃取程序。它使用 Telegram API 发送有关安装成功或失败的通知。为了窃取凭据,它会下载“app.asar”文件的后门版本,并替换了来自Exodus钱包的原始文件。

C-Joker 二进制文件中的字符串

Satacom 也称为 LegionLoader。Satacom 于 2019 年被发现,它使用了不同的反分析技巧,这些技巧可能是从 al-khazer 中借鉴来的。嵌入式用户代理因样本而异,但在本文的示例中,用户代理是“deus vult”。

Satacom 二进制文件中的字符串

最新版本从 TXT-record 接收主控中心地址。Satacom 向‘reosio.com’发送一个 DNS TXT 查询,并接收一个带有 base64 编码字符串的响应。

Satacom DNS 请求和响应

使用 XOR 密钥“DARKMATTER”解码和解密后,它会得到真正的 C&C URL“banhamm.com”。

Satacom C&C 通信

GCleaner 是另一个按安装付费的恶意加载程序。它于 2019 年初被发现。最初,它通过一个模仿 CCleaner 等流行清洁工具的虚假网站传播的,称为 Garbage Cleaner 或 G-Cleaner。主加载程序用于下载可能不需要的应用程序以及 Azorult、Vidar、PredatorTheThief等恶意软件。GCleaner 现在由各种破解网站与其他恶意软件一起分发。这个 PPI 平台使用基于 C&C 的地理位置定位,这意味着它可以根据受害者的 IP 地址推送不同的恶意软件。尽管 GCleaner 加载程序不再模仿清洁工具,但在其二进制代码中仍然存在一些残留物,例如“Software\GCleaner\Started”或“\Garbage.Cleaner”等加密字符串。

Vidar 是一个信息窃取程序。它从其 C&C 下载 DLL 文件 freebl3.dll、mozglue.dll、msvcp140.dll、nss3.dll、softokn3.dll 和 vcruntime140.dll 用于密码获取例程。Vidar 还可以从 C&C 接收设置,告诉它要做什么。它能够从网络浏览器、cookie、保存的信用卡、浏览器历史记录、硬币钱包和Telegram数据库中窃取自动填充信息。它还可以制作屏幕截图并将其发送到 C&C,以及与指定掩码匹配的任何文件。

Vidar 下载 DLL 文件并上传收集的数据

参考及来源:https://securelist.com/nullmixer-oodles-of-trojans-in-a-single-dropper/107498/

如有侵权请联系:admin#unsafe.sh