2022-10-8 14:42:54 Author: www.secpulse.com(查看原文) 阅读量:52 收藏

2022年6月22日,西北工业大学发布《公开声明》称,该校电子邮件系统遭受网络攻击,来自境外的黑客组织和不法分子向该校师生发送包含木马程序的钓鱼邮件。

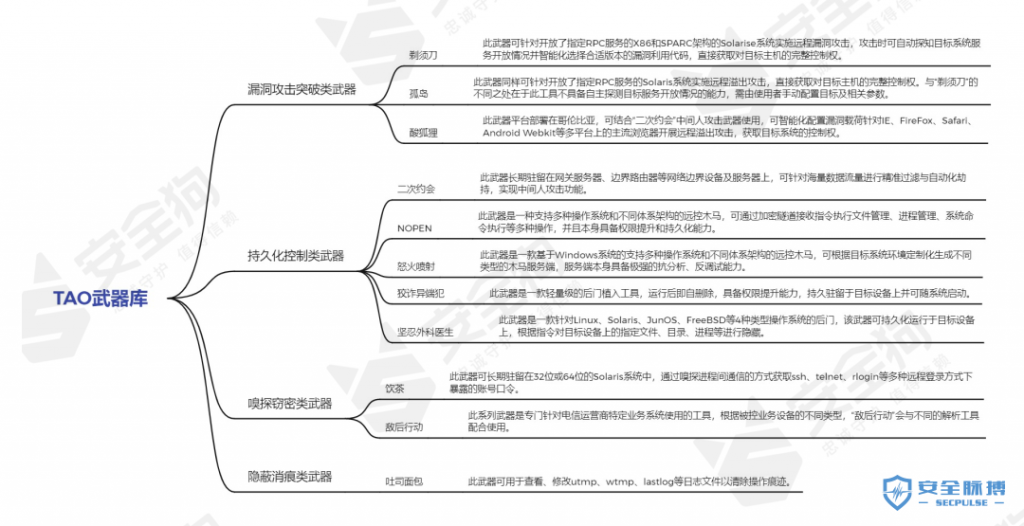

国家计算机病毒应急中心近日发布的《西北工业大学遭美国NSA网络攻击事件调查报告》,揭示了美国国家安全局(NSA)特定入侵行动办公室(TAO)通过钓鱼邮件攻击,使用41种网络武器对西北工业大学展开了攻击。

在此次攻击行动中,TAO灵活使用多版本的网络攻击武器,通过紧密配合展开多轮持续性的攻击、窃密行为。

图1

在数据窃取方面,利用“饮茶”嗅探木马(Suctionchar_Agent)窃取passwd、telnet敏感进程的账号密码,并对窃密数据进行加密保存。随后通过其他武器工具获取加密数据,并对加密数据还原、获取明文信息。安全狗海青实验室积极跟踪此次攻击事件,下面就其采用的“饮茶”嗅探木马(Suctionchar_Agent)进行分析。

通过对Suctionchar_Agent的层层分析,其中主要包含一个循环窃密文件写入函数,该函数会在检查窃密存储文件是否存在,随后再进行窃密文件写入行为:

图2

Suctionchar_Agent并未直接将字符串保存在本地,而是采用实时解密的形式,通过解密函数来获取存储的字符串信息:

在本地会存储一个文件目录信息,在生成前置信息后,拼接成完整路径:

生成路径时,会首先通过解密恢复路径字符串,再创建目录:

图5

在拼接过程中,也是通过解密函数对自身存储的加密字符进行解密,最后拼接成一个字符串:

在窃密功能中,Suctionchar_Agent会与内核模块保持通信,通过指令将不同类型的账号密码写入到加密文件中:

图7

文件写入功能如下:

本次TAO采用了多种攻击形式,对于各行各业的用户而言,如果想要彻底抵御其攻击,避免遭受相应的数据泄露、经济损失的话,应当尽可能地完善自身的安全防护体系,做好日常的安全管理。

安全狗的防护建议如下

-

做好基线检查,提高系统安全基数;

-

做好网络域划分,阻断横向渗透;

-

及时更新安全补丁,清除历史隐患;

-

开展安全意识培训,谨慎对待邮件链接;

-

部署主机安全防护产品,阻断外部攻击,实时监控系统安全。

此次 TAO 针对西北工业大学的网络攻击行动,对我国网络安全及信息安全造成严重危害。面对 TAO 的长期潜伏与持续渗透,我们应该积极做好防范准备,针对 APT 攻击开展自检自查,强化安全管理与应急处置能力。

本文作者:安全狗

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/188417.html

如有侵权请联系:admin#unsafe.sh