如何应对网络安全中的配置漂移问题?

日期:2022年10月09日 阅:79

众所周知,确保网络设备与应用系统的安全运行是减少基础架构攻击面的基础和前提,为此,国际互联网安全中心(CIS)等组织陆续颁布了相关工作指南,明确规定了所有部署的应用系统都应安全配置,并且这些配置应受到持续监控,并得到长期维护,以便保持在安全可靠的配置状态下运行工作。但是在实际应用中,虽然很多企业都会按照CIS标准指南要求部署配置系统,但长期的准确管理配置却难以保障,配置漂移情况时有发生。

什么是配置漂移?软件系统在开发和交付过程中,需要根据应用需求不断进行修改和调整,随之而来也会发生相关软件运行参数的配置变更。在理想的情况下,这些变更都应该有序进行,并被准确跟踪记录。但是,由于企业的实际应用环境并不完美,导致企业很多的修改并未被正确同步。当系统正式上线后,实际运行的配置与研发设计的配置并不一致,这种现象就叫配置漂移。

配置漂移会让组织面临重大安全风险,具体视漂移的严重程度而定。那么该如何应对这种情况的发生呢?维护系统配置的方法主要有三种。企业组织可以根据自身安全管理流程的成熟度,选择适合自己的管理方法。

模式一

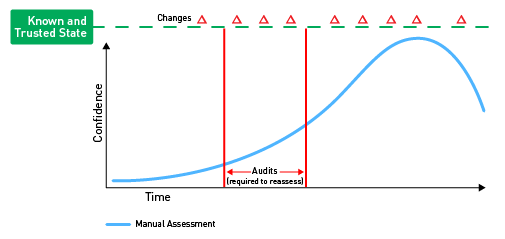

人工监控系统配置

人工管理系统配置非常耗时,因此难以定期、持续开展。由于合规管理的硬性要求,组织通常会尝试将系统数量限制在必须审核管理的范围内,从而尽可能减少人工监控的工作量。在此情况下,审核员也只会核实有限范围内的部分系统和应用,以验证配置的正确性和合规性。只有当这部分设备被发现存在配置漂移时,组织才会采取修复措施。

模式二

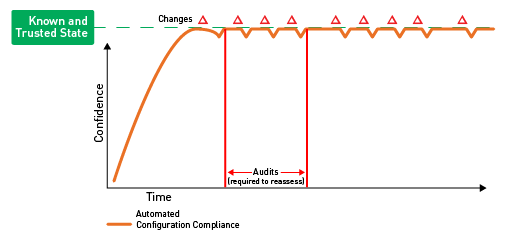

通过扫描工具监测配置情况

采用扫描工具可以对人工监测进行有效的补充,但这仍需要一定程度的交互来创建工具扫描所需的管理凭据,以及需要时安排工具操作人员运行扫描,并针对结果进行人工修补。工具扫描通常每月或每季度进行一次,以满足合规流程的需要。

在实际应用中,这种模式通常也主要针对合规要求内的应用系统,而其他系统往往会被遗忘,只有在它们暴露出问题或发生运行事故时才进行检查。在CIS发布的指南中,建议企业组织尽可能为所有应用系统提供安全配置监测,因此即使发生变更,也应有能力持续维护所有运行系统上的配置正确。

模式三

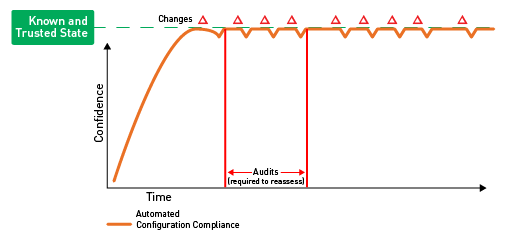

实时地监控所有系统配置

在此模式下,可以为各种应用系统配备轻量级代理,并通过代理监控系统的配置变更和运行状态。代理程序可以嵌入到已部署的映像中,或者包含在某些自动化工具(比如Puppet或Chef)的部署流程中,从而连接到所有的应用系统上。

一旦代理启动并进行监控,就可以实时发现系统的异常变更,同时启动相应的修补措施。比如说,这可以通过自动创建事件工单、发送电子邮件或通过安全事件管理(SIEM)工具来完成。

参考链接:

https://www.tripwire.com/state-of-security/security-data-protection/what-is-configuration-drift/

如有侵权请联系:admin#unsafe.sh