引子

Mandiant Automated Defense是Mandiant公司的一款核心安全产品,这是一个SaaS云平台,它的主要需求是解决现有安全产品天量安全告警,安全人员处理不过来的痛点。

其核心功能是通过威胁情报、安全知识和算法模型分析各类安全产品天量安全告警和安全数据,富化和自动合成出优先级最高并提供调查支撑证据的安全告警。

数据源

Mandiant Automated Defense是个类云SEIM产品(还包括其他安全验证功能),常规SEIM类场景接入的都是端点和流量安全产品所产生的数据和告警,Mandiant也不例外,主要分成4类:

WEB FILTER - Web防火墙类

NETWORK IDS/IPS - 网络流量安全类

EDR - 端点检测响应类

AV/EPP - 端点杀毒防护类

可以看到其传感器数据源支持各家的安全产品,比如crowdstrike和sentinelone这类同质化竞品,毕竟和火眼分家后Mandiant专注的是高级威胁分析,丰厚的威胁情报和安全知识经验才是Mandiant的家底,也和这些传感器相关的安全产品没有竞争关系。

告警支撑证据

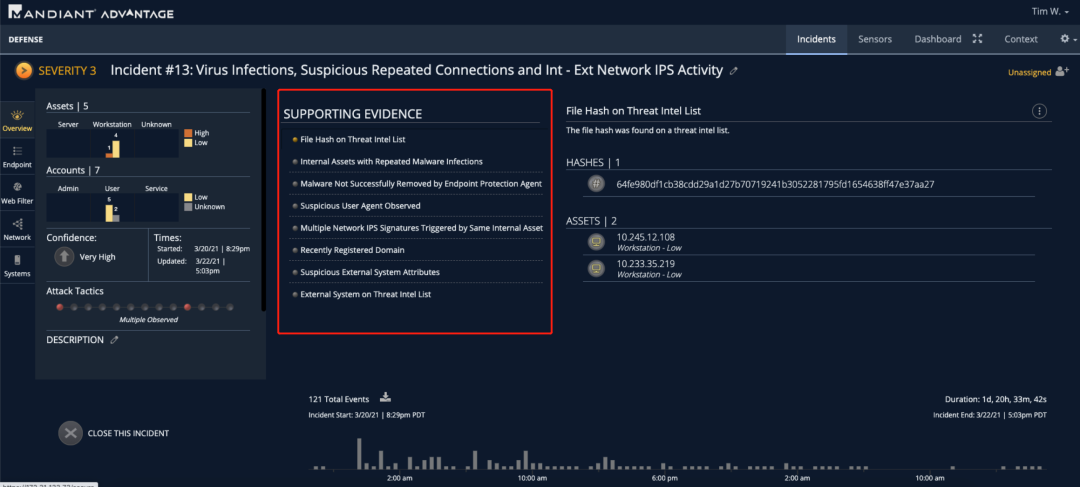

SUPPORTING EVIDENCE (支撑证据)功能是Mandiant告警和其他家产品告警的本质区别,每个告警都自带调查响应的支撑证据。

从UI展现出来的条目可以看出来应该每一种都对应一类威胁分析方法,主要包括以下几项,还有很多条目未知:

Multiple Network IPS Signatures Triggered by Same Internal Asset

在同一个内部资产触发了多个IPS签名规则,看起来是个统计阀值分析方法,触发什么签名,多少个签名等这样的组合分析方法判断。

External System on Threat Intel List

外部系统处于威胁情报中,外部资产在威胁情报中可能会被标为失陷状态,比如有大网扫描行为被监控、被木马病毒样本利用作为跳板、甚至有被攻击的情报

Malware Not Successfully Removed by Endpoint Protection Agent

恶意软件未被成功清除,这里是分析的杀毒软件的告警,病毒无法清除的情况并不少见

Internal Assets with Repeated Malware Infections

内部资产反复感染恶意软件,这明显是一个数据分析方法,端点历史上反复染毒,再被攻击的几率也很大

File Hash on Threat Intel List

文件哈希处于威胁情报中,这是端点类告警的基础分析方法

Suspicious User Agent Observed

对应Web流量中的异常浏览器标头,这是Web安全场景的常见异常指标

Internal Assets with Exploitation Tools

内部资产中存在黑客工具,端点中存在已知的黑客工具也是一个存在后渗透异常指标

Recently Registered Domain

近期注册的新域名,对于上行流量这是一个显而易见的异常,不过老道黑客一般会养域名:)

例子

来看一条Mandiant的PRIORITY 1级别告警“Virus Infections,Suspicious Repeated Connections and Int”,这是一条合成告警,有端点、网络流量和Web流量三个数据,简单说就是一条由完整上下文的告警。PS:传统的网络流量设备告警并不具备端点数据的关联功能,Mandiant也就解决了这么一个小痛点。

告警第一项,是端点上的进程、文件和外连C2命中了威胁情报。

告警第二项是分析出了哪些账户访问了C2

告警第三项是分析出了哪些设备访问了C2

问题

目前各家的安全产品告警标准并不统一,安全产品告警的创建、开发和实施缺乏严谨性,导致低质量警报在没有文档或同行评审的情况下投入生产线。

随着时间的推移,天量的安全告警对于安全人员造成了极大的困扰,导致安全人员产生告警疲劳,逐渐忽略告警,使安全运营陷入泥潭。

Mandiant的这个自动化告警处理产品给了我们一个比较好的示范,但没有任何告警是完美的!

结语

安全告警不过是对于安全元数据的一种约束条件而已。

当企业用户觉醒了5W1H意识 - 何人(Who)、何事(What)、何时(When)、何地(Where)、为何(Why)及如何(How), 厂商才会发现企业真正的安全需求。

点击左下角“阅读原文”,加入先进攻防社群

如有侵权请联系:admin#unsafe.sh