攻击者可以利用Service Fabric Explorer中一个现已修补的欺骗漏洞来获得管理员权限,并劫持Azure Service Fabric集群。

攻击者可以利用Service Fabric Explorer中一个现已修补的欺骗漏洞来获得管理员权限,并劫持Azure Service Fabric集群。

Service Fabric是一个面向业务关键型应用系统的平台,它托管着100多万个应用程序,并为微软的许多产品提供底层支持,包括但不限于Microsoft Intune、Dynamics 365、Skype for Business、Cortana、Microsoft Power BI以及Azure的多项核心服务。Service Fabri是微软用来构建、部署和管理基于微服务的分布式云应用程序的平台。它可以在Windows和Linux上运行,还可以跨任何云或本地环境来运行。

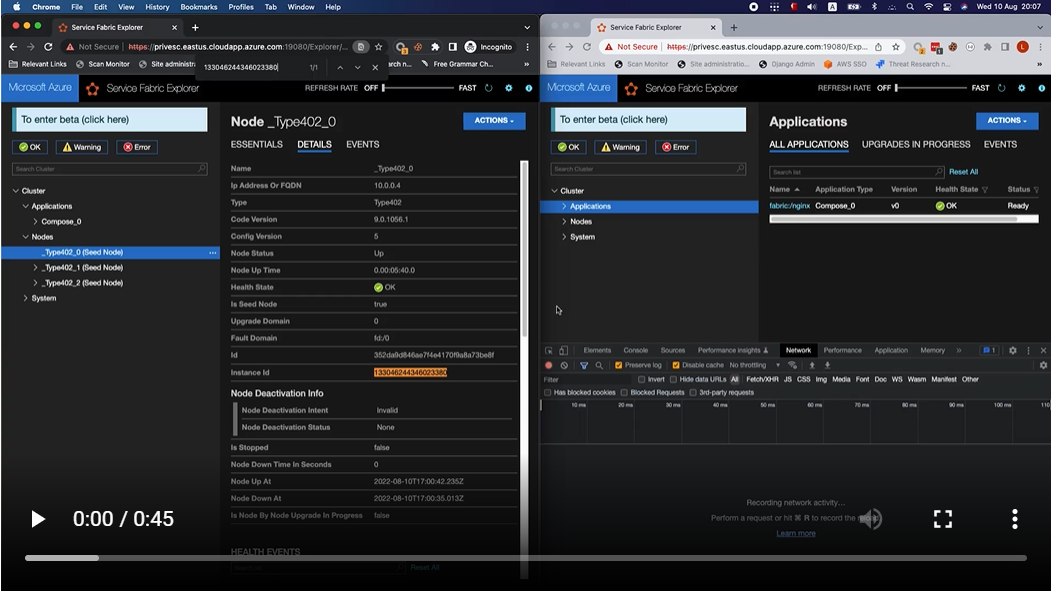

Service Fabric Explorer(SFX)是一种可用作托管式解决方案或桌面应用程序的开源工具,还是一种分布式系统平台,让Azure管理员可以管理和检查Azure Service Fabric集群中的节点和云应用程序。

Orca Security安全公司的研究人员Lidor Ben Shitrit近日发现了一个名为FabriXss的SFX欺骗漏洞(编号为CVE-2022-35829,CVSS的严重程度评分为6.4),这个漏洞可能使潜在的攻击者能够获得全面的管理员权限,并接管Service Fabric集群。

Orca Security解释道:“我们发现,如果Deployer(部署者)类型的用户只要拥有通过仪表板‘创建新应用程序’的权限,就可以利用仅仅这一权限来创建恶意应用程序名称,并滥用管理员权限,以执行各种调用和操作。”

这种操作包括执行集群节点重置,集群节点重置会删除所有的自定义设置,比如密码和安全配置,让攻击者可以创建新密码,并获得全面的管理员权限。

外头没有被利用的案例

Orca Security在8月11日向微软安全响应中心(MSRC)报告了这个漏洞,微软在10月11日的当月补丁星期二期间发布了修复该漏洞的安全更新。该漏洞影响Azure Fabric Explorer版本8.1.316及之前的版本。

Orca Security的博文介绍了属于概念验证的FabriXss漏洞利用代码,还附有其他技术细节。

图1

Orca团队解释道,利用这个漏洞始于通过客户端模板注入(CSTI)执行表达式。

接下来,攻击者需要跳出CSTI,进入到存储的XSS:

为了跳出CSTI进入到XSS,我们需要准确了解应用程序名称到底是如何创建和格式化的。仔细观察我们当前的有效应用程序(nginx),我们就可以看到“fabric:/”果然被添加到了该应用程序的后面。

最后,攻击者可以使用存储的XSS创建拥有管理员级别权限的自定义角色,然后重置其中一个节点并执行攻击载荷。

Service Fabric Explorer是共享的;默认情况下,有两种权限级别:只读取和管理员级。然而,正如Orca的研究人员解释,有一个选项可以修改只读取客户端权限,从而创建不是管理员、但仍能够执行特定操作的自定义用户。

研究人员能够滥用存储的XSS,只需创建自定义的客户端用户:deployer用户,然后创建发送攻击载荷的恶意应用程序即可。

微软表示,FabriXss漏洞只适用于针对不受支持的旧版本Service Fabric Explorer(SFXv1)的攻击,而当前默认的SFX Web 客户软件(SFXv2)不易受到攻击。

微软表示,然而,客户可以从默认Web客户软件(SFXv2)手动切换到易受攻击的旧版SFX Web 客户软件版本(SFXv1)。

这个问题要求攻击者已经在Service Fabric集群中拥有代码部署和执行权限,并且攻击目标使用易受攻击的Web客户软件(SFXv1)。

虽然微软并没有发现证明FabriXss已在攻击中被滥用的证据,但它还是建议所有Service Fabric客户升级到最新的SFX版本,而不是切换到易受攻击的SFXv1 Web客户软件版本。

据微软声称,即将发布的Service Fabric版本也将删除SFXv1以及切换到它的选项。

6月份,微软还修复了一个名为FabricScape的Service Fabric容器逃逸漏洞,该漏洞让威胁分子可以将权限提升到root级,并获得对主机节点的控制权,从而危及整个SF Linux集群。

参考及来源:https://www.bleepingcomputer.com/news/security/microsoft-azure-sfx-bug-let-hackers-hijack-service-fabric-clusters/ https://www.theregister.com/2022/10/19/azure_service_fabric_vulnerability/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh