作者:CybleBlogs

译者:知道创宇404实验室翻译组

原文链接:https://blog.cyble.com/2022/10/14/online-file-converter-phishing-page-spreads-redline-stealer/

用于交付有效负载的Windows快捷方式文件

今天,许多人之所以使用在线数字工具,仅仅是因为它们易于使用,并且它们为用户提供了一个有效执行各种操作的平台。这些工具是托管在网站上的基于Web的软件,可以通过互联网访问,而无需在用户的计算机上下载和安装任何内容。有许多在线数字工具可以实现多种任务,例如共享文件、设计徽标、创建流程图、转换文件、制作PDF文档、编辑视频和音频等。

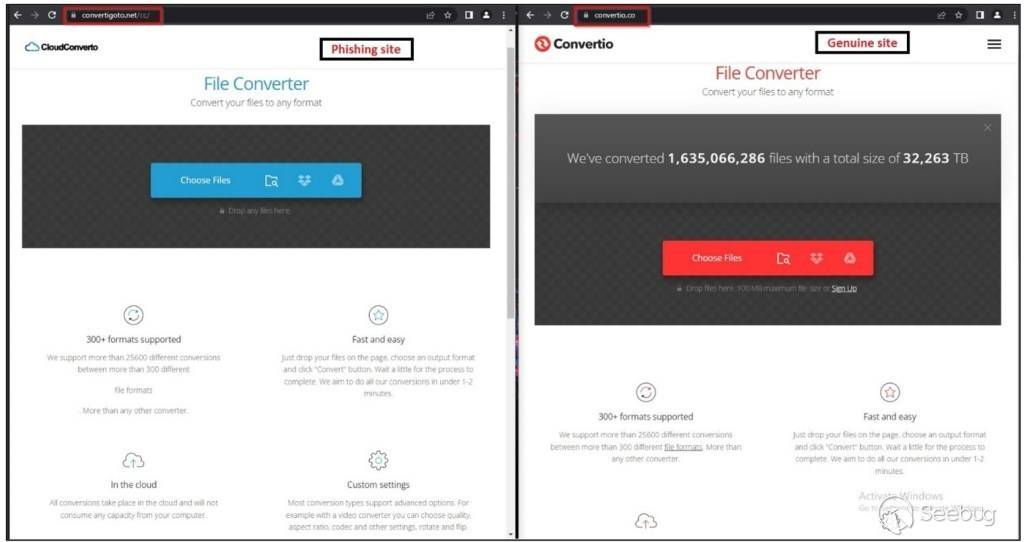

最近,Cyble研究和情报实验室(CRIL)发现了一个名为“hxxps://convertigoto.net/” 的网络钓鱼网站,该网站冒充了真正的“Convertio”网站。Convertio是一个简单的在线工具,可将文件转换为不同的文件格式,包括文档、图像、电子表格、电子书、档案、演示文稿、音频、视频等。钓鱼网站经过精心设计,看起来类似于合法的 Convertio 网站,如下图所示。

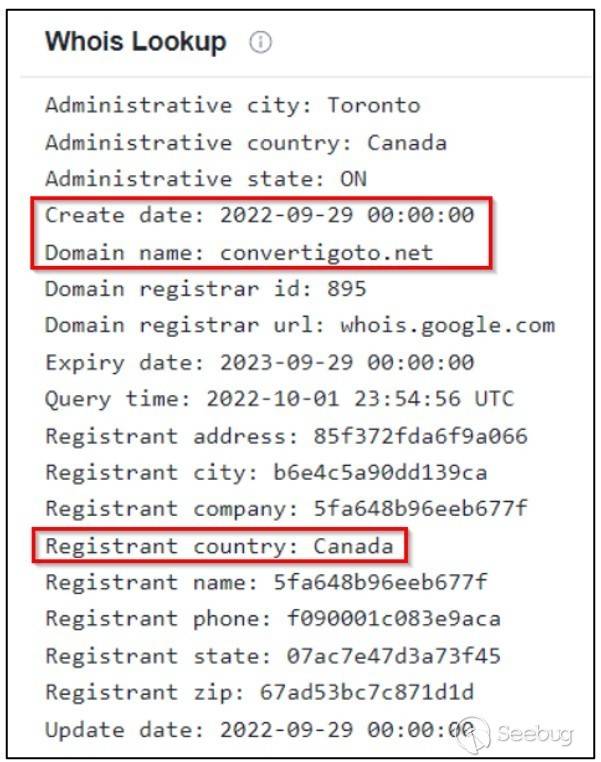

下图显示了钓鱼域名的“Whois”信息,表明该域名最近已注册,并一直积极瞄准在线文件转换工具的用户。

技术细节

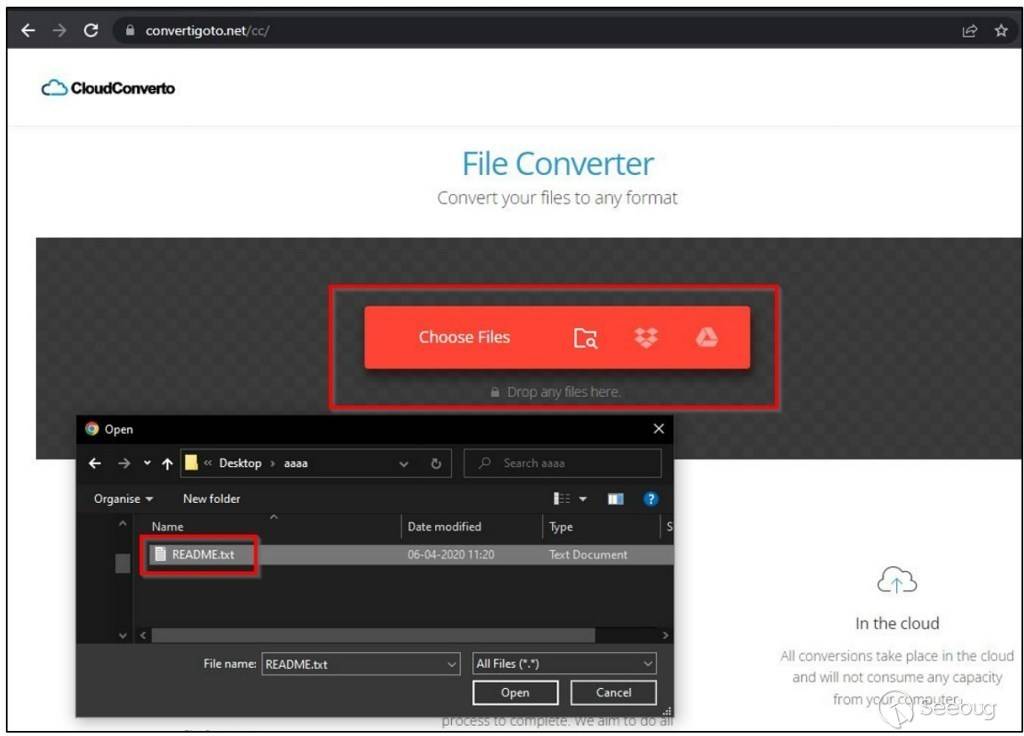

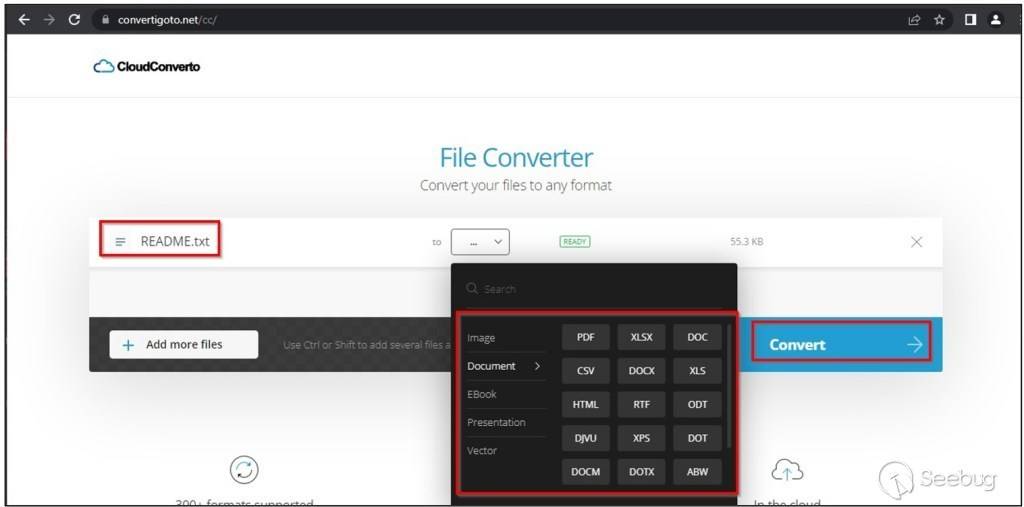

当用户访问网络钓鱼页面时,在线工具会提示他们选择需要转换为其他文件类型的输入文件,如下所示。

选择文件后,该工具允许用户选择要转换的目标文件扩展名,如下所示。

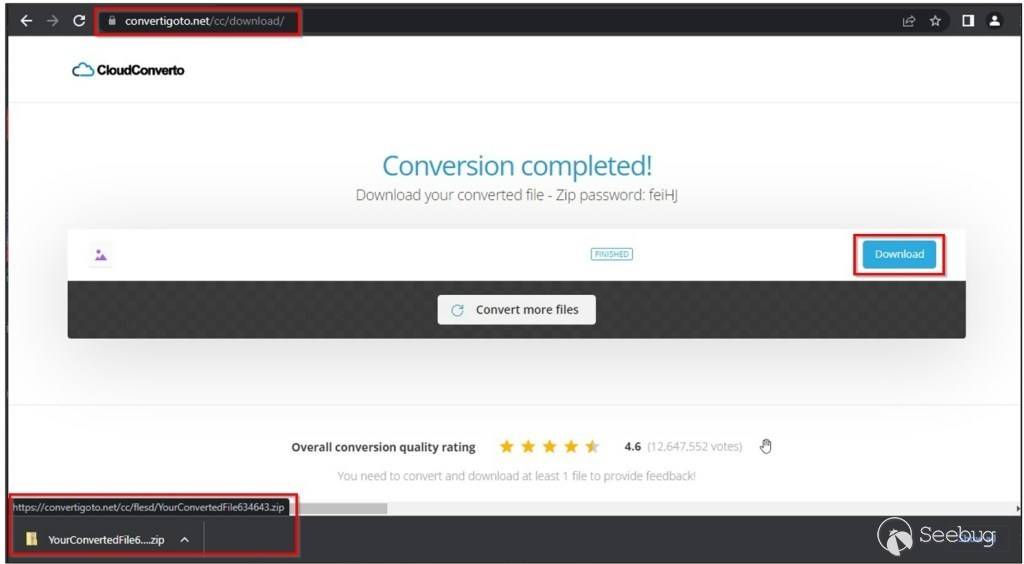

选择文件类型并单击页面上的“转换”按钮后,用户将被重定向到下载页面,并显示“下载”按钮以获取其转换后的文件。当用户单击钓鱼网站中的“下载”按钮时,实际感染就开始了,该按钮下载了一个zip存档文件- “YourConvertedFile634643.zip”-如下所示。

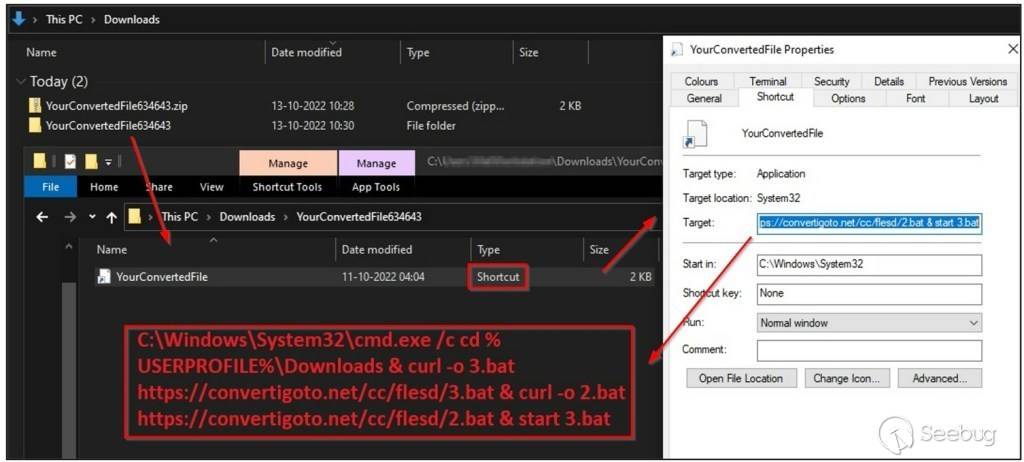

zip存档包含一个快捷方式文件“YourConvertedFile.lnk”,而不是用户选择用于转换的实际文件类型。下图显示了从下载的zip文件中提取的快捷方式文件及其目标命令行。

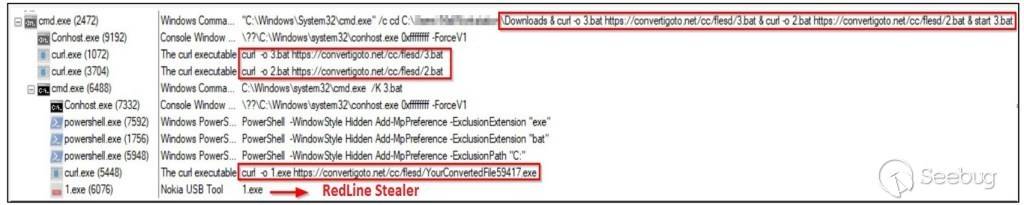

执行快捷方式文件后,它使用“curl executable”从以下URL将名为“2.BAT”和“3.BAT”的两个BAT文件下载到“%USERPROFILE%\Downloads”目录,并启动“3.BAT”批处理文件:

- hxxps[:]//convertigoto[.]net/cc/flesd/3[.]bat

- hxxps[:]//convertigoto[.]net/cc/flesd/2[.]bat

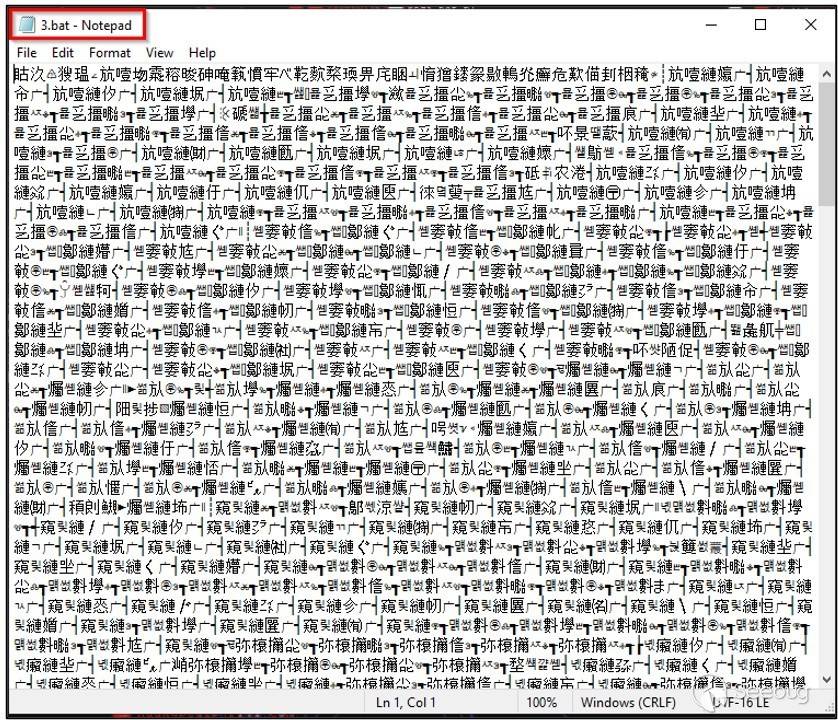

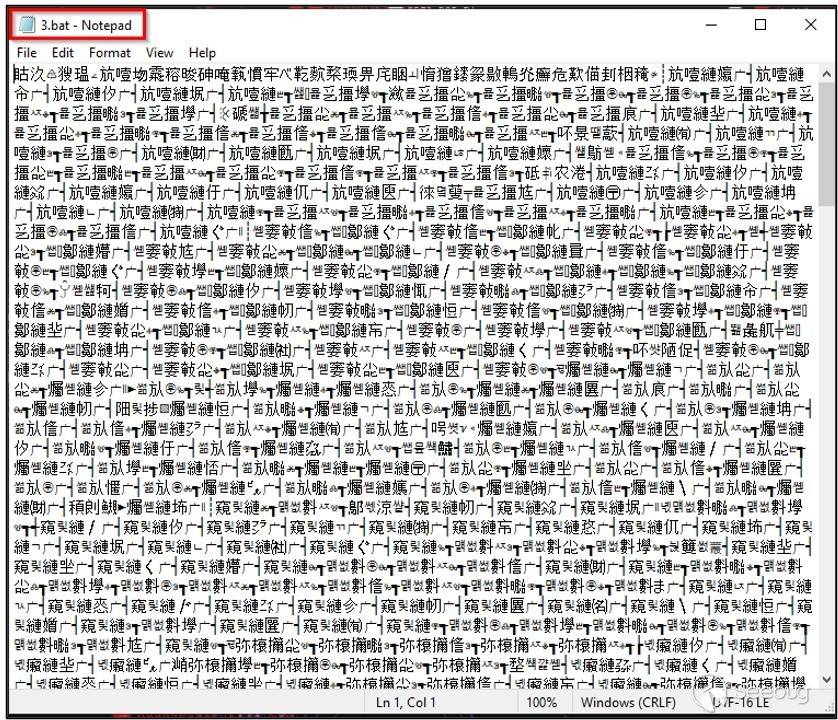

“3.bat”批处理文件的内容如下所示。

启动“3.bat”批处理文件后,它将运行以下 PowerShell 命令,将文件扩展名(“exe”>“bat”)和驱动器路径(“C:”)添加到 Windows Defender 的排除列表中。

- PowerShell – WindowStyle Hidden Add-MpPreference -ExclusionExtension “exe”

- PowerShell – WindowStyle Hidden Add-MpPreference -ExclusionExtension “bat”

- PowerShell – WindowStyle Hidden Add-MpPreference -ExclusionPath “C:”

然后,“3.bat”使用“curl executable”从以下URL进一步下载一个具有PDF文件图标的可执行有效载荷,名为“YourConvertedFile59417.exe”,并在重命名为“1.exe”后执行:

- hxxps[:]//convertigoto[.]net/cc/flesd/YourConvertedFile59417[.]exe

下图显示了从网络钓鱼站点下载快捷方式文件的流程树。

可执行文件的行为表明,有效负载是一种称为“RedLine Stealer”的已知恶意软件。RedLine Stealer是一种用C#编写的恶意软件,使用SOAP API与其C&C(命令和控制)服务器通信。该窃取器能够从web浏览器、加密货币钱包和应用程序(如FileZilla、Discord、Steam、Telegram和VPN客户端)中窃取信息。

它还收集有关受感染计算机的信息,例如操作系统、系统硬件、正在运行的进程、防病毒产品、已安装的程序和系统语言。在收集受害者的信息后,它会将所有被盗的详细信息泄露到远程C&C服务器。

此恶意软件还可以上传和下载文件,执行命令,并定期将有关受感染计算机的信息发送到C&C服务器。您可以在此处阅读CRIL对Redline stealer博客的深入分析。

结论

在线工具因其便利性、可访问性、可行性和易操作性等优点,被广泛用于专业和个人用途。TA通常面向具有广泛用户群或受众的Web 应用程序。他们创建了一个类似于真实网站的网络钓鱼网站,诱使受害者下载恶意软件。

在这种特殊情况下,TA创建了一个伪造的文件转换器钓鱼网站来传递RedLine恶意软件有效载荷,因为许多用户利用在线转换器工具转换文件以进行日常工作。RedLine Stealer恶意软件因其丰富多样的功能而在窃取者家族中脱颖而出。此外,RedLine Stealer背后的TA非常活跃,并在恶意软件即服务(MaaS)模式下销售此产品。

Cyble研究和情报实验室(CRIL)持续监测网络钓鱼活动和恶意攻击,无论它们是正在进行或是正在出现。我们将继续向读者提供最新的研究结果和分析。

建议

- 避免从Warez/Torrent网站下载盗版软件。YouTube、Torrent等网站上的“黑客工具”包含此类恶意软件。

- 尽可能使用强密码并实施多重身份验证。

- 在计算机、移动设备和其他连接的设备上打开自动软件更新功能。

- 在连接的设备(包括 PC、笔记本电脑和移动设备)上使用知名的防病毒和互联网安全软件包。

- 避免在未验证其真实性的情况下打开不受信任的链接和电子邮件附件。

- 教育员工如何保护自己免受网络钓鱼攻击和不受信任的 URL 等威胁。

- 阻止可用于传播恶意软件的 URL,例如Torrent/Warez。

- 监控网络级别的信标,以阻止恶意软件或TA的数据渗出。

- 在员工系统上启用数据丢失预防(DLP)解决方案。

MITRE ATT&CK®技术

| 策略 | 技术ID | 技术名称 |

|---|---|---|

| 初始访问 | T1567型 | 网络钓鱼 |

| 执行 | T1204 T1064 T1059 T1047 | 用户执行脚本PowerShell Windows管理工具 |

| 权限提升 | T1056 | 进程注入 |

| 防御规避 | T1562 T1497 | 禁用或修改工具虚拟化/沙盒规避 |

| 凭据访问 | T1002型 | 操作系统凭据转储 |

| 发现 | T1057 T1082 T1518 | 进程发现 系统信息发现 安全软件发现 |

| 收集 | T1005型 | 来自本地系统的数据 |

| 命令与控制 | T1071 T1573 T1105 | 应用层协议加密通道入口工具传输 |

IOC

| 指标 | 指标类型 | 描述 |

|---|---|---|

| 0350d40da8135fe9c8c61a939602dedd 6e30860d6b5c6348d7143f74b2ad734eee716da3 1089a26c46bb0e5a247593e5defd80503dc0d4950ee522f1de54fca99b1c21f6 | MD5 SHA1 Sha256 | Zip文件 |

| 8be13313460c5f1befb20a1051f9f850 9e1dafcd668cb89d82ae85806d5b67f54509cb55 f74b170a7f8258bc8824f0f5efad26e8081f793cc1c4d5282a5fcc43c3d71368 | MD5 SHA1 Sha256 | LNK文件 |

| 209b97fe681f86b71162153b4ddbce32 18ddf2b3f414a970cc3915dc69b8d06eff55d4da 70f56299a49fdb0994adfff42b3d4b74f7036193d8a783ee8223180bf0b30bed | MD5 SHA1 Sha256 | BAT 文件 “3.bat” |

| 303c63a7c8d3b15c72e079e720fc4ae4 9dac60afed2565c94ed3e1716032a9d989f82307 eb7d31a5a641b057aa250442dc5252d4214ca282632ebd24a79644fe358fbe18 | MD5 SHA1 Sha256 | 可执行文件 |

| hxxps[:]//convertigoto[.]net// | URL | 网络钓鱼网站 |

| hxxps[:]//convertigoto[.]net/cc/flesd/3[.]bat | URL | 恶意软件分发网址 |

| hxxps[:]//convertigoto[.]net/cc/flesd/2[.]bat | URL | 恶意软件分发网址 |

| hxxps[:]//convertigoto[.]net/cc/flesd/YourConvertedFile59417[.]exe | URL | 恶意软件分发网址 |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1991/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1991/