初始向量

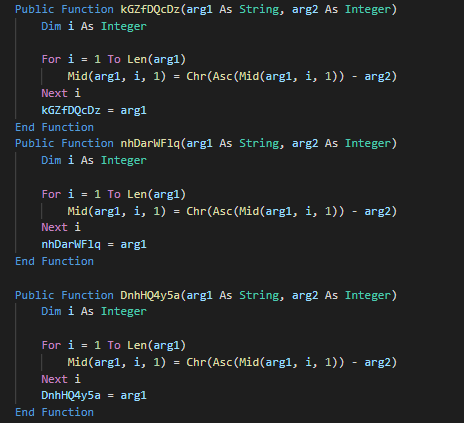

使用带宏的文档作为初始向量。在宏的代码中,一些不同名称的函数在内部使用相同的代码进行混淆,使分析更加困难。

在函数中使用了很多strReverse用于反转数据。最后,组合它并使用Shell请求执行。

使用mshta命令下载并执行外部内容,URL访问pastebin共享,这是第一个阶段。

第一阶段

在计算机上执行的第一个阶段是使用嵌套unescape的js脚本。

在第3层,可以看到一个使用一些混淆方法的vb脚本(StrReverse,splited变量,多个Wscript对象)

最后,脚本杀死excel,publisher和powerpoint实例,添加持久性以重新执行此脚本以重新启动计算机并为第二个阶段创建两个计划任务并关闭隐藏窗口。Run键的持久性看起来像没用,但它像更新向量一样用于更改TTP或在操作上执行kill开关。

第二阶段

第一个pastebin也使用了js脚本和3层unescape以及之前的混淆方法。

可以观察两个附加请求的pastebin链接,第一个在.NET框架中使用Reflection Assembly的LoadWithPartialName函数进行下载并在内存中执行原始十六进制数据,此外,这将执行通过计算方法劫持下载的PE的字节数组程序。第二个pastebin链接关闭隐藏窗口。

Loader + Frombook

加载器

加载器在使用getstring方法时有一层混淆,用于获取命令和未来dll的数据。

在此之后,用替换函数替换caracters%_ by 0x,以获取有效的十六进制字节数组并在内存中执行它。

使用ConfuserEx(1.0.0.0)保护程序保护dll,可以看到转义的caracters和引用模块。

删除保护后,可以看到dll使用的功能。

run方法获取第二个PE推送的有效负载字符串,解码并执行它。

Frombook

可以观察发现编码以缩放数据并在PE上添加垃圾代码以避免被AV检测。

此示例使用C ++编程(Frombook有多种语言版本:VB,C,C ++,C#…)并检查PE结构。

将继续检测并窃取数据。

解析并窃取了密码

将数据发送到C2的用户设置

使用run key作为frombook模块的持久化驻留。

在此分析中可以观察到Frombook形成网络比特分析的一些功能,并在anyrun沙箱上执行:

· 按键记录

· 剪贴板监控

· HTTP / HTTPS / SPDY / HTTP2表单和网络请求获取

· 浏览器和电子邮件客户端密码抓取

· 捕获截屏

· robots更新

· 下载和执行文件

· robots删除

· 通过ShellExecute启动命令

· 清除浏览器cookie

· 重新启动系统

· 关闭系统

· 下载并解压缩ZIP存档

网络杀伤链

这些过程图表示初始向量和Frombook模块的网络杀伤链。

网络威胁

短链接

Gorgon Group自2019年6月开始使用了短链接,可以在此地图中按位置查看。

C2域名

可以注意到可以解析用作C2联系人的所有域。

在第二次,如果报告所有域名以查看是否在WHOIS中注册了该域名,再次注意到某些域名未被注册并用作虚假域名。所有活动域名在过去三个月内都处于活动状态,与6月份以来的最近一次活动相匹配。

| 域 | 状态 |

|---|---|

| WWW [。] thedip.zone | 尚未注册 |

| WWW [。] ycsfuoabdicating.review | 尚未注册 |

| WWW [。] hongmenwenhua.com | 已注册但未使用的链接 |

| WWW [。] 41230077.net | 尚未注册 |

| WWW [。] 1688jtn.com | 尚未注册 |

| WWW [。] ichoubyou.net | 注册并使用Link |

| WWW [。] grupomsi.com | 未注册/域名销售链接 |

| WWW [。] qp0o1j3-dmv4kwncw8e.win | 尚未注册 |

| WWW [。] klapki.online | 尚未注册 |

| WWW [。] tourismmanagement.mba | 尚未注册 |

| WWW [。] 6474sss.com | 尚未注册 |

| WWW [。] theaterloops.com | clientTransferProhibited Link |

| WWW [。] sukfat.com | clientTransferProhibited Link |

Hagga帐户案例

就像在2019年5月15日报告的那样,在分析了JAMESWT_MHT的样本请求之后,这个帐户使用了pastebin作为恶意软件提供程序并丢弃了很多次不同的RAT并且每次都使用相同的工具来模糊具有转义功能的字符。

附加参考:

· Excel宏 – > mshta bitly link – > AgentTesla被Hagga帐户删除

参考文献MITRE ATT&CK Matrix

使用MITRE ATT和CK Matrix的所有参考文献列表

IOCs

| Indicator | Description |

|---|---|

| IMG76329797.xls | e66181155a9cd827def409135334ecf173459e001e79853e1b38f2b8e5d8cc59 |

| Inj.dll | 84833991F1705A01A11149C9D037C8379A9C2D463DC30A2FEC27BFA52D218FA6 |

| mse60dc.exe | de314d038d9b0f8ff32cfe3391c4eec53a3e453297978e46c9b90df2542ed592 |

| bitly.com | domain requested |

| xaasxasxasx.blogspot.com | domain requested |

| resources.blogblog.com domain requested | |

| pastebin.com domain requested | |

| 67.199.248.14 | ip requested |

| 67.199.248.15 | ip requested |

| 104.20.208.21 | ip requested |

| http[:]//www[.]bitly[.]com/aswoesx8sxwxxd | HTTP/HTTPS requests |

| https[:]//pastebin[.]com/raw/rjfk3j9m | HTTP/HTTPS requests |

| https[:]///pastebin[.]com/raw/tgP7S1Qe | HTTP/HTTPS requests |

| https[:]//pastebin[.]com/raw/0rhAppFq | HTTP/HTTPS requests |

| https[:]//pastebin[.]com/raw/c3V923PW | HTTP/HTTPS requests |

| https[:]//pastebin[.]com/raw/VFUXDF7C | HTTP/HTTPS requests |

| http[:]//www[.]ichoubyou[.]net/ao/?3f9L=Lo3E2+YBaBWDL2bUvw2B2SYfQBwPkMAIH1i2HT9ocxT5reT2XuVh6G9ligbLGsBAAwhLuQ==&BbBX=LhTpETx8Zdn | HTTP/HTTPS requests |

| http[:]//www[.]grupomsi[.]com/ao/?3f9L=Kbq++Y0aAgDxGCx7fxZFucXlrMdtuSyVttVG37Ejsga78k8ZP/EpUCryDr6PmBWAbaydAw==&BbBX=LhTpETx8Zdn&sql=1 | HTTP/HTTPS requests |

| http[:]//www[.]grupomsi[.]com/ao/ | HTTP/HTTPS requests |

| http[:]//www[.]theaterloops[.]com/ao/?3f9L=M0MA2fUiqMbVb6H3GNVaAqJS8mhIciwdMXRISKDsKJcWUJLkZY1j+YIFBEd9s0Uz5tYaIQ==&BbBX=LhTpETx8Zdn&sql=1 | HTTP/HTTPS requests |

| http[:]//www[.]theaterloops[.]com/ao/ | HTTP/HTTPS requests |

| http[:]//www[.]sukfat[.]com/ao/ | HTTP/HTTPS requests |

| http[:]//www[.]sukfat[.]com/ao/?3f9L=i08SS1jJNzlL2PYEM5jjY78DODQHD8SSq/VJ1wVBwRJ7J5CmvaFz3C5neJ7p21NB5nPOdg==&BbBX=LhTpETx8Zdn | HTTP/HTTPS requests |

| www[.]hongmenwenhua[.]com | Domain C2 |

| www[.]ichoubyou[.]net | Domain C2 |

| www[.]grupomsi[.]com | Domain C2 |

| www[.]sukfat[.]com | Domain C2 |

| www[.]theaterloops[.]com | Domain C2 |

| 210.188.195.164 | IP C2 |

| 23.20.239.12 | IP C2 |

| 185.68.16.122 | IP C2 |

| 199.192.23.220 |

可以导出为JSON格式。

相关链接

· Original tweet: https://twitter.com/Rmy_Reserve/status/1164405054746460161

· Anyrun Link:

· inj2.exe

Docs :

· The Evolution of Aggah: From Roma225 to the RG Campaign

· Frombook analysis from cyberbit (June 2019)

本文翻译自:https://github.com/threatpage/CyberThreatIntel/blob/master/Pakistan/APT/Gorgon/23-08-19/Malware%20analysis%2025-08-19.md如若转载,请注明原文地址: https://www.4hou.com/malware/20272.html

如有侵权请联系:admin#unsafe.sh