作者:黑莓研究和情报团队

译者:知道创宇404实验室翻译组

原文链接:https://blogs.blackberry.com/en/2022/10/unattributed-romcom-threat-actor-spoofing-popular-apps-now-hits-ukrainian-militaries

总结

曾经不为人知的RomCom RAT黑客现在瞄准乌克兰军事机构。已知同一黑客部署流行软件“高级IP扫描仪”的欺骗版本,在公开曝光后,它切换到了另一个流行应用程序,称为“PDF Filler”。这表明其背后的团队正在积极开发新功能。

背景

最初的“高级IP扫描器”活动发生在2022年7月23日。一旦受害者安装了特洛伊木马捆绑包,就会将RomCom RAT丢弃到系统中。2022年10月10日,黑客通过混淆所有字符串、作为COM对象执行等方式改进了规避技术。

攻击向量

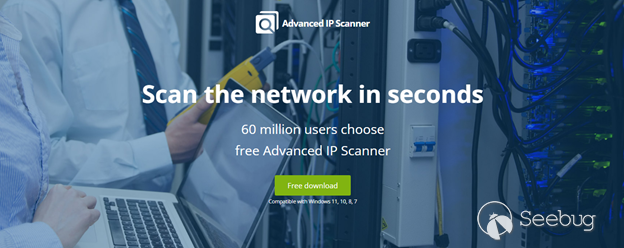

早期版本的RomCom RAT是通过欺骗合法的“高级IP扫描仪”应用程序网站的虚假网站分发的。特洛伊木马化的“高级IP扫描程序”软件包托管在“高级IP扫描程序[.]com”和“高级IP扫描仪[.]com”域上。这两个域在历史上都解析为相同的IP地址167[.]71[.]175[.]165。 黑客还确保这两个虚假网站看起来与原始网站几乎相同——“高级IP扫描程序.com”。

10月20日,这名黑客在“pdfFiller”网站上部署了一场新的恶意活动,删除了一个特洛伊木马版本,并将RomCom RAT作为最终有效载荷。

武器化

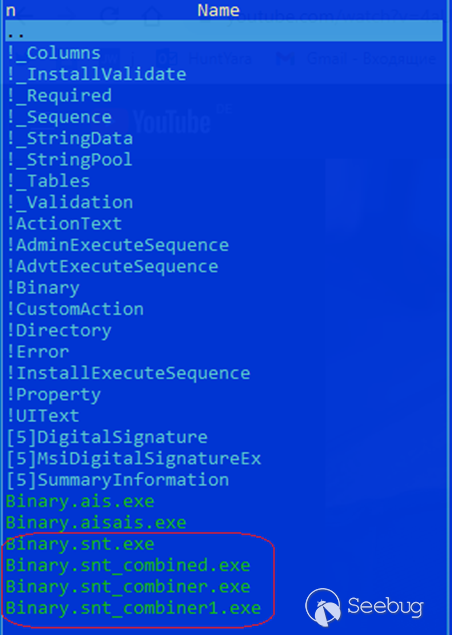

最早版本的RomCom RAT采用“高级IP扫描仪”软件包。黑莓研究和情报团队已经确定了两个版本——“Advanced_IP_Scanner_V2.5.4594.1.zip”和“advancedipscanner.msi”。黑客通过在文件名中添加单个字母“V”来欺骗名为“Advanced_IP_Scanner_2.5.4594.1.exe”的合法工具。

解压缩后,它包含27个文件,其中四个是恶意投放器。

Dropper RomCom从其资源中提取有效负载,并在以下文件夹中创建它:

С:\Users\Username\AppData\Local\Temp\winver.dll

RomCom的主要功能包括但不限于收集系统信息(磁盘和文件信息枚举),以及有关本地安装的应用程序和内存进程的信息。它还截屏并将收集的数据传输到硬编码的命令和控制(C2)。如果收到特殊命令,它支持从受害者的计算机上自动删除。

最新版本的RomCom RAT已捆绑在“PDFFiller.zip”包中。

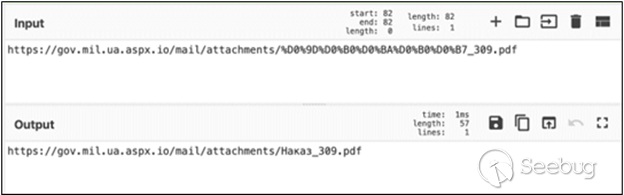

与攻击乌克兰军事机构有关

10月21日,RomCom RAT背后的黑客瞄准了乌克兰的军事机构。最初的感染媒介是一封带有嵌入式链接的电子邮件,该链接导致一个虚假网站丢弃下一阶段的下载程序。诱饵是一份乌克兰语的假文件,名为“Наказ_309.pdf”(英语翻译为“Order_309.pdf”)。

这是一个 HTML 文件,其中包含下一阶段恶意可移植可执行 (PE) 文件的下载 URL。

丢弃的恶意“AcroRdrDCx642200120169_uk_UA.exe”文件具有签名者“Blythe Consulting sp. z o.o.”的有效数字签名。

执行时,它将删除以下文件:“C:\Users\Public\Librarys\WinApp.dll”。删除的“WinApp.dll”文件包含一个导出文件“fwdTst”。通过调用“rundll32.exe”proce3ss,导出将运行。与之前一样,RomCom RAT最终有效载荷从资源中提取并保存为“C:\Users\Public\Librarys\rtmpak.dll”。

合法的“pdfFiller”应用程序使用相同的签名者“Blythe Consulting sp. z o.o.”。如上所述,该应用程序在最新的活动中被 RomCom RAT黑客滥用。

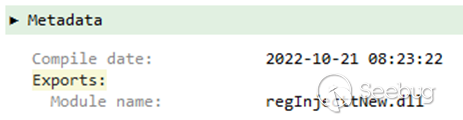

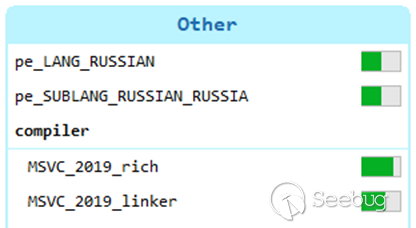

RomCom RAT投放器和最终的RAT都包括本地俄语和俄语变体:

目标

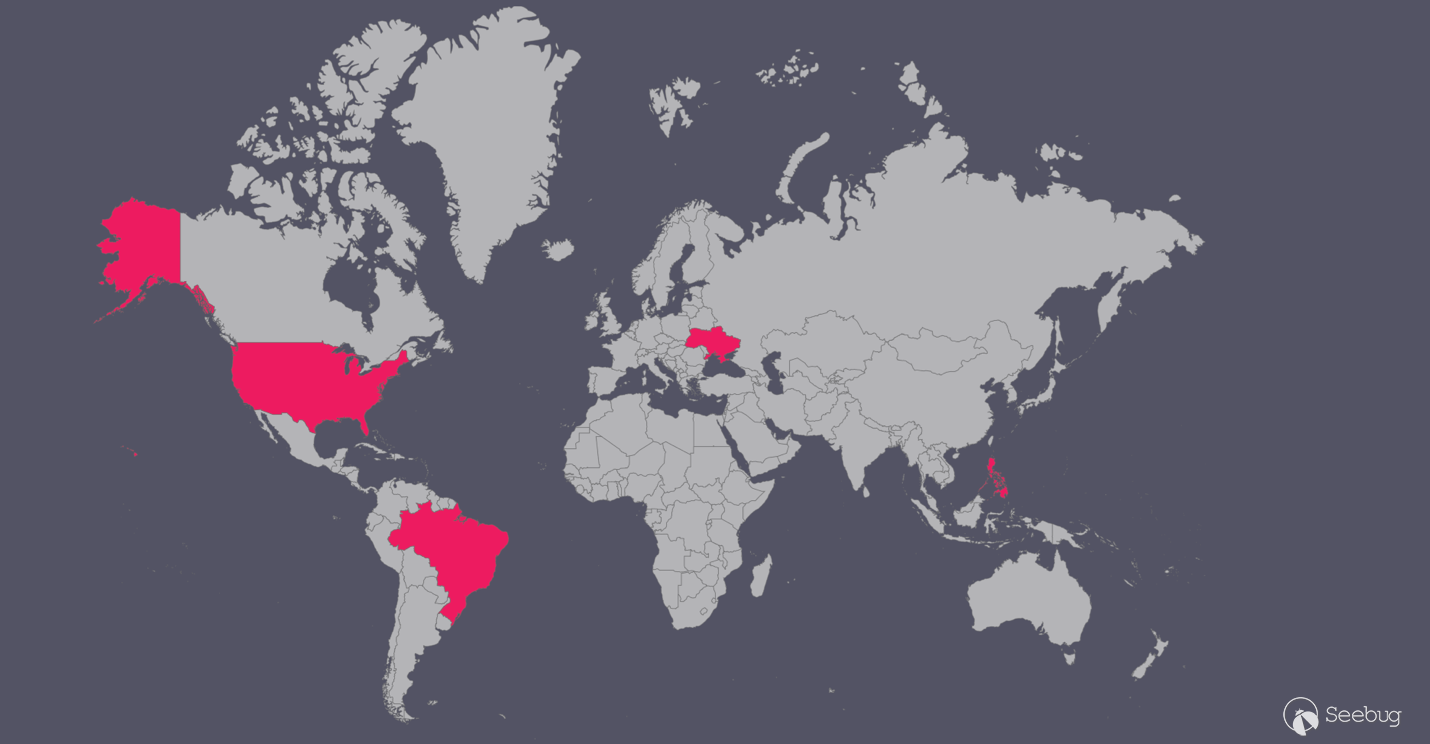

除了针对乌克兰军事机构的最新活动外,我们还发现RomCom黑客针对美国、巴西和菲律宾的IT公司、食品经纪人和食品制造。

结论

RomCom RAT黑客正在积极开发针对全球受害者的新技术。很有可能会有新的黑客活动。在发布时,没有明显的联系到任何被归因的黑客。

我们正在发布以前和最近针对乌克兰的活动的参考IOC。

IoC

| Hashes (sha-256) | C2 |

|---|---|

| 3e3a7116eeadf99963077dc87680952cca87ff4fe60a552041a2def6b45cbeea | CombinedResidency[.] |

| 983833334d168cd4274467f48171489e019b86b51e687738565a93dd3f58d0aa | orgoptasko[.]com |

| 05681ff7cae6b28f5714628a269caa5115da49c94737ce82ec09b4312e40fd26 | 4qzm[.]com |

| 59f0c3b7890f11217ad37764f225cd1c9d27747495d80dadde40b78edfbfa21e | notfiled[.]com |

| e80d80521238008bf6f429e072eaf6030c06e2d3123d03ea9b36f5a232a1ec90 | |

| 61e349518ca3f10d1e7aae0be95bc43dc23843c8acf177831cdfd48f26a07c72 | |

| a2511c5c2839bfbdf9c0f84f415d5eae168456e5d3f77f1becdbcd69fba4daa4 | |

| 56a6fb2e2b6a801351175f2aa30a63d44e9ba69f177f6fe20dad348b4d6fb0d1 | |

| 9f61259c966f34d89b70af92b430ae40dd5f1314ee6640d16e0b7b0f4f385738 | |

| c116a0aafdc2765e38b4f5efdf89960997abf0db81daa8f5380ce3c893e9af96 | |

| 4fc9202ff84ef84b8c5e6140b66ac3d04570daf886a7f1ae31661ade882f963e | |

| 494b43198db467f506e9857f39ebe8f8bf6d871776eba092a7e2f2140046e16d | |

| 068117b406940ac510ed59efd1d7c7651f645a31bd70db6de16aba12c055aae6 | |

| 80d78703de91d292c031275b4493966e363f5fa065edd79e0fd63aa2573b44a4 |

采取的应对措施

import "pe"

import "math"

rule targeted_RomComRat : RomCom deployed via trojanized legitimate apps

{

meta:

description = "Rule detecting RomCom RAT used to attack Military Institutions from Ukraine"

author = " The BlackBerry Research & Intelligence team"

date = "2022-18-10"

license = "This Yara rule is provided under the Apache License 2.0 (https://www.apache.org/licenses/LICENSE-2.0) and open to any user or organization, as long as you use it under this license and ensure originator credit in any derivative to the BlackBerry Research & Intelligence Team"

hash = "9f61259c966f34d89b70af92b430ae40dd5f1314ee6640d16e0b7b0f4f385738"

strings:

//comDll.dll

$x0 = {636f6d446c6c2e646c6c}

//combase32.dll

$x1 = {63006f006d006200610073006500330032002e0064006c006c00}

condition:

uint16(0) == 0x5a4d and

pe.number_of_sections == 7 and

pe.sections[0].name == ".text" and

math.entropy(pe.sections[0].raw_data_offset, pe.sections[0].raw_data_size) >= 6.5 and

pe.sections[1].name == ".rdata" and

math.entropy(pe.sections[1].raw_data_offset, pe.sections[1].raw_data_size) >= 5.2 and

pe.sections[2].name == ".data" and

pe.sections[3].name == ".pdata" and

math.entropy(pe.sections[3].raw_data_offset, pe.sections[3].raw_data_size) >= 5.5 and

pe.sections[4].name == "_RDATA" and

math.entropy(pe.sections[4].raw_data_offset, pe.sections[4].raw_data_size) >= 2.4 and

pe.sections[5].name == ".rsrc" and

math.entropy(pe.sections[5].raw_data_offset, pe.sections[5].raw_data_size) >= 2.85 and

pe.sections[6].name == ".reloc" and

math.entropy(pe.sections[6].raw_data_offset, pe.sections[6].raw_data_size) >= 5.3 and

pe.number_of_resources == 2 and

pe.exports("startFile") and

pe.exports("startInet") and

all of ($x*)

} 本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1999/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1999/