文章来源:黑客街安全团队

方便开发测试的内网穿透工具

相信大家最近都在"着急忙慌"-等待hv开始,红队也都开始搓搓小手

(蹭波热度)

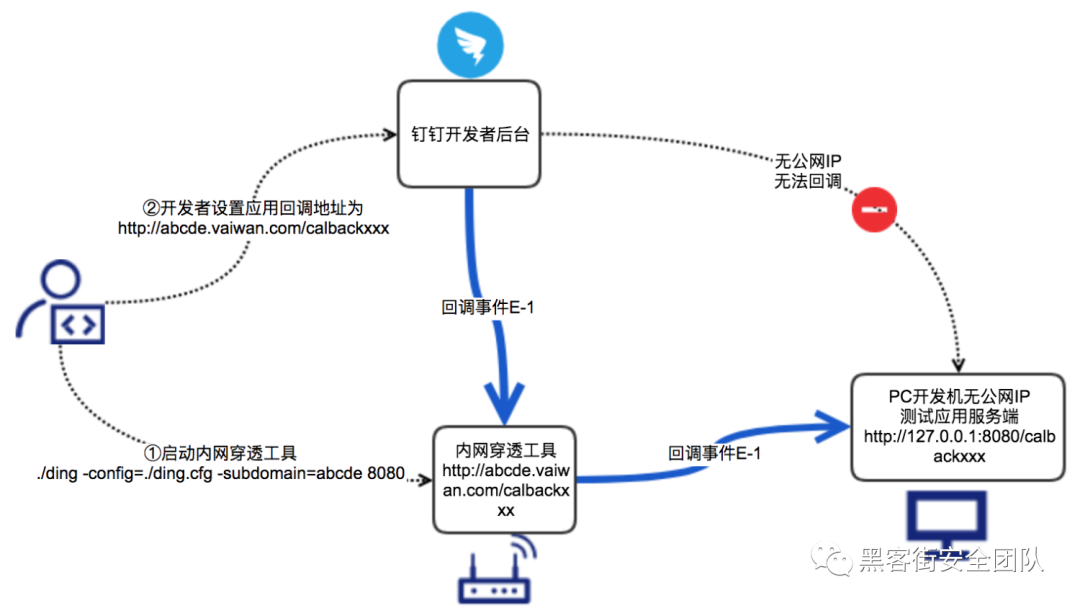

内网穿透示意图(如下来自官方转载)

启动内网穿透

使用DingTalk Design CLI启动内网穿透

执行以下命令,下载DingTalk Design CLI工具。 npm install [email protected] -g执行以下命令,检测是否成功安装。 ding -v执行以下命令,启动钉钉内网穿透。 ding ngrok --subdomain dingabcde --port 8080执行完该命令后,你访问 http://dingabcde.vaiwan.cn/xxxxx都会映射到http://127.0.0.1:8080/xxxxx。关于DingTalk Design CLI更详细介绍请参考DingTalk Design CLI简介。

从GitHub下载内网穿透工具

执行以下git命令,下载内网穿透工具。 git clone https://github.com/open-dingtalk/dingtalk-pierced-client.git执行以下命令,启动工具。 启动后界面如下图所示: 启动完客户端后,你访问 http://abc.vaiwan.cn/xxxxx都会映射到http://127.0.0.1:8080/xxxxx。Windows执行以下命令: 说明 Windows需使用cmd工具打开命令行。 cd windows_64ding -config=ding.cfg -subdomain=abc 8080MAC执行以下命令: cd mac

chmod 777 ./ding

./ding -config=./ding.cfg -subdomain=abc 8080

若出现http://abc.vaiwan.cn:8082则表示subdomain参数被占用。 需要访问的域名是http://abc.vaiwan.cn/xxxxx 而不是http://abc.vaiwan.cn:8080/xxxxx 启动命令的subdomain参数有可能被别人占用,尽量不要用常用字符,可以用自己公司名的拼音,例如:alibaba、dingding等。 可以在本地起个http-server服务,放置一个index.html文件,然后访问http://abc.vaiwan.cn/index.html测试一下。

从GitHub下载内网穿透工具

执行以下git命令,下载内网穿透工具。 git clone https://github.com/open-dingtalk/pierced.git

MAC执行以下命令: cd mac

chmod 777 ./ding/ding -proto=tcp -config=./ding.cfg start ssh

学习更多技术,关注我:

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDY1MDc2Mg==&mid=2247497230&idx=1&sn=8d46e86214285f136a1e14dd26c901b1&chksm=ce64a56bf9132c7db3d8357b6b3ea796807d4dd67bdec07d1ba381b485f2cd35b4c72cad39f9#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh