Trend Micro™ Managed XDR 团队最近研究出了一种方法,成功防御了一种隐蔽的多层攻击行为,该攻击从被利用的终端漏洞逐渐发展为使用合法的远程访问工具(包括远程桌面协议 (RDP) )作为其最终攻击手段。

那攻击者是如何发起隐蔽的多层攻击的呢?首先利用终端漏洞作为横向移动的路径。从通过 ProxyShell 漏洞在受感染的云服务器中安装 web shell方法开始,此攻击行为一直发展到使用合法的远程访问工具,包括远程桌面协议 (RDP) 作为其最终攻击手段。

研究人员首先在产品隔离的终端中看到了恶意软件,虽然传统的终端保护平台 (EPP) 将在此阶段停止检测,但 MDR 将检测的背景考虑在内。检测出了是一个标识为 Possible_SMWEBSHELLYXBH5A 的 Web Shell 恶意软件,该恶意软件位于 Microsoft Exchange 服务器上。这表明服务器很可能因一个漏洞而受到破坏。在本例中,该漏洞最可能涉及三个ProxyShell漏洞:CVE-2021-31207、CVE-2021-34473 和 CVE-2021-34523。这促使研究团队激活事件响应模式并提醒他们的用户。

经过进一步审查,研究人员检测到了多个可疑的 Web shell 文件,这些文件可以为攻击者提供一种从服务器远程控制终端的方法。

事件的初始日志

Trend Micro Vision One™ 实现的渐进式根本原因分析 (PRCA) 使研究人员能够将 Web shell 文件的创建追溯到合法的 Exchange 软件二进制文件 MSExchangeMailboxReplication.exe。

web shell 文件的检测

TightVNC可以合法使用,文件位置的上下文是一个Exchange服务器,研究人员发现,恶意攻击者确实使用了ProxyShell漏洞。

MDR在终端中找到合法的远程访问工具TightVNC。而这个应用程序通常不会在这个上下文中找到。客户确认 TightVNC 不会成为环境的一部分,因此研究人员要求客户将其卸载。

随着文件通过另一层远程控制重新安装,随后对 PRCA 的监控和使用使研究人员能够追踪 TightVNC 的重新出现。

PowerShell 脚本的检测

恶意攻击者并没有因此而退缩,创建并执行了一个 PowerShell 脚本,研究人员观察到该脚本为 C:\Windows\System32\AppLocker\winServicePrinter.ps1(检测为 Backdoor.PS1.REVSHELL.AB),这是一个逆向 shell。其执行的例程包括以下内容:重新安装和执行 TightVNC。

Ngrok 的下载和执行,研究人员的报告题为“分析一个涉及Ngrok的复杂攻击链”提供了一个全面的讨论。

Ngrok 的检测

进一步调查显示,Ngrok 使用的 auth_token 来自电子邮件地址 excizewn[@]gmail[.]com。这很可能是一个可以根据需要被删除的虚拟帐户。

Ngrok被用来通过Ngrok服务器向互联网开放端口3389和443。这将研究人员带到了第四层也是最后一层远程控制。

最后,恶意攻击者使用了 RDP,这是一种内置于 Microsoft Windows 中的合法远程控制工具。RDP 提供了一个接口,允许最终用户通过网络连接连接到另一台计算机。长期以来,RDP 一直被攻击者滥用来窃取数据作为攻击的一部分,以窃取可以在地下出售的信息,从而使黑客能够将被劫持的系统集成到网络中以进行更严重的攻击。

随着许多组织采用远程工作连接支持的混合工作模式,RDP 的使用变得更加普遍,这导致许多 IT 团队将 RDP 流量视为正常且无害的。然而,这种可能的误解使 RDP 成为试图躲避检测的攻击者的攻击媒介。除非人们密切关注监测数据,否则安全团队很有可能掩盖这一事件,因为它可以被解释为连接到同一系统的两个用户之间的普通交互。

趋势科技 MDR 监测包括解决方案跨所有安全层收集的数据,包括但不限于电子邮件、终端、服务器、云工作负载和网络。MDR 平台从每个安全层收集各种监测数据,以检测未知威胁并促进根本原因分析。

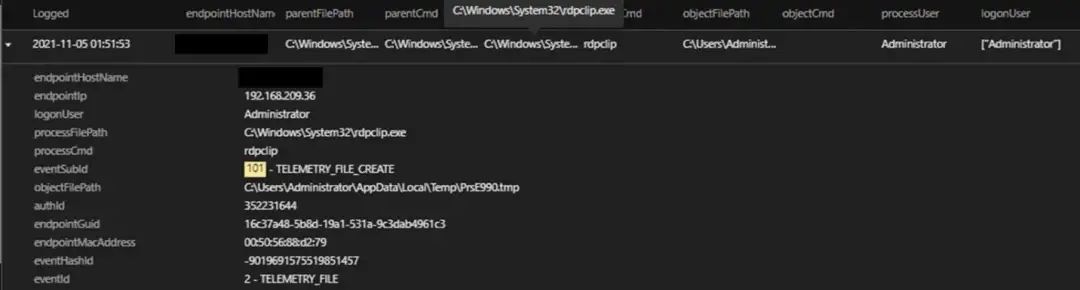

在最后一层,RDP确实被使用的唯一证据是下面的监测部分。

MDR 监测

注意rdpclip进程在转储lsass.exe之前在设备上执行的实例。RDP Clip 是一个合法的 Windows 文件,用于监控和管理本地计算机和用户从另一个位置控制的远程桌面之间的共享剪贴板。此终端的目标是凭证转储,以横向移动为目的。

从 LSASS 进程内存中转储凭证

幸运的是,研究人员能够从通过云服务器观察到最初攻击的那一刻起,为客户提供及时的警报和干预,直到在清理和补救过程中提供指导。

此类事件为安全团队提供了从不同角度以全局方式查看攻击的机会。研究人员在下面讨论组织在采用主动网络安全方法以确保对其系统进行最大保护时可以考虑的关键见解。

MDR 检测了许多 Possible_Webshell 检测。检测到的文件的名称是随机的,它们被放置在通常在 Internet 信息服务 (IIS) 实例中找到服务器脚本的目录中。由 Microsoft 创建,IIS 是一种可与 Windows NT 系列一起使用的可扩展 Web 服务器软件。这会非常有趣,因为首先它看起来不像是一个测试,其次,检测到的带有随机名称的大量文件可能意味着有一个攻击者试图在服务器上放置一些 web shell。后来,研究人员注意到 web shell 活动表明攻击者成功地植入了至少一个他们能够访问的 web shell。

TightVNC 和 Ngrok 都是合法的应用程序,已被攻击者滥用以达到恶意目的。仅依靠 EPP 检测可能会削弱安全团队将此类滥用工具的存在视为严重攻击的危险信号的能力。MDR 跨多个安全层自动收集和关联数据,从而显着提高威胁检测、调查和响应的速度。在这种情况下,MDR 的集成方法提供了帮助安全分析师关联事件链以进行准确威胁评估和适当响应的上下文。

从攻击者的角度来看,面向外部的易受攻击的服务器为他们提供了进入环境的路径。为了巩固立足点并实现目标,他们使用 TightVNC 和 Ngrok 作为远程控制终端的手段。在这个阶段,他们有 web shell 感染的服务器、一个普通的远程工具(EPP 无法检测到)和一个隧道应用程序,EPP 也无法检测到。

组织可以从这次事件中吸取很多教训。一是组织不能仅依靠 EPP 来阻止持续存在的威胁,因为它无法提供早期检测、调查和响应。本文所讲的一系列攻击都是使用隐秘手段攻击系统,包括跨多个安全层的看似无害的工具。攻击的复杂性使安全团队和威胁研究人员在分析事件链并对当前的威胁场景有一个清晰的上下文理解方面面临着额外的挑战。

另一个关键的教训是,即使是最良性的工具,如RDP,也可能成为一个威胁载体,因为恶意攻击者总是试图通过这些良性工具发起攻击。

参考及来源:https://www.trendmicro.com/en_us/research/22/a/defending-systems-against-attacks-with-layers-of-remote-control.html

转自:嘶吼专业版侵权请私聊公众号删文

热文推荐

如有侵权请联系:admin#unsafe.sh