作者论坛账号:正己

1.配置java环境

2.了解并掌握动态调试

3.了解并掌握Log插桩

1.教程Demo

2.MT管理器/NP管理器

3.jeb

4.雷电模拟器

5.XappDebug

1.配置java环境

1.下载jdk文件并安装(课件里有)

2.配置java环境

ps:在视频里面环境配置只配置了一个JAVA_HOME

还有一个Path和CLASSPATH,请参考这篇文档,写得很详细,配置完后记得cmd窗口输入java验证一下

java 环境配置(详细教程)

2.什么是动态调试

动态调试是指自带的调试器跟踪自己软件的运行,可以在调试的过程中知道参数或者局部变量的值以及履清代码运行的先后顺序。多用于爆破注册码(CTF必备技能)

3.动态调试步骤

1.修改debug权限

方法一:在AndroidManifest.xml里添加可调试权限

复制代码 隐藏代码android:debuggable="true"

方法二:XappDebug模块hook对应的app

项目地址

XappDebug

方法三:Magisk命令(重启失效)

复制代码 隐藏代码1. adb shell #adb进入命令行模式2. su #切换至超级用户

3. magisk resetprop ro.debuggable 1

4. stop;start; #一定要通过该方式重启

方法四:刷入MagiskHide Props Config模块(永久有效,但我这两台手机都不行,哭死,呜呜呜)

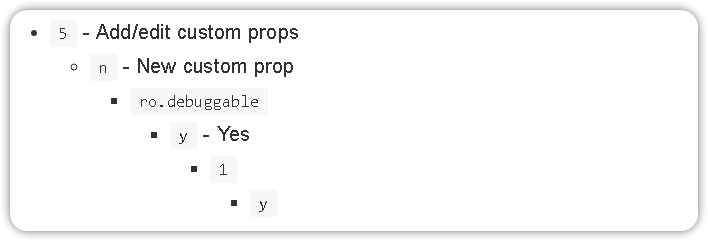

一般来说,在4选项中如果有ro.debuggable那就直接修改

没有的话就选5

修改ro.debuggable的值为1

2.端口转发以及开启adb权限

版本号点击七次开启开发者模式并开启adb调试权限

夜神模拟器:adb connect 127.0.0.1:62001

3.下段点

ctrl+b下断点

4.debug模式启动

复制代码 隐藏代码adb shell am start -D -n com.zj.wuaipojie/.ui.MainActivity

adb shell am start -D -n

adb shell am start -D -n 包名/类名

am start -n 表示启动一个activity

am start -D 表示将应用设置为可调试模式

5.Jeb附加调试进程

激活jeb

在线python运行

https://tool.lu/coderunner/

算号代码:

复制代码 隐藏代码#https://bbs.pediy.com/

#!/usr/bin/env python

import os, sys, struct, time, binascii, hashlibRC4_Key2= 'Eg\xa2\x99_\x83\xf1\x10'

def rc4(Key, inData):

Buf = ""

S = range(256)

K = (map(lambda x:ord(x), Key) * (256 / len(Key) + 1))[:256]

j = 0

for i in range(256):

j = (S[i] + K[i] + j) % 256

S[i], S[j] = S[j], S[i]

i, j = 0, 0

for x in range(len(inData)):

i = (i + 1) % 256

j = (j + S[i]) % 256

S[i], S[j] = S[j], S[i]

Buf += chr(S[(S[j] + S[i]) % 256] ^ ord(inData[x]))

return Bufdef Long2Int(longdata):

lo = longdata & 0xFFFFFFFF

hi = (longdata >> 32) & 0x7FFFFFFF

return hi, lodef KeygenSN(LicenseSerial, MachineID):

mhi, mlo = Long2Int(MachineID)

lhi, llo = Long2Int(LicenseSerial)

hi_Key = (mhi - lhi + 0x55667788) & 0x7FFFFFFF

lo_Key = (mlo + llo + 0x11223344) & 0xFFFFFFFF

Z0, = struct.unpack('<Q', struct.pack('<LL', lo_Key, hi_Key))

Z1 = int(time.time()) ^ 0x56739ACD

s = sum(map(lambda x:int(x, 16), "%x" % Z1)) % 10

return "%dZ%d%d" % (Z0, Z1, s)def ParsePost(buf):

Info = struct.unpack('<3L2Q4LQ3L', buf[:0x40])

flag, CRC, UserSerial, LicenseSerial, MachineID, build_type, \

Ver_Major, Ver_Minor, Ver_Buildid, Ver_Timestamp, \

TimeOffset, Kclass, Random2 = Info

SysInfoData = buf[0x40:]

assert CRC == binascii.crc32(buf[8:]) & 0xFFFFFFFF

return Info, SysInfoDatadef DecodeRc4Str(buf):

buf = buf.decode('hex')

i, s = ParsePost(rc4(buf[:8] + RC4_Key2, buf[8:]))

return i, sdef GetJebLicenseKey():

licdata = ""

if licdata:

i, MachineID = DecodeRc4Str(licdata)

SN = KeygenSN(i[3], i[4])

print "JEB License Key:", SN

return SNGetJebLicenseKey()

raw_input("Enter to Exit...")

快捷键:

^F6进入方法

F6跳过方法

F7从方法中跳出来

R运行到光标处

3.Log插桩

定义:Log插桩指的是反编译APK文件时,在对应的smali文件里,添加相应的smali代码,将程序中的关键信息,以log日志的形式进行输出。

调用命令

复制代码 隐藏代码

invoke-static {对应寄存器}, Lcom/mtools/LogUtils;->v(Ljava/lang/Object;)V

动态调试获取注册码

https://wwl.lanzoub.com/iZ0tt0fzsbpa

作业提交地址:

《安卓逆向这档事》第五节课后小作业贴

https://www.52pojie.cn/thread-1714883-1-1.html

待更新

百度云:

https://pan.baidu.com/s/1cFWTLn14jeWfpXxlx3syYw?pwd=nqu9

阿里云PS:

https://www.aliyundrive.com/s/TJoKMK6du6x

哔哩哔哩:

https://www.bilibili.com/video/BV1hg411q7dj/

PS:解压密码都是52pj,阿里云由于不能分享压缩包,所以下载exe文件,双击自解压

《安卓逆向这档事》一、模拟器环境搭建

《安卓逆向这档事》二、初识APK文件结构、双开、汉化、基础修改

《安卓逆向这档事》第三课、初识smail,vip终结者

《安卓逆向这档事》四、恭喜你获得广告&弹窗静默卡

Android修改ro.debuggable 的四种方法

Log简易打印工具,超简单的调用方法

JEB动态调试Smali-真机/模拟器(详细,新手必看)

详细文字介绍、视频原件下载、视频所用到的程序下载、课后作业和学习交流参看论坛原文:

https://www.52pojie.cn/thread-1714727-1-1.html

点击左下角阅读原文,进入 B站 在线观看,欢迎点赞、投币、收藏、转发~

-官方论坛

www.52pojie.cn

--推荐给朋友

公众微信号:吾爱破解论坛

或搜微信号:pojie_52

如有侵权请联系:admin#unsafe.sh