2022.11.10~11.17

攻击团伙情报

Operation(Đường chín đoạn) typhoon:觊觎南海九段线的赛博海莲

2022年Konni组织针对东欧和东北亚地区的攻击活动分析

Lazarus组织持续使用DTrack后门攻击多个国家

XDSpy组织针对俄罗斯国防部发起钓鱼攻击

APT29利用Windows功能入侵欧洲外交部门的网络

攻击行动或事件情报

Worok黑客组织在PNG文件中隐藏DropBoxControl后门

俄罗斯组织FRwL利用Somnia勒索软件瞄准乌克兰

Keksec组织利用Cloud9恶意浏览器扩展窃取用户信息

攻击者利用Spymax RAT新变种针对印度国防人员

恶意代码情报

RedLine窃密木马通过视频网站传播

Google Play应用程序中存在Xenomorph银行木马

研究人员发现StrelaStealer新型窃密木马

新的IceXLoader变种感染了全球数千名受害者

漏洞情报

YApi命令执行漏洞安全风险通告

微软修复MotW绕过漏洞

攻击团伙情报

01

Operation(Đường chín đoạn) typhoon:觊觎南海九段线的赛博海莲

披露时间:2022年11月14日

情报来源:https://mp.weixin.qq.com/s/pd6fUs5TLdBtwUHauclDOQ

相关信息:

去年,奇安信威胁情报中心发布了《Operation(Thủy Tinh)OceanStorm:隐匿在深海巨渊下的邪恶莲花》。此后海莲花的攻击活动不降反增,并在2022年入侵某地区的IOT设备作为跳板攻击对另一个地区的目标进行攻击,并首次发现了海莲花在Arm和mips平台的木马,我们将其命名为“caja”,其中mips的木马是用来针对将要铺开的定制化系统。

本文主要会介绍海莲花在过去的一段时间内网渗透过程中所用的一些手法,并披露其在2021年所使用的三个0day漏洞和数个Nday漏洞,恶意代码方面我们会披露近期使用的一些免杀loader、释放的一些功能模块和基于不同语言的隧道转发工具。详见情报来源链接。

02

2022年Konni组织针对东欧和东北亚地区的攻击活动分析

披露时间:2022年11月16日

情报来源:https://mp.weixin.qq.com/s/uIurwbTha1WKbY52vXFPOQ

相关信息:

近日,研究人员捕获到一批来自Konni APT组织的恶意样本,并根据该组织鲜明的流量特征、明确的攻击目的以及最后阶段的恶意负载关联到了其在2022年内的其他攻击样本。

按照针对地域,可以将样本区分为了针对韩国地区以及针对俄罗斯地区,在韩国地区提交的样本中,发现该组织重新开始针对加密货币行业,而在俄罗斯地区提交的样本中,恶意样本主要针对外交实体及相关人员,诱饵文件的话题围绕俄罗斯、韩国、朝鲜、美国等国家之间的外交关系。

按照是否获取到后续,将在如下流程图进行区分。可以看出,该组织虽然在下发后续负载方面较为单一,但其初始加载方式十分多样化,给研究人员在未获取到后续的情况下溯源具体组织带来了一定干扰。

此外,研究人员在10月中旬捕获了该组织利用政治新闻话题传播恶意CHM文件,该组织疑似开始将目标转向东南亚地区国家。

03

Lazarus组织持续使用DTrack后门攻击多个国家

披露时间:2022年11月15日

情报来源:https://securelist.com/dtrack-targeting-europe-latin-america/107798/

相关信息:

DTrack为Lazarus组织经常使用的后门程序,攻击者主要通过将DTrack隐藏在看似合法的应用程序中诱导用户执行。该后门最初于2019年被发现,至今仍在使用。DTrack可使攻击者在受害者机器上进行上传、下载、启动和删除文件等操作,其下载的恶意工具集包括键盘记录器、屏幕截图生成器等,主要目的是获取经济利益。

根据调查,DTrack在德国、巴西、印度、美国等多个国家被检测到。目前,其攻击范围已扩展至欧洲和拉丁美洲。且目标行业涉及金融、教育、化学制造、政府、IT服务提供商、公用事业和电信等。数据表明,DTrack未来将仍然为Lazarus组织重点利用工具。

04

XDSpy组织针对俄罗斯国防部发起钓鱼攻击

披露时间:2022年11月11日

情报来源:https://mp.weixin.qq.com/s/cW2Evf6Nqb3fhQ7ntnKHsA

相关信息:

APT组织XDSpy最早活跃于2011年,并于2020年首次被ESET披露,主要针对东欧和塞尔维亚地区的政府、军队、外交部及私人公司进行窃密活动。2020年9月,该组织在攻击活动中使用Covid-19主题诱饵下发恶意Windows脚本文件(WSF)。时隔两年,该组织再次被发现利用WSF文件针对俄罗斯国防部开展钓鱼活动。

此次活动具有以下特点:XDSpy组织使用伪装为俄罗斯联邦国防部的钓鱼邮件对未服兵役的人员发送法院传票信息。其中,钓鱼邮件中包含两个指向同一恶意负载的下载链接,且恶意脚本仅针对特定用户名用户,非目标用户不会触发恶意代码执行。样本还包含较为完整的反沙箱、反虚拟机、反杀软检测技术。此外,通过ShellWindows执行的后续负载AnalysisLinkManager.exe为模块化恶意软件,主要功能为下载执行C2回传的其他恶意软件。

05

APT29利用Windows功能入侵欧洲外交部门的网络

披露时间:2022年11月08日

情报来源:https://www.mandiant.com/resources/blog/apt29-windows-credential-roaming

相关信息:

在对一个未具名的欧洲外交实体进行成功的网络钓鱼攻击后,与俄罗斯有联系的APT29民族国家演员被发现利用了一个“鲜为人知”的 Windows 功能,称为凭据漫游。

研究人员在2022年初APT29出现在受害网络中时发现了凭证漫游的使用,当时观察到APT29针对Active Directory系统执行的大量具有非典型属性的LDAP查询。APT29查询的LDAP属性之一涉及ms-PKI-Credential-Roaming-Tokens,它处理“用于漫游的加密用户凭证令牌 BLOB 的存储”。

在进一步调查其内部工作原理的过程中,研究人员发现了一个任意文件写入漏洞CVE-2022-30170,攻击者可以将其武器化,以在登录受害者的上下文中实现远程代码执行。

攻击行动或事件情报

01

Worok黑客组织在PNG文件中隐藏DropBoxControl后门

披露时间:2022年11月10日

情报来源:https://decoded.avast.io/martinchlumecky/png-steganography/

相关信息:

Avast近期发现Worok黑客组织通过利用隐写术将恶意软件隐藏在PNG图像文件中以规避安全检测,最终实现窃取受害者系统信息的目的。Worok组织自2020年开始活跃,最新攻击目标包括中亚的能源公司和东南亚的公共部门,其完整攻击链尚未被公开披露。

基于受感染机器中4个包含CLRLoader代码的DLL文件,Avast推测Worok组织可能使用DLL侧载技术将CLRLoader恶意软件加载至内存中运行。CLRLoader运行后,将加载第二阶段的DLL (PNGLoader),PNGLoader是一个可从PNG文件中提取字节并将其重构为可执行代码的加载器。它能够提取Worok组织事先隐藏在正常图像中的PowerShell脚本和DropBoxControl等恶意软件。其中,DropBoxControl是一个具有后门和间谍功能的恶意软件,可利用DropBox服务与攻击者进行通信。攻击者会将加密的命令文件存储在DropBox库中,DropBoxControl通过定期访问这些文件以进行相应的操作,其主要行为是窃取数据。

02

俄罗斯组织FRwL利用Somnia勒索软件瞄准乌克兰

披露时间:2022年11月11日

情报来源:https://cert.gov.ua/article/2724253

相关信息:

乌克兰计算机应急响应中心(CERT-UA)发布公告称,俄罗斯黑客组织FRwL(别称为Z-Team、UAC-0118)使用Somnia勒索软件针对乌克兰的多个组织展开了网络攻击。该黑客组织此前曾在Telegram上披露了Somina勒索软件,并发布了针对乌克兰坦克生产商的攻击证据。

根据CERT-UA发布的公告,FRwL黑客组织主要利用仿冒的IP扫描器软件下载网站诱骗受害者下载恶意程序,通过将Vidar窃密木马植入到受害者的设备中,以窃取受害者的Telegram账户及VPN连接的相关凭据。成功入侵到目标网络后,黑客使用Cobalt Strike、Netscan、Rclone、Anydesk 、Ngrok等工具进行进一步的渗透,最终部署Somnia勒索软件。但是,Somnia勒索软件实际上为数据擦除器,其目的是用于擦除数据而非勒索赎金。

03

Keksec组织利用Cloud9恶意浏览器扩展窃取用户信息

披露时间:2022年11月08日

情报来源:https://www.zimperium.com/blog/the-case-of-cloud9-chrome-botnet/

相关信息:

研究人员最近发现了一个伪装成Web浏览器扩展形式的恶意软件:Cloud9,其实质上为具有许多功能的远程木马,不仅会窃取用户系统信息、注入JS代码、进行加密货币挖矿、发起DDOS攻击,甚至能够安装恶意软件进而控制整个设备。Cloud9基于JavaScript,通过伪装成Adobe Flash Player更新的虚假可执行文件或恶意网站进行分发。此外,该恶意软件可利用Mozilla Firefox (CVE-2019-11708、CVE-2019-9810)、Internet Explorer (CVE-2014-6332、CVE-2016-0189) 和 Edge (CVE-2016-7200)等常见Web浏览器中的漏洞逃避沙箱检测并最终在受感染系统上部署恶意软件。

研究人员将此恶意软件归咎于Keksec(又名Kek Security、Necro和FreakOut)威胁组织,其此前已被发现具有开发各种僵尸网络恶意软件的历史行为。

04

攻击者利用Spymax RAT新变种针对印度国防人员

披露时间:2022年11月14日

情报来源:https://www.cyfirma.com/outofband/unknown-nation-based-threat-actor-using-android-rat-to-target-indian-defence-personnel-2/

相关信息:

CYFIRMA最近检测到了一个针对印度国防人员的恶意APK,且此攻击活动自2021年7月一直活跃,攻击者主要利用社会工程学技术通过WhatsApp传播恶意APK。

攻击者首先使用例如“Subs Naik”的宣传信诱饵引诱印度国防人员安装一个基于安卓的恶意间谍软件。受害者安装此APK后,手机上会出现一个伪装为PDF图标的应用程序,该程序要求获取对设备资源的多项权限(如访问摄像头、音频、互联网、WiFi和存储空间),最终可从受害者设备中窃取机密信息。研究发现,此恶意应用程序为Spymax RAT的新变种,其源代码此前已被公开于黑客论坛中。

恶意代码情报

01

RedLine窃密木马通过视频网站传播

披露时间:2022年11月15日

情报来源:https://mp.weixin.qq.com/s/b8cvyYeVDp19efJCJqcjxA

相关信息:

RedLine窃密木马最早于2020年3月被发现,是流行的窃密木马家族之一,国内外传播较为广泛。该木马具备多种信息窃取功能,可一次性购买或以订阅的形式在地下论坛出售。

近日,研究人员在检测通过视频网站传播RedLine窃密木马的攻击活动中,发现攻击者增加了自动登录视频网站发布恶意视频的攻击模块。实现了“发布视频->窃取账号->用窃取到的账号进一步传播”的自动化攻击体系,增强了恶意代码传播扩散的能力。

活动感染链始于YouTube网站中的钓鱼视频,攻击者通过视频诱导用户下载包含恶意代码的压缩包。一旦用户下载并执行,其中的自解压程序将释放多个exe文件,包括RedLine窃密木马cool.exe、挖矿程序h**.exe以及用于自动传播恶意代码的AutoRun.exe、nir.exe、p**.bat、j**.bat等(不文明词语以*隐去)。目前,其攻击活动仍处于活跃状态。

02

Google Play应用程序中存在Xenomorph银行木马

披露时间:2022年11月10日

情报来源:https://www.zscaler.com/blogs/security-research/rise-banking-trojan-dropper-google-play-0

相关信息:

最近,研究人员在Google Play商店的Lifestyle应用程序中发现了Xenomorph银行木马,该应用程序为“Todo: Day manager”,目前下载量已超过1000次。Xenomorph木马可从用户设备上的银行应用程序中窃取凭据。

Xenomorph银行恶意软件通过伪装为Google应用程序诱导用户安装,一旦用户打开恶意程序,其将连接到Firebase服务器以获取可下载有效负载的特定URL,最终从Github中下载Xenomorph银行木马样本。此外,该恶意软件能够通过telegram页面内容或静态代码例程解码C2服务器,以请求进一步的命令,从而扩大感染范围。

03

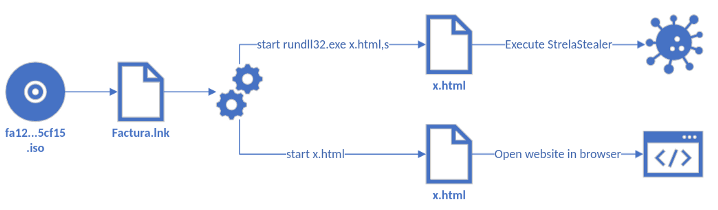

研究人员发现StrelaStealer新型窃密木马

披露时间:2022年11月08日

情报来源:https://medium.com/@DCSO_CyTec/shortandmalicious-strelastealer-aims-for-mail-credentials-a4c3e78c8abc

相关信息:

研究人员于2022年11月份首次发现一个名为StrelaStealer的新型窃密木马,它会从Outlook和Thunderbird电子邮件客户端中窃取账户凭据,目标是西班牙语用户,可能被用于具有针对性的窃密活动中。攻击者使用电子邮件传播StrelaStealer,并利用附件中的ISO文件在受害者主机中植入木马程序。StrelaStealer运行后,在指定路径中搜索与Thunderbird账户密码信息相关的logins.json文件和key4.db文件,也会在注册表中寻找与Outlook相关的密钥信息,并将内容回传至C2服务器中。

04

新的IceXLoader变种感染了全球数千名受害者

披露时间:2022年11月08日

情报来源:https://minerva-labs.com/blog/new-updated-icexloader-claims-thousands-of-victims-around-the-world/

相关信息:

IceXLoader是一种商业恶意软件,在黑客论坛中以118美元的价格出售,主要用于在受害主机中下载和执行其他的恶意软件。近期,研究人员发现了IceXLoader 3.3.3版本的新变种,在该版本的攻击流程中,会利用钓鱼邮件释放一个.NET编写的下载器,并通过下载器从硬编码的URL中下载一个PNG图像文件,这个图像文件经过解密后会将IceXLoader注入到一个新的进程中。IceXLoader 3.3.3版本与3.0版本一样,都是由Nim编写的,可以收集受害主机的基本信息并接收远程命令。研究人员发现,在其C2服务器中的SQLite数据库文件正在不断更新受害主机的信息,目前已经有数千台Windows机器受到感染。

漏洞相关

01

YApi命令执行漏洞安全风险通告

披露时间:2022年11月09日

情报来源:https://mp.weixin.qq.com/s/7mfP5av36j5fOjYDy5dcOA

相关信息:

YApi 是高效、易用、功能强大的 API管理平台,旨在为开发、产品、测试人员提供更优雅的接口管理服务。可以帮助开发者轻松创建、发布、维护API。

近日,奇安信CERT监测到YApi命令执行漏洞,远程未授权的攻击者可通过注入漏洞获取有效用户token,进而利用自动化测试接口绕过沙箱限制,最终在目标系统上执行任意命令。详见情报来源链接。

02

微软修复MotW绕过漏洞

披露时间:2022年11月09日

情报来源:https://www.securityweek.com/microsoft-patches-motw-zero-day-exploited-malware-delivery

相关信息:

研究人员发现三种不同的MotW绕过方法,这些技术适用于大多数版本的Windows。微软接收到了研究人员的通报,但只解决了其中的两个问题。其中一种MotW绕过漏洞被标记为CVE-2022-41049,攻击者可以利用此漏洞在ZIP压缩包中传递恶意软件。另一个漏洞被标记为CVE-2022-41091,攻击者可以利用此漏洞创建一个绕过MotW防御的恶意软件,Magniber勒索软件已经利用此漏洞进行勒索攻击活动。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh