01

此扫描器对反射XSS的扫描几乎是失效的

(可能是因为这漏洞大家都看不起?)

此程序有点年头了

仅供学习使用(当然改一改还是能用)

文末获取成品下载链接

微信交流群满200人了需要加我好友拉进去哦

(之前那个400多人的微信群已经封了)

如果是纷传群请额外说明

02

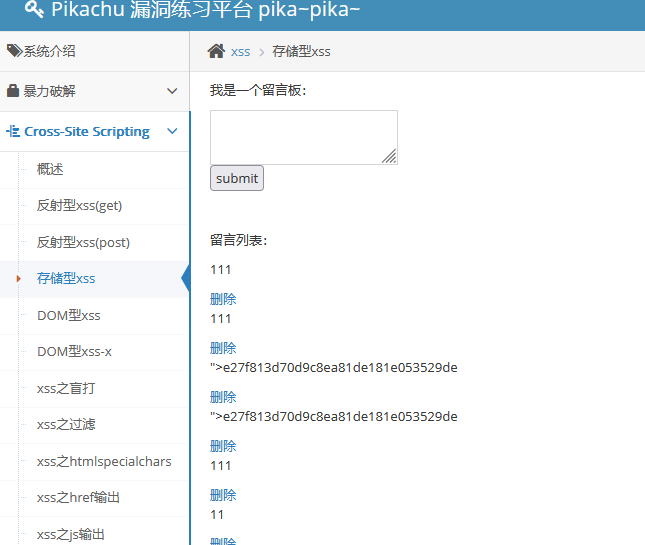

sudo pip3 install pycurl bs4 pygeoip gobject cairocffi selenium./xsser -u "http://192.168.179.1:6595/vul/xss" -g "xss_reflected_get.php?message=XSS&submit=submit"./xsser -u "http://192.168.179.1:6595/vul/xss/xss_stored.php" -p "message=XSS&submit=submit"

Options:--version show program's version number and exit-h, --help show this help message and exit-s, --statistics 显示高级统计输出结果-v, --verbose 活动详细模式输出结果--gtk 启动XSSer GTK接口--wizard 启动向导帮助程序!*Special Features*:您可以设置Vector和Bypasser来为嵌入的XSS代码构建复杂的脚本。XST允许您发现目标是否易受“跨站点跟踪”攻击[CAPEC-107]:--imx=IMX 使用XSS创建图像 (--imx image.png)--fla=FLASH 使用XSS创建flash影片 (--fla movie.swf)--xst=XST XST - 跨站点跟踪 (--xst http(s)://host.com)*Select Target(s)*:必须至少指定其中一个选项来设置要从中获取目标URL的源:--all=TARGET 自动审核整个目标-u URL, --url=URL 输入要审核的目标-i READFILE 从文件读取目标URL-d DORK 使用查询搜索目标 (ex: 'news.php?id=')-l 从“docks”列表中搜索--De=DORK_ENGINE 使用搜索引擎 (默认: DuckDuckGo)--Da 使用所有搜索引擎进行大规模搜索*Select type of HTTP/HTTPS Connection(s)*:这些选项可用于指定要用作有效负载的参数。将“XSS”设置为要注入的位置的关键字:-g GETDATA 使用GET发送有效负载 (举例: '/menu.php?id=XSS')-p POSTDATA 使用POST发送有效负载 (举例: 'foo=1&bar=XSS')-c CRAWLING 目标上要测试的URL数: 1-99999--Cw=CRAWLER_WIDTH 测试深度 1-5 (默认: 2)--Cl 仅测试本地目标URL (默认: FALSE)*Configure Request(s)*:这些选项可用于指定如何连接到目标负载。您可以选择多个:--head 在开始测试之前发送HEAD请求--cookie=COOKIE 更改HTTP Cookie标头--drop-cookie 忽略响应中的Set Cookie标头--user-agent=AGENT 更改HTTP用户代理标头(默认值:SPOOFED)--referer=REFERER 使用另一个HTTP Refer标头(默认值:NONE)--xforw 使用随机IP值设置HTTP X-Forwarded-For“--xclient 使用随机IP值设置HTTP X-Client-IP--headers=HEADERS 额外的HTTP标头换行--auth-type=ATYPE HTTP身份验证类型 (Basic, Digest, GSS or NTLM)--auth-cred=ACRED HTTP身份验证凭据 (name:password)--check-tor 检查Tor是否正确使用--proxy=PROXY 使用代理 (tor: http://localhost:8118)--ignore-proxy 忽略系统默认HTTP代理--timeout=TIMEOUT 选择超时时间 (默认: 30)--retries=RETRIES 连接超时时重试 1:开启 0:关闭 (默认: 1)--threads=THREADS 最大并发请求数 (默认: 5)--delay=DELAY 每次请求之间的延迟(秒) (默认: 0)--tcp-nodelay 使用TCP_NODELAY选项--follow-redirects 服务器重定向 (默认: FALSE)--follow-limit=FLI 设置重定向请求的限制 (默认: 50)*Checker Systems*:这些选项有助于了解您的目标是否使用WAF来抵御XSS攻击:--hash 发送哈希以检查目标是否重复内容--heuristic 发现使用启发式筛选的参数--discode=DISCODE 在回复时设置代码以放弃注入--checkaturl=ALT 使用检查回复: <alternative url> [aka BLIND-XSS]--checkmethod=ALTM 使用检查回复: GET or POST (default: GET)--checkatdata=ALD 使用检查回复: <alternative payload>--reverse-check 从目标到XSSer的反向连接建立从目标到XSSer的逆向连接*Select Vector(s)*:这些选项可用于指定注入代码。如果您不想注入默认使用的公共XSS向量,这一点很重要。仅选择一个选项:--payload=SCRIPT -注入自己的代码--auto AUTO-注入XSSer提供的向量列表*Select Payload(s)*:这些选项可用于设置XSSer提供的向量列表。仅在需要时选择:--auto-set=FZZ_NUM ASET - 要注入的矢量的限制 (default: 1293)--auto-info AINFO - 仅选择带有信息的矢量 (default: FALSE)--auto-random ARAND - 按顺序随机设置 (default: FALSE)*Anti-antiXSS Firewall rules*:这些选项可用于尝试绕过特定的WAF/IDS产品和一些反XSS浏览器过滤器。仅在需要时选择:--Phpids0.6.5 PHPIDS (0.6.5) [ALL]--Phpids0.7 PHPIDS (0.7) [ALL]--Imperva Imperva Incapsula [ALL]--Webknight WebKnight (4.1) [Chrome]--F5bigip F5 Big IP [Chrome + FF + Opera]--Barracuda Barracuda WAF [ALL]--Modsec Mod-Security [ALL]--Quickdefense QuickDefense [Chrome]--Sucuri SucuriWAF [ALL]--Firefox Firefox 12 [& below]--Chrome Chrome 19 & Firefox 12 [& below]--Opera Opera 10.5 [& below]--Iexplorer IExplorer 9 & Firefox 12 [& below]*Select Bypasser(s)*:这些选项可用于对向量进行编码,并尝试绕过可能的反XSS过滤器。它们可以与其他技术相结合:--Str 使用方法String.FromCharCode()--Une 使用Unescape()函数--Mix 混合字符串。FromCharCode()和Unescape()--Dec 使用十进制编码--Hex 使用十六进制编码--Hes 使用带分号的十六进制编码--Dwo 用DWORD编码IP地址--Doo 用八进制编码IP地址--Cem=CEM 设置不同的“字符编码变体”(反转混淆器) (ex: 'Mix,Une,Str,Hex')*Special Technique(s)*:这些选项可用于使用不同的XSS技术和模糊向量注入代码。您可以选择多个:--Coo COO - 跨站点脚本Cookie注入--Xsa XSA - 跨站点代理脚本--Xsr XSR - 跨站点引用脚本--Dcp DCP - 数据控制协议注入--Dom DOM - 文档对象模型注入--Ind IND - HTTP响应拆分引发的代码*Select Final injection(s)*:这些选项可用于指定要在易受攻击的目标上注入的最终代码。如果您想利用发现的漏洞进行“野外”攻击,这一点很重要。仅选择一个选项:--Fp=FINALPAYLOAD OWN - 利用您自己的代码--Fr=FINALREMOTE REMOTE - 远程利用脚本-*Special Final injection(s)*:这些选项可用于对易受攻击的目标执行某些“特殊”注入。您可以选择多个并将它们与最终代码组合(DCP漏洞除外):--Anchor ANC - 使用“Width Stealth”加载程序(DOM shadows!)--B64 B64 - META标记中的Base64代码编码 (rfc2397)--Onm ONM - 使用onMouseMove()事件--Ifr IFR - 使用<iframe>源标记--Dos DOS - XSS(客户端)拒绝服务--Doss DOSs - XSS(服务端)拒绝服务*Reporting*:--save Export to file (XSSreport.raw)--xml=FILEXML Export to XML (--xml file.xml)*Miscellaneous*:--silent Inhibit console output results--alive=ISALIVE Set limit of errors before check if target is alive--update Check for latest stable version

03

付费圈子

内含钟北山SRC星球(500r)全部文档(就这一个就超值好吧)

代码审计+免杀教程+内网教程+各种资料文档+各种工具

群内坐镇SRC大牛、CTFer

由于已满200人,由原来的50/年涨价到70/年

目前仅需70RMB一年,满1000人涨到99一年(目前进度224/1000)

价格只会越来越高

扫码付款即可进入,加我微信备注纷传进成员内部群

04

下载链接后台回复:1120

另外有兄弟反映需要封面图?

后台回复文章推送日期加”封面“即可获取(十月五日前的文章没有)

例如今天为:1120封面

05

更新啦!Acunetix-v15.0.221007170_win&linux

github-cve-monitor——一款cve、大佬仓库、工具监控工具(文末成品直接使用)

xray1.9.3高级版破解___windows_关于昨晚的星球

cobaltstrike_4.7内附一堆插件----你的主机已上线

03

本工具仅面向合法授权的企业安全建设行为,如您需要测试本工具的可用性,请自行搭建靶机环境。

为避免被恶意使用,本项目所有收录的poc均为漏洞的理论判断,不存在漏洞利用过程,不会对目标发起真实攻击和漏洞利用。

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标进行扫描。

如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。

在安装并使用本工具前,请您务必审慎阅读、充分理解各条款内容,限制、免责条款或者其他涉及您重大权益的条款可能会以加粗、加下划线等形式提示您重点注意。除非您已充分阅读、完全理解并接受本协议所有条款,否则,请您不要安装并使用本工具。您的使用行为或者您以其他任何明示或者默示方式表示接受本协议的,即视为您已阅读并同意本协议的约束。

如有侵权请联系:admin#unsafe.sh