Avast报告:恶意程序伪装成浏览器扩展插件,目前已成功窃取13万美元

2022-11-23 18:5:20

Author: 看雪学苑(查看原文)

阅读量:9

收藏

知名安全软件制造商Avast的安全研究员近段时间对一个名为ViperSoftX的信息窃取程序展开了全面的分析。ViperSoftX恶意程序还会安装一种伪装成常见的浏览器扩展(例如谷歌表格)的恶意插件,从而使其对用户打开的每个网站具有完全访问权限,继而实施信息、财产窃取等非法行为。

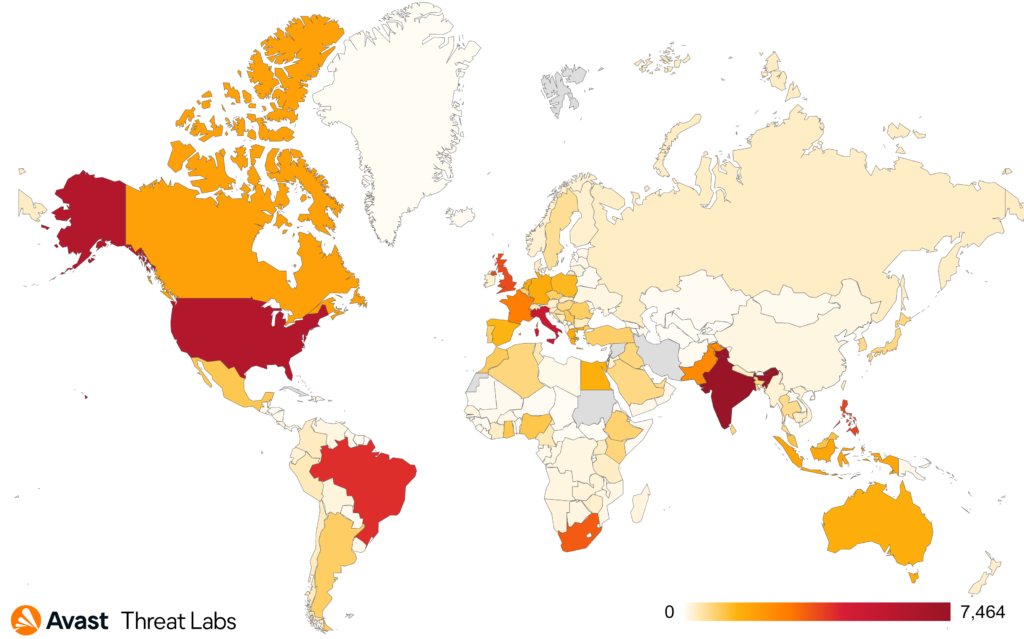

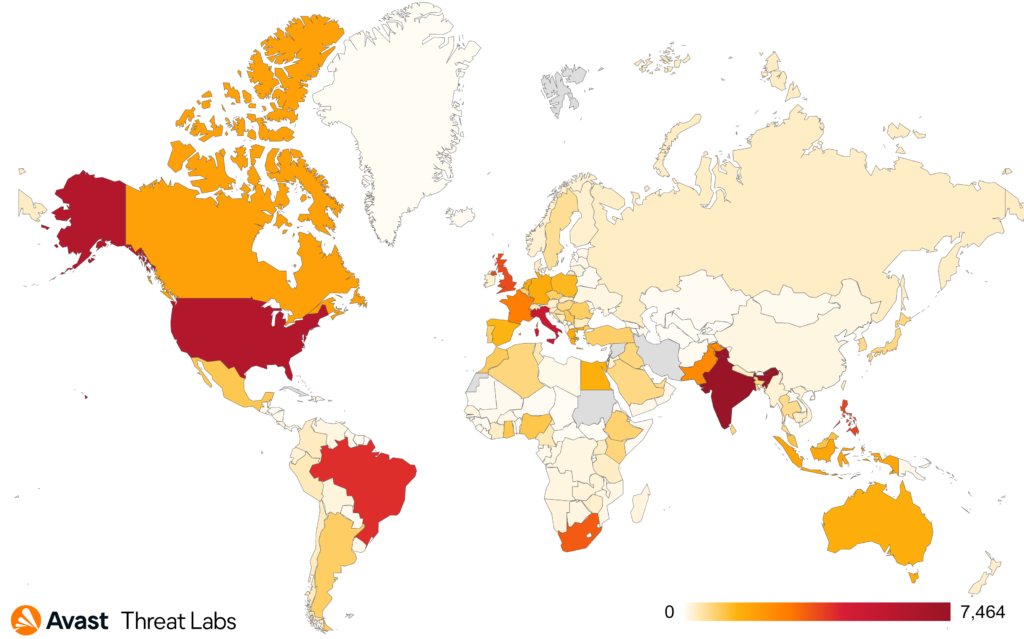

据分析报告,ViperSoftX专注于窃取加密货币、剪贴板劫持、对受感染的机器进行指纹识别,以及下载和执行任意附加有效载荷或执行命令。截至2022年11月8日,其已为攻击者窃取了总计约13万美元的加密货币。ViperSoftX自2020年起曾被多家安全研究机构报道,但它同时也在不断改进策略和技术以逃避检测。需要注意的是,ViperSoftX主要通过破解软件(例如Adobe Illustrator、Corel Video Studio、Microsoft Office等)传播,通常通过种子分发。ViperSoftX信息窃取程序分发的有效载荷之一伪装成基于Chromium的浏览器(例如Google Chrome、Microsoft Edge、Opera、Brave、Vivaldi)的扩展插件。鉴于其所拥有的独立功能及独特性,Avast的研究人员为它起了一个新的名字——VenomSoftX。该恶意扩展程序提供对受害者访问的每个网站页面的完全访问权限,通过篡改加密货币交易所的API请求数据以变更交易地址、窃取凭据和剪贴板内容、篡改受害者访问过的网站上的加密货币地址、使用MQTT向C&C服务器报告事件等。据悉,自2022年初以来,Avast已保护了超过93000名用户免受该恶意程序的感染。Avast透露,受影响最大的国家依次是印度(7000+)、美国(6000+)、意大利(5000+)。详细技术分析请看:https://decoded.avast.io/janrubin/vipersoftx-hiding-in-system-logs-and-spreading-venomsoftx/编辑:左右里

灾难恢复计划(disaster recovery plan)

信息系统灾难恢复过程中所需要的任务、行动、数据和资源的文件,用于指导相关人员在预定的灾难恢复目标内恢复信息系统支持的关键业务功能。

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458484895&idx=2&sn=8bfb4c52dba3202727de8e140637410f&chksm=b18eb01586f93903b3cf6e01251f05fe3f37dffc90794481bf9eb4e841b8576b4c804990faf2#rd

如有侵权请联系:admin#unsafe.sh