作者:ASEC BLOG

译者:知道创宇404实验室翻译组

原文链接:https://asec.ahnlab.com/en/42343/

据悉,Koxic勒索软件正在韩国境内传播。它在今年早些时候首次被发现,最近该团队发现,一个外观和内部勒索笔记都经过修改的文件被检测到,并被ASD基础设施屏蔽。

当感染时,“.KOXIC_[Random string]”扩展名将添加到加密文件的名称中,并在每个目录中生成TXT文件勒索通知。勒索信的文件名如下。

- WANNA_RECOVER_KOXIC_FILEZ_[Random string].txt

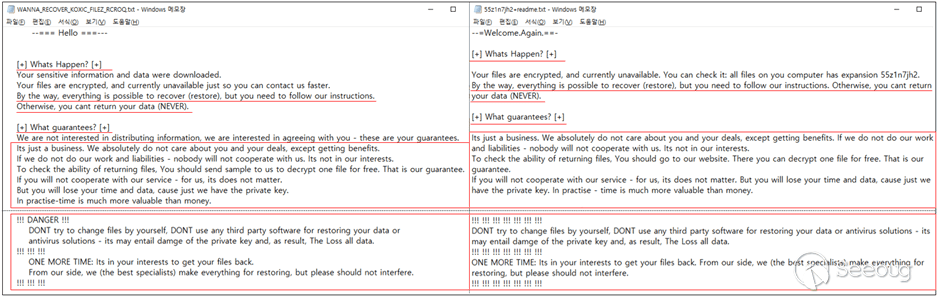

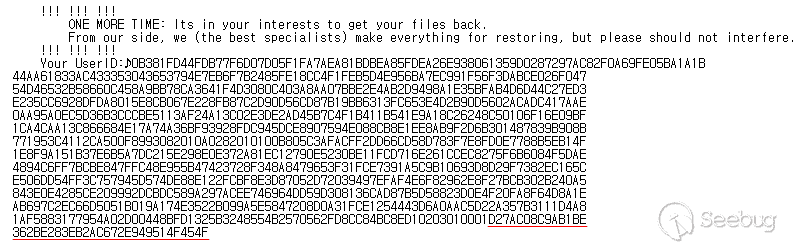

最近收集的勒索信与BlueCrab(Sodinokibi,REvil)勒索软件的勒索笔记相似,该勒索软件曾在韩国发行。

BlueCrab有自己的网站,并指定用户应该通过TOR浏览器访问它。与BlueCrab相反,Koxic勒索软件通过电子邮件指导联系。

在过去收集的Koxic勒索软件样本中,有些样本的勒索笔记完全不同,有些则与BlueCrab格式几乎相同。但这两个勒索软件之间似乎没有直接联系,因为它们的代码没有相似之处。

在这个样本的勒索信中,有一条威胁信息告诉读者,他们的重要文件已经被下载,如果他们不达成协议,这些数据将会被泄露,然而,这从来没有发生过。

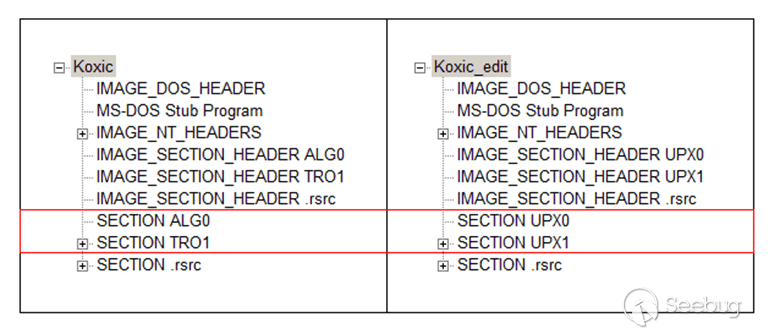

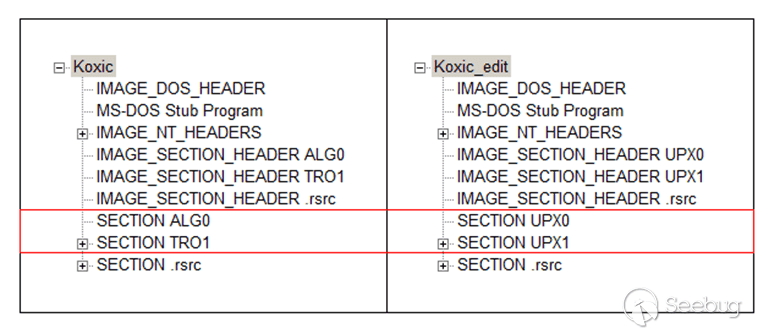

另外需要注意的是,部分名称被故意更改以隐藏UPX包装。这种技术被称为UPX技巧,是一种常用的方法,用UPX打包的文件被修改以阻碍分析或绕过AV软件的自动解包。

当勒索软件被执行时,在文件被加密之前会执行以下一系列任务。

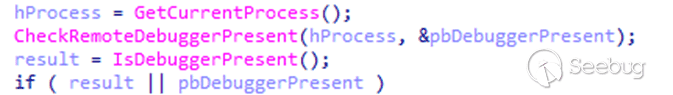

[调试检查]

使用这两个检查调试的API,如果调试过程正在运行,则当前函数将作为无限循环(递归调用)运行。如果正在运行调试进程,则会发生堆栈溢出。

[修改系统注册表]

cmd命令用于修改系统注册表。修改值以终止Defender并关闭通知,并且存在将远程会话到期时间延长到最大值的条目。

HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\MaxDisconnectionTime HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\MaxIdleTime HKLM\SOFTWARE\Policies\Microsoft\Windows\HomeGroup\DisableHomeGroup HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\AllowFastServiceStartup HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\ServiceKeepAlive HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableRealtimeMonitoring HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableBehaviorMonitoring HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableOnAccessProtection HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableScanOnRealtimeEnable HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection\DisableIOAVProtection HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\HideSCAHealth HKCU\Software\Policies\Microsoft\Windows\Explorer\DisableNotificationCenter

[终止进程]

通过执行以下命令,Koxic勒索软件试图终止某些进程和服务。但是,因为命令是用换行符而不是“&”运算符分隔的,所以实际上只执行第一行。这被认为是黑客的一个错误。

cmd.exe /c taskkill /F /IM MSASCuiL.exe

taskkill /F /IM MSMpeng.exe

taskkill /F /IM msseces.exe

[删除VSC并终止服务]

执行删除卷影副本的命令和修改多个服务状态的其他命令。像上面的例子一样,只执行第一行,实际上只删除VSC。

cmd.exe /c vssadmin delete shadows /all /quiet

sc config browser

sc config browser start=enabled

sc stop vss

sc config vss start=disabled

sc stop MongoDB

sc config MongoDB start=disabled

sc stop SQLWriter

sc config SQLWriter start=disabled

sc stop MSSQLServerOLAPService

sc config MSSQLServerOLAPService start=disabled

sc stop MSSQLSERVER

sc config MSSQLSERVER start=disabled

sc stop MSSQLSQLEXPRESS start=disabled

sc stop ReportServer

sc config ReportServer start=disabled

sc stop OracleServiceORCL

sc config OracleServiceORCL start=disabled

sc stop OracleDBConsoleorcl

sc config OracleDBConsoleorcl start=disabled

sc stop OracleMTSRecoveryService

sc config OracleMTSRecoveryService start=disabled

sc stop OracleVssWriterORCL

sc config OracleVssWriterORCL start=disabled

sc stop MySQL

sc config MySQL start=disabled

[收集系统信息]

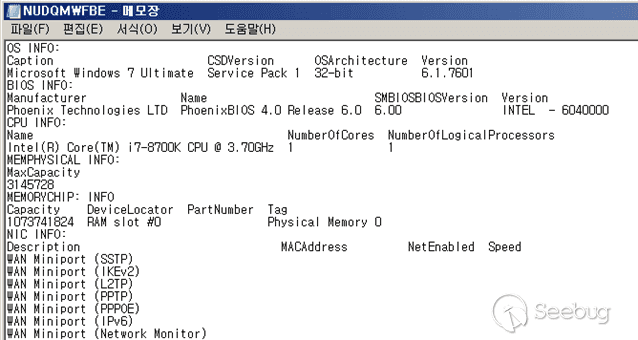

勒索软件收集系统信息,并将其记录在%temp%目录中的随机文件名下,但没有发现泄漏此数据的例程。收集的信息包括IP地址、系统帐户信息、硬盘信息、网络适配器信息、硬件信息和操作系统信息。

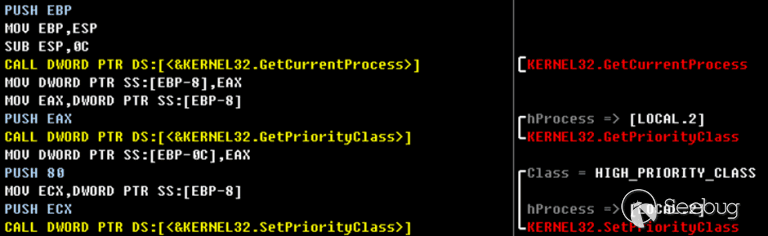

[更改进程优先级并授予特权]

勒索软件将自己的进程优先级升级为“高”,并检查和修改(添加)进程令牌权限。添加的权限如下表所示。

SeBackupPrivilege, SeRestorePrivilege, SeManageVolumePrivilege, SeTakeOwnershipPrivilege

[文件加密]

绘制加密目标列表的线程和执行实际加密过程的多个线程同时运行,以逐个加密列表中的目标文件。加密过程包括在使用文件映射功能覆盖加密数据之前,先更改原始文件的名称。这里使用的函数调用流程如下。

MoveFileExW – CreateFileMappingW – MapViewOfFile – [Encryption] – UnmapViewOfFile

加密算法是AES CBC模式,它使用32字节长的密钥和16字节的IV。

值得注意的一点是,当对文件进行加密时,它们是在16字节块中完成的,但对最后一个块不使用填充。因此,将文件划分为16个字节后,文件末尾的剩余部分不加密,而保留原始数据。

似乎开源libtomcrypt被原样用于加密代码。

用于文件加密的AES密钥通过RSA加密后保存在勒索信的末尾。IV值以纯文本的形式添加到加密密钥后面,最终变成以下内容。

文件加密完成后,将在%TEMP%目录中创建勒索通知,并使用记事本打开。

[加密异常]

- 扩展

诸如“.ps1”和“rtp”之类的条目看起来像是错误的。

.386, .adv, .ani, .bat, .bin, .cab, .cmd, .com, .cpl, .cur, .deskthemepack, .diagcab, .diagcfg, .diagpkg, .dll, .drv, .exe, .hlp, .hta, .icl, .icns, .ico, .ics, .idx, .key, .ldf, .lnk, .lock, .mod, .mpa, .msc, .msi, .msp, .msstyles, .msu, .nls, .nomedia, .ocx, .pdb, .prf, .ps1., .rom, rtp, .scr, .shs, .spl, .sys, .theme, .themepack, .wpx,

- 路径

., .., windows, System Volume Information, SysReset, Config.Msi, bootfont.bin, boot.ini, ntuser.dat, desktop.ini, recycle.bin, $windows.~ws, tor browser, boot, system volume information, perflogs, google, application data, windows, programdata, windows.old, appdata, mozilla, iconcache.db, ntldr, ntuser.dat.log, thumbs.db, bootsect.bak, ntuser.ini, autorun.inf, All Users, microsoft,

AhnLab产品使用以下别名检测并阻止Koxic勒索软件。

[文件检测]

– Ransomware/Win.KoxicCrypt.R533926 (2022.11.11.00)

– Trojan/Win.Wacatac.C5290617 (2022.11.04.00)

– Trojan/Win.Generic.C4963639 (2022.02.11.01)

[行为检测]

– Ransom/MDP.Delete.M2117

– Malware/MDP.Behavior.M2771

– Ransom/MDP.Decoy.M4475

[IOC信息]

MD5

e9fdad2df8f8b95398f3c8f27e940f5d

3c4fa896e819cb8fada88a6fdd7b2cc7

01a4208ab9d4b2cfa87ffbdef2f8ab78

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/2027/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/2027/

如有侵权请联系:admin#unsafe.sh