+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Ladon Study

Ladon Study包含网络资产探测、漏洞检测、漏洞EXP、网络密码审计、信息收集、横向移动、密码读取、本地提权等144个功能。使用超级简单,只需填写目标IP、URL、域名、IP段、TXT等,点击对应按钮一键操作。如下图,填好C段IP后,使用ICMP探测C段存活主机。

虽说是给小白专用,实际上Ladon命令行最初定位也是任意人群,类似Python所说的三岁小孩都能学会。但可能是命令行的缘故,即便简单对于很多人来说还是比较喜欢用GUI,也有另一个原因,功能太多了,又是英文的,很多人不知道都有哪些功能,有些功能甚至我都没空写使用文档,时间久了,不说大家不知道,就我自己有时也会忘记自己的工具有哪些功能。因此我决定弄这么一个工具,各模块功能一目了然,方便大家或自己本地使用,同时也方便很多新人,不用每个都来问我什么功能用什么模块等这种Wiki就有的问题,使用该工具点击对应按钮后,标题上会显示对应命令,当你在CS、webshell、其它shell下使用时,就知道该用什么模块或命令了。

资产探测 24个

无论是内网还是外网渗透,渗透前还是后,最重要的一步是信息收集,网络渗透第一步就是远程收集目标信息,探测到的资产越多,渗透成功率越高,东边不亮西边亮。渗透中获识别出来的资产信息越详细,特别是操作系统识别、CMS应用版本、设备型号越准,对于定制POC可以节省很多不必要的时间。比方说你手上或网上有某个POC,但影响范围是9.5到10.2的版本,探测出来的版本是10.3或9.4,就没必要搭环境测试或者说拿去打目标了。如果是0day,乱打导致被抓,损失惨重,如果是公开POC,那也不能打,因为发一个已知漏洞包,可能会触发警报,打草惊蛇。如果探测版本在影响范围内,可以打,成功了清理痕迹就是。

资产探测不属于漏洞,只是使用正常协议访问,获取对应结果,整个过程是不会触发安全软件警报的。如果某个协议探测不到存活主机,如ICMP协议,可能是目标禁ping,就是说不管你用什么扫描工具,通过ICMP协议都探测不到,并不是说安全软件报警不给扫。整个通信都和系统PING发包一模一样,安全软件从哪个特征来杀呢?整个过程又没执行恶意代码,所以没办法标记为恶意。但是ICMP协议探测不到存在主机怎么办?换协议啊,有可能SMB协议通呢,如果目标为了防止MS17010攻击关闭了445,那我们也可以通过WMI啊,Winrm等其它协议探测存活主机啊。有时候大家通过SMB和WMI探测到相同数量的存活主机或主机信息,就误以为两功能没区别。实战的时候就老是傻傻的只用一个协议探测,这做法是错的,可能只是刚好你遇到的这几个目标的人都傻B,电脑配置都差不多。但是你在实战多尝试一些项目,就会发现,可能通过SMB只能探测到8台机器,但是通过WMI可探测到20台,通过NBT能探测到50台,通过ICMP探测到18台,SNMP协议探测到8台路由器或打印机等设备,于是有人下结论说NBT协议最好。才做几个项目啊就下结论了,真正实战多了你就会发现,每个目标都不一样,有些应用系统压根就没装,有些管理员配置直接给你关了。所以只单纯用几个协议去探资产能搞下项目的,只能说运气爆棚。

漏洞检测 14个

故名思义就是发送特定的漏洞数据包,检测目标是否存在相应漏洞。整个过程可能无害,但是POC和EXP可能触发的关键部位一致,有些杀软或防火墙会拦截,流量上也会记录攻击。所以漏洞探测和资产探测有很大区别,当然有时候构造的POC是不会被杀软拦截的,如使用MS17010攻击时,很多杀软,比如卡巴会直接提示受到黑客使用MS17010攻击,或者不提示直接后台拦截EXP,导致无法GetShell,但是不管我们使用Ladon探测多少次MS17010漏洞,卡巴都不报警也不提示受到攻击,因为我们确实没攻击啊,POC没被拦截,是因为卡巴没完全监控到触发点。所以漏洞POC和EXP又是两码事,杀软对它的态度也是不一样的,有些POC发烧,症状接近EXP,检测因为误报,刚好歪打正着把POC拦截了。但对于无症状“感染者”,杀软是很难判定它有问题的,说到底本身POC也是无损检测对系统无害的。漏洞EXP 8个

密码审计 22个

模块使用也非常简单,通过资产探测检测出目标开放端口,如果出现工具上的端口,就可使用对应端口的密码审计模检测弱口令。在没任何漏洞的情况下,密码也是一个拿权限的突破口。即便跑不出密码,该功能也有其它用途。假设你在大型内网,曾获取过大量密码,也可以用于验证哪些机器或用户密码还有效。其次有些模块在不提供密码字典时,会探测对应协议的应用版本,如FTP,会检测目标所使用的FTP版本,对应FTP版本存在漏洞,我们也可以无需密码GetShell。PS:密码审计 下次更新计划 添加默认弱口令 不用再设置密码 更傻瓜化

信息收集 20个

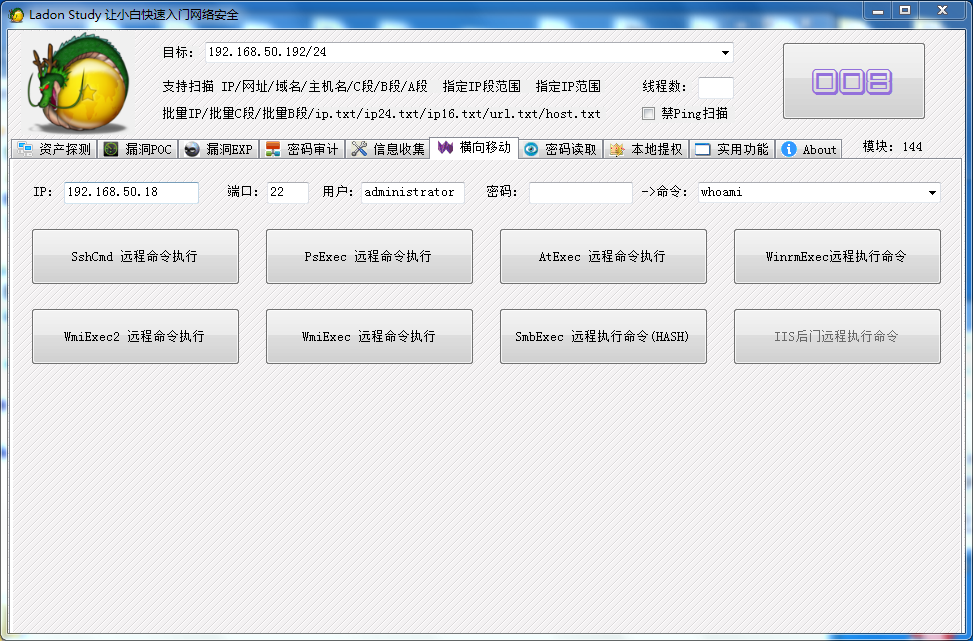

横向移动 8个

内网渗透时通过嗅探、读取密码、翻看管理员密码本、密码审计等方式获取到内网其它机器密码时,可通过以下方式远程执行命令获取权限。本工具主要让大家熟悉下基本用法,对于CS或其它shell下的特殊用法请使用命令行版本,以下部分模块支持文件上传或HASH传递执行,均需使用命令行版。密码读取 8个

获取机器权限后,如果是IIS服务器,可以读取IIS站点密码、FTP密码等,对于个人机也可以读取Wifi密码、VPN密码、Chrome浏览器密码、Firefox密码、Edge密码、CocCoc密码等本地提权 20个

实用功能 20个

为什么不把上述功能,完全一键?

有人说,每次使用Ladon都只能做一件事,能不能加个参数,直接执行探测主机、扫各种协议弱口令、探测各种漏洞、一键getshell等。答案是当然可以做,就算我不写,大家自己写个Bat把需要执行的命令,放在里面,这不就相当于一键执行大家想要的很多功能了吗?但是Ladon为什么不弄这个一键呢? 举个例子,有个内网中有一台机器,存在MS17010、SQL注入、smb弱口令、WEB后台弱口令。如果按顺序一步一步做,基本上就是先探一下是否存在高危漏洞,比方说通过17010拿到想要的权限了,就不做其它扫描了,整个过程没有过多的扫描,不会触发流量警报。如果一上来就无脑使用一堆扫描工具乱扫,管理员SB或者说专打比赛,只需拿flag证明到此一游就完事了,这种渗透方法是没问题的,哪怕说你一拿到flag后,不到一秒钟对手把漏洞补了把你踢了,你都是赢的。但是实战你拿到域控导个密码和HASH不到一天或几天就被管理员发现,所有权限丢失,那么前期的努力全都白费,拿到域控密码后,接下来啥事都没得做,那有什么用呢?和现实中的战争是一样的,你打赢了占领了一座城,没几天敌人就把你赶走了,你能说你打赢了吗?所以无论是前渗透还是后渗透,特别是后渗透,能一个洞拿下机器的,就没必要产生大量扫描日志,产生几条,管理员即使打开日志可能不理,因为它会优先分析其它攻击者或更高危的机器,没那么多时间针对你一个人的,再者它压根不认识你,也不知道你什么时候在做,所以人工上越低的扫描,越不容易被发现,但是动不动就大量扫描的,是否被发现权限掉不掉就完全看运气了。很多人明明是因为自己的操作导致权限掉,硬是说成别人很牛B,试想一下,你能用一个已知漏洞打到权限,是否证明管理员水平不怎样,如果历害为什么补丁没打上,你还有机会进去?想要分析你的意图,会只让你存活一两天,你什么都还没做,他就把你踢了?综上分析,能存在已知漏洞,你还能乱扫直接进去的,首先这个目标绝对菜,如果后续被发现,绝对是因为你自己操作上有问题,安全软件报警了,这个SB管理员才上来清理的,并不是因为管理员牛B。只发几十个包就能拿到权限,你把所有模块功能全都用上,在你获取到很多结果的同时,扫描过程也会产生很多网络流量,被发现的概率自然比较大。有些人可能说我经常这么做啊,你经常这样操作,很少有权限掉,可能原因是接触的目标多数是SB,可能公司理压根就没有安全人员,只是个外行的普通运维人员而已。工具下载

最新版本:https://k8gege.org/Download

历史版本: https://github.com/k8gege/Ladon/releases

如有侵权请联系:admin#unsafe.sh