2022.11.24~12.01

攻击团伙情报

Lazarus组织以日本瑞穗銀行等招聘信息为诱饵的攻击活动分析

Kimsuky组织以IBM公司安全产品为诱饵的攻击活动分析

疑似Sandworm组织利用RansomBoggs勒索软件攻击乌克兰

Group123组织新后门Dolphin披露

攻击行动或事件情报

伊朗攻击者针对美国智库

攻击者通过MSI Afterburner针对Windows游戏玩家

OPERA1ER组织攻击非洲银行和金融机构

Black Basta组织使用QBot恶意软件攻击美国公司

研究人员发现针对中东个人和企业的网络钓鱼活动

恶意代码情报

ViperSoftX信息窃取器分析

攻击者利用TikTok的热门挑战活动传播恶意软件

Emotet使用Lnk文件攻击,最终部署勒索软件

漏洞情报

Windows IKE协议扩展远程代码执行漏洞(CVE-2022-34721)安全风险通告

攻击团伙情报

01

Lazarus组织以日本瑞穗銀行等招聘信息为诱饵的攻击活动分析

披露时间:2022年11月29日

情报来源:https://mp.weixin.qq.com/s/nnLqUBPX8xZ3hCr5u-iSjQ

相关信息:

一直以来,木马样本的免杀率都是各个APT组织高度关注的要点,随着杀毒软件的更新迭代,检出方法不断的完善,恶意样本的检出率也随之提高,攻击者为进一步对抗而使用了各种匪夷所思的绕过方法、千奇百怪的免杀方法。近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中便发现Lazarus组织最新的0杀软查杀攻击样本,样本为VHD(虚拟磁盘映像)文件,以日本瑞穗银行(Mizuho Bank)的招聘信息为诱饵进行攻击。

经测试发现Win7系统并不支持直接打开该类文件,因此该样本可能主要针对高版本Windows系统。样本在文件名中使用了大量空格来隐藏.exe后缀,并利用PDF图标进行伪装。虽然没有获取到后续攻击载荷,但通过关联发现其他几个类似的样本,疑似是Lazarus组织在使用工具批量制作攻击样本。

02

Kimsuky组织以IBM公司安全产品为诱饵的攻击活动分析

披露时间:2022年11月29日

情报来源:https://mp.weixin.qq.com/s/OaECtSaeClPzFHslN_WamA

相关信息:

BabyShark是基于 Microsoft Visual Basic (VB) 脚本的恶意软件系列,用于收集敏感信息。该组件最早发现于2019年,用于针对美国国家安全智库,之后该组件也被用于从事核安全和朝鲜半岛国家安全问题的间谍活动。近日,研究人员捕获了一起APT-C-55(Kimsuky)组织利用IBM公司安全产品为诱饵投递BabyShark攻击组件的攻击活动,攻击者向目标投递恶意ISO文件,通过BAT脚本安装IBM公司安全产品,同时利用BAT脚本下载恶意载荷,收集目标主机信息。

在此次攻击活动中,攻击者利用失陷域nuclearpolicy101[.]org向目标投递名为RapportSetup.iso的恶意文件,ISO文件内包含名为install.bat的恶意BAT脚本以及名为update.exe的 IBM Security Trusteer Rapport安全产品,执行恶意BAT脚本后会安装update.exe,但同时也会从C2下载恶意后门脚本以窃取目标信息。

03

疑似Sandworm组织利用RansomBoggs勒索软件攻击乌克兰

披露时间:2022年11月25日

情报来源:https://www.bleepingcomputer.com/news/security/new-ransomware-attacks-in-ukraine-linked-to-russian-sandworm-hackers/

相关信息:

据研究人员称,由俄罗斯国家支持的APT组织Sandworm可能是近期针对乌克兰的RansomBoggs勒索软件攻击的幕后黑手。Sandworm是一群活跃了至少二十年的俄罗斯精英黑客,且据说是俄罗斯GRU特殊技术主要中心 (GTsST) 74455部队的一部分。

研究人员表示,新型勒索软件RansomBoggs基于.NET编写,一旦其进入受害者网络,将使用随机生成的密钥在CBC模式下使用AES算法加密文件,加密后文件扩展名更改为.chsch。此外,其部署方式与Sandworm组织的攻击方式相似。原因是用于从域控制器中部署RansomBoggs勒索软件的PowerShell脚本:POWERGAP,与Sandworm组织在2021年4月攻击能源部门中使用的脚本几乎相同。

04

Group123组织新后门Dolphin披露

披露时间:2022年11月30日

情报来源:https://www.welivesecurity.com/2022/11/30/whos-swimming-south-korean-waters-meet-scarcrufts-dolphin/

相关信息:

研究人员披露了Group123(ScarCruft)组织使用的一个以前未报告的新后门,并将其命名为Dolphin,该后门具有广泛的间谍功能,包括监控驱动器和便携式设备以及泄露感兴趣的文件、键盘记录和截屏以及从浏览器窃取凭据。它的功能是为特定定目标保留的,在使用较低级的恶意软件进行初始妥协后,会部署Dolphin后门到这些目标。与其他ScarCruft工具一样,Dolphin滥用云存储服务,特别是Google Drive来进行C&C通信。

2021年初,Group123针对韩国媒体目标进行多阶段攻击。据报道,当时认为最终有效载荷是BLUELIGHT后门,但研究人员遥测发现一个更复杂的后门通过BLUELIGHT部署在特定目标系统上,即DolPhin后门。自2021年4月首次发现Dolphin以来,研究人员已经观察到多个版本的后门,其中威胁行为者改进了后门的功能并试图逃避检测。

攻击行动或事件情报

01

伊朗攻击者针对美国智库

披露时间:2022年11月29日

情报来源:https://www.recordedfuture.com/suspected-iran-nexus-tag-56-uses-uae-forum-lure-for-credential-theft-against-us-think-tank

相关信息:

近期,研究人员发现了一次网络钓鱼和后续凭据盗窃攻击,攻击者很可能是一个针对美国华盛顿研究所智囊团的伊朗组织。凭据盗窃组件伪装成由阿拉伯联合酋长国(UAE)政府主办的2022 Sir Bani Yas论坛的Microsoft注册表。该活动利用URL缩短器将受害者引导至凭据被盗的恶意页面,这种技巧在APT42和Phosphorus等APT组织中很常见。

攻击者将假URL缩短器与合法缩短服务tinyurl[.]com结合使用,在钓鱼邮件中针对可疑目标使用合法的URL缩短器 (tinyurl[.]com);如果目标点击了链接,他们将被重定向到伪造的短链接(tinyurl[.]ink),并发送一个正常的诱饵文件“Iran nuke.docx”,借此与目标交互以进行下一部攻击。

02

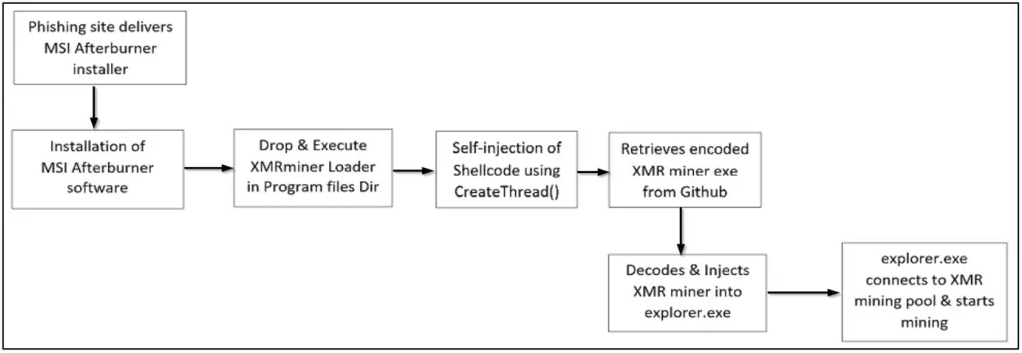

攻击者通过MSI Afterburner针对Windows游戏玩家

披露时间:2022年11月23日

情报来源:https://blog.cyble.com/2022/11/23/fake-msi-afterburner-sites-delivering-coin-miner/

相关信息:

最近,研究人员称Windows游戏玩家目前正成为虚假MSI Afterburner下载网站的攻击目标。MSI Afterburner是一个GPU实用程序,全球数百万游戏玩家使用它来调整设置以提高游戏性能。根据报告显示,在过去三个月中,已有超过50个冒充MSI Afterburner官方网站的钓鱼站点,攻击者通常在合法MSI Afterburner安装程序中捆绑XMR(Monero)矿工软件及信息窃取软件,最终实现在窃取用户密码的同时进行秘密挖矿活动。

钓鱼网站下发的安装程序会进一步执行“install.exe”,并会在%Program files%位置释放一个名为“browser_assistent.exe”的文件并执行它。执行后,“browser_assistent.exe”注入自身并加载一个shellcode,该shellcode从GitHub存储库获取编码的XMR Miner二进制文件,并将其进一步注入到explore.exe中执行。

03

OPERA1ER组织攻击非洲银行和金融机构

披露时间:2022年11月25日

情报来源1:https://mp.weixin.qq.com/s/agBupreMNakaYMNA9ysH_g

情报来源2:https://explore.group-ib.com/opera1er-eng/report-opera1er-eng

相关信息:

2019年-2021年,研究人员检测到了某威胁组织针对非洲银行和金融机构的网络钓鱼系列活动。通过对活动的跟踪分析,推测该威胁组织是一个讲法语,具有经济动机的黑客集团。由于该组织经常使用OPERA1ER名称来注册域名,将其命名为OPERA1ER(也被称为DESKTOP、Common Raven)组织。

OPERA1ER组织的初始访问手段通常为鱼叉式钓鱼邮件,其邮件主题涉及政府税务局、BCEAO(西非国家中央银行)或相关电子货币等领域。此外,该组织主要利用现有的工具包和Nday漏洞(例如CVE-2019-1405和CVE-2019-1322)实现对受害者网络的后续攻击。OPERA1ER在以往活动中被观察到部署的有效载荷包括:NanoCore、H-Worm(HoudiniWorm)、WSH Rat、Remcos、Adwind或QNodeJS、Cobalt Strike等。

研究人员目前识别到OPERA1ER组织在2019至2021年间至少实施了30次攻击,且该组织至少获利了1100万美元。

04

Black Basta组织使用QBot恶意软件攻击美国公司

披露时间:2022年11月23日

情报来源:https://www.cybereason.com/blog/threat-alert-aggressive-qakbot-campaign-and-the-black-basta-ransomware-group-targeting-u.s.-companies

相关信息:

研究人员表示,Black Basta组织正通过投放QBot恶意软件(也称为QakBot、Pinkslipbot)针对美国公司开展广泛的勒索攻击活动。QBot恶意软件是一种银行木马,可用于窃取银行数据,包括浏览器信息、击键和凭据等用户系统信息。

Black Basta勒索团伙于2022年4月首次浮出水面,执行Raas操作且采用双重勒索策略,此前主要针对美国、加拿大、英国、澳大利亚和新西兰的组织。该组织在本次活动中首先利用钓鱼邮件使用户系统感染可安装后门程序的QBot木马。攻击者然后通过植入的后门加载Cobalt Strike恶意软件,最终部署Black Basta勒索软件和其他恶意软件。

05

研究人员发现针对中东个人和企业的网络钓鱼活动

披露时间:2022年11月28日

情报来源:https://cloudsek.com/threatintelligence/advanced-phishing-campaign-targeting-individuals-businesses-in-the-middle-east-part-2/

相关信息:

研究人员近期发现一组网络钓鱼域名,并表示攻击者正在战略性地购买、注册一些域名,针对中东的旅游、石油和天然气、房地产投资等多个行业进行网络钓鱼活动。

此外,研究人员还发现了一些用于诱骗受害者的骗局,攻击者利用虚假的工作、投资机会欺骗受害者。在发现的所有域名中,有些只启用了电子邮件服务器,而另一些则设置了网站来使受害者认为它们是合法的。在研究人员分析的35个网络钓鱼域名,其中90%的目标是阿布扎比国家石油公司(ADNOC)、沙迦国家石油公司(SNOC)和阿联酋国家石油公司(ENOC)。

恶意代码情报

01

ViperSoftX信息窃取器分析

披露时间:2022年11月21日

情报来源:https://decoded.avast.io/janrubin/vipersoftx-hiding-in-system-logs-and-spreading-venomsoftx/

相关信息:

ViperSoftX是一种多级窃取器,于2020年首次被报道。其主要通过Adobe Illustrator、Corel Video Studio、Microsoft Office等破解软件站点传播。ViperSoftX可用于窃取加密货币、对受感染机器进行指纹识别,以及下载和执行额外有效负载等。

ViperSoftX分发的有效负载之一是一种特定的信息窃取器,其形式是基于Chromium的浏览器扩展,该恶意扩展能够执行浏览器中间人攻击,即通过篡改流行加密货币交易所的API请求数据来执行加密货币地址交换,窃取凭证和剪贴板内容等。

目前,ViperSoftX活动分布在世界各地,受影响最严重的国家依次是印度、美国和意大利。

02

攻击者利用TikTok的热门挑战活动传播恶意软件

披露时间:2022年11月28日

情报来源: https://checkmarx.com/blog/attacker-uses-a-popular-tiktok-challenge-to-lure-users-into-installing-malicious-package/

相关信息:

攻击者正在利用TikTok的热门挑战活动“Invisible Challenge”传播恶意软件,窃取受害者的密码信息。分析发现,攻击者利用该挑战传播的是一种虚假的程序,并利用该程序在受害者计算机中部署WASP Stealer窃密木马,能够窃取存储在浏览器中的密码、加密货币钱包密码、Discord账户密码和信用卡信息,甚至是计算机中的文件。

研究人员发现攻击者发布的两个TikTok宣传视频迅速累积了超过100万的总播放量,且攻击者的Discord服务器曾一度拥有大约32000名成员。Discord服务器上有攻击者发布的指向托管虚假程序的Github链接,该Github项目目前已经拥有103颗星和18个分支。

03

Emotet使用Lnk文件攻击,最终部署勒索软件

披露时间:2022年11月28日

情报来源:https://thedfirreport.com/2022/11/28/emotet-strikes-again-lnk-file-leads-to-domain-wide-ransomware/

相关信息:

2022年6月,研究人员观察到一个威胁行为者通过Emotet获得了对环境的访问权并运行了八天,最终部署勒索软件执行。

本次攻击活动中,攻击者使用LNK文件作为攻击入口,用户双击后执行编码的Powershell命令将Emotet DLL下载到计算机上。随后Emotet DLL会进行持久化操作,并通过发送垃圾邮件继续传播。第二天,Emotet下发Cobalt Strike至受害者系统。期间,攻击者使用Cobalt Strike进行了多轮枚举和横向移动。远程访问工具用于命令和控制,例如Tactical RMM和Anydesk。威胁参与者的最终行动包括使用Rclone进行数据泄露和在域范围内部署Quantum Ransomware。

漏洞相关

01

Windows IKE协议扩展远程代码执行漏洞(CVE-2022-34721)安全风险通告

披露时间:2022年11月29日

情报来源:https://mp.weixin.qq.com/s/ZNVUfa-ztFBf7otPaZ5toA

相关信息:

IKE协议是一份符合因特网协议安全(IPSec)标准的协议。因特网密钥交换协议是结合了两个早期的安全协议而生成的综合性协议。

近日,奇安信CERT监测到Windows IKE协议扩展存在远程代码执行漏洞,此漏洞允许远程攻击者在系统上执行任意代码。IKEEXT在处理IKEv1数据包时,没有对用户输入进行充分验证,未经身份认证的远程攻击者可通过向受影响的系统发送特制的IKEv1数据包触发漏洞,并执行任意代码。目前,此漏洞细节及PoC已在互联网公开,且存在在野利用,奇安信CERT已复现此漏洞。鉴于该漏洞影响范围较大,建议尽快做好自查及防护。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh