近年来,越来越多的物联网设备实现智能化。虽然很多厂商在产品中都内置了一些安全措施,但ESET研究人员发现即使是Amazon Echo也受到2017年的Key Reinstallation Attack (KRACK)漏洞的影响。研究人员还发现Amazon Kindle电子阅读器也存在类似的漏洞。

KRACK 攻击

2017年,研究人员Mathy Vanhoef和Frank Piessens发现目前主流WiFi网络中的安全协议WPA2标准中存在安全漏洞。KRACK攻击主要攻击4次握手,这是一种确认客户端和AP能够处理正确的凭证,和协商流量加密所用的密钥的一种机制。

Vanhoef等人研究发现攻击者可以通过伪造和重放加密握手消息来诱使受害者设备重新初始化当前会话中使用的密钥。通过利用该漏洞,攻击者可以逐渐重构加密的 XOR 流,然后嗅探受害者网络的流量。

更多参见https://www.4hou.com/wireless/8037.html

Alexa?

从发现KRACK漏洞至今已经过去2年了,但是许多WiFi设备仍然受到该攻击的影响。ESET研究人员发现包含Amazon设备在内的许多设备就受到该漏洞的影响。Amazon在美国就销售了上千万台Echos设备,Kindle的销量也超过千万,因此带来了很大的潜在安全威胁。

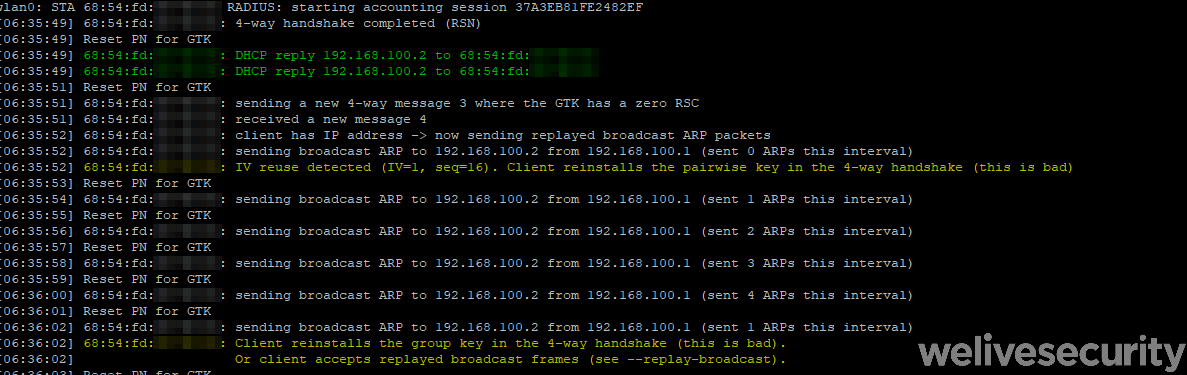

研究人员测试了Amazon Echo 1代和Kindle 8代设备,测试主要关于设备对不同KRACK攻击的弹性。结果表明Echo 1代和Kindle 8代设备易受到2类KRACK漏洞的攻击。利用Vanhoef的脚步,研究人员浮现了4次握手加密密钥对(PTK-TK)的重安装(CVE-2017-13077)和组密钥(GTK)的重安装(CVE-2017-13078)。

图1. Amazon Echo 1代重新安装加密密钥 (CVE-2017-13077)

这些漏洞非常严重,因此攻击者利用这些漏洞可以:

· 重放包来执行DoS攻击,破坏网络通信或重放攻击。

· 解密受害者传输的任意数据或信息。

· 根据网络配置来伪造数据包、使设备丢包、甚至注入新的包。

· 拦截口令或session cookie这样的敏感信息。

研究人员还发现Amazon家用设备易受到另外一个网络漏洞的攻击——广播重放攻击。该攻击是指一个有效的广播传播被欺诈性地重复,然后被目标设备接受。攻击者可以利用该攻击来发起DoS攻击或为未来的加密分析或暴力破解攻击来收集包。

图2. Amazon Echo 1代设备接受重放的广播信息

漏洞报告和补丁

研究人员在2018年10月23日向Amazon提交了Echo和Kindle设备中的漏洞。2019年1月8日,Amazon安全团队称正在开发补丁,计划在未来几周内发布补丁。之后,Amazon发布了新版本的wpa_supplicant,一款客户端设备上安装的软件应用,负责到WiFi网络的正确认证。

结论

ESET研究人员发现Amazon Echo 1代和kindle 8代设备易受到不同类型的KRACK攻击。KRACK漏洞早在2017年就被发现了,截至目前仍然有设备受到该漏洞的影响。但KRACK攻击的发起要求攻击者和受害者设备都处于同一WiFi无线网络中。针对Echo和Kindle设备的KRACK攻击并不影响网络上传输信息的安全性,因为WPA/WPA2加密中还使用了额外的安全措施,即HTTPS。

研究人员建议Amazon用户通过Echo app和Kindle的设置来确保使用的是最新的Echo和Kindle固件。

如有侵权请联系:admin#unsafe.sh