介绍

美国联邦调查局IC3(网络犯罪投诉中心)曾在去年的报告中指出,2018年全年勒索邮件的数量增加了242%,其中大部分是“性勒索”,损失总计8300万美元。

性勒索往往是一封要求敲诈付款的电子邮件,威胁说如果收不到钱就会暴露接收人的私密视频和信息,此外,你的电脑可能也被发送者当成了垃圾邮件制造机,在你毫不知情的情况下源源不断地送到受害者手里。

近日,Check Point Research的研究人员发现了这么一类僵尸网络——Phorpiex,它目前操作着超过五十万台受感染主机,向上百万人发送过性勒索邮件。

Phorpiex(又名Trik)僵尸网络活跃了近十年,过去Phorpiex主要通过分发其他恶意软件(包括GandCrab,Pony,Pushdo)来进行加密货币挖掘活动,而近期的Porpiex又添加了一种新形式——以大规模色情邮件进行创收。

在Check Point监控的5个月期间,记录到有超过14个比特币(BTC)转移到Phorpiex活动钱包,价值超过11万美元。虽然听起来可能不是很多,但Phorpiex的维护成本相当低,以平均每月22,000美元的收入而言也算是很高的回报率了。

性勒索邮件

Phorpiex僵尸网络使用垃圾邮件机器人从C&C服务器下载邮件地址数据库,随机选择一个地址,然后由几个硬编码的字符串组成一条消息。垃圾邮件机器人可以产生大量的垃圾邮件,每小时多达30,000封,每次行动影响人数最多可达2700万人。

近期Phorpiex活动中,攻击者开始把受害者的密码附加到电子邮件中,这对于受害者来说无疑加深了他们的恐惧,让攻击者的目的更易达成。

下面是Phorpiex垃圾邮件机器人创建的勒索邮件示例:

来自: Save Yourself

主题:我记录了你–██████

嗨,我知道你的密码之一是:██████

你的计算机感染了我的私人恶意软件,因为你的浏览器未更新/未打补丁,访问一些被我放置了iframe的网站而自动感染上病毒,想了解更多信息,请google“Drive-by exploit”。

恶意软件能使我完全访问你的所有帐户(比如上面的密码),完全控制计算机,还可以通过网络摄像头监视你。

我收集了你的所有私人数据,还通过网络摄像头记录了你全部信息!

之后,我已经不留痕迹地删除了恶意软件,而这封邮件是从某个被黑的服务器发送的,你找不到我。

我能向你所有的额联系人发布你的视频及私人数据。

阻止我的唯一方法是,支付800美元的比特币(BTC)。

与我将要发布的关于你的内容相比,这是一个非常划算的买卖!

您可以在以下位置轻松购买比特币:www.paxful.com,www.coingate.com,www.coinbase.com,或者检查您附近的比特币ATM机,或通过Google查找其他交换机。

您可以将比特币直接发送到我的钱包,或者先在这里创建自己的钱包:www.login.blockchain.com/en/#/signup/,然后接收并发送给我。

我的比特币钱包是:1Eim8U3kPgkTRNSFKN49jgz9Wv4A1qmcjR

复制并粘贴我的钱包(cAsE-sEnSEtiVE)

你只有3天的付款时间。

我能看到你有没有读取邮件,所以不要装作没看到。

如果你收到这封邮件多次,付款后就可以忽略它。

收到付款后,我将删除所有内容,你可以像以前一样过着和平的生活。记得下次要更新浏览器哦!

在2019年的Phorpiex活动中,垃圾邮件机器人是最终payload之一。Phorpiex垃圾邮件机器人没有自己的持久性机制,由其他Phorpiex模块下载执行。

技术细节

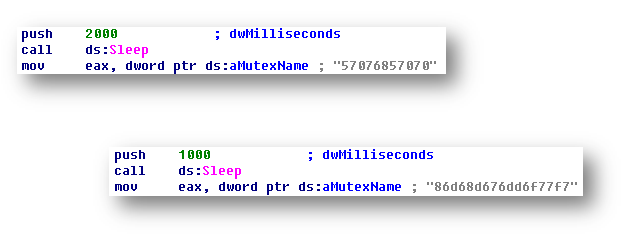

垃圾邮件机器人运行前会执行检查和初始化步骤。首先,为了防止运行多个实例,它尝试创建一个具有特定名称的互斥对象,这个名字是硬编码在样本中,但每个样本都有一个唯一的互斥对象名称:

图1:垃圾邮件机器人互斥对象的名称

如果互斥对象已经存在,则垃圾邮件机器人将停止运行。否则,它将继续初始化步骤:垃圾邮件机器人删除替代文件流“:Zone.Identifier”,并通过在注册表项下创建新值来添加防火墙异常:

SYSTEM \ CurrentControlSet \ Services \ SharedAccess \ Parameters \

FirewallPolicy \ StandardProfile \ AuthorizedApplications \ List \

垃圾邮件机器人将值“<path_to_spam_bot>:*:Enabled:<hardcoded_ name>”添加到此项。例如:

%TEMP%\28764.exe:*:Enabled: WDrvConfiguration

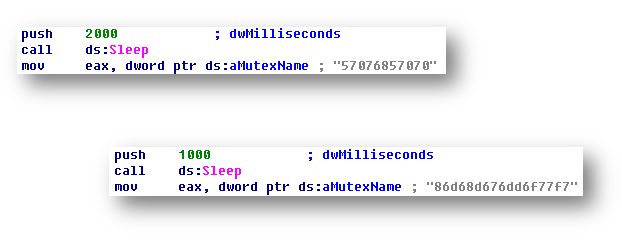

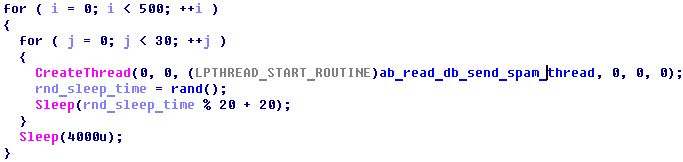

最后查询域“ yahoo.com”或“ aol.com”的MX DNS条目,并尝试通过端口25连接到其SMTP服务器,如果SMTP服务器不可访问则停止运行:

图2:检查是否可以访问Yahoo SMTP服务器

电子邮件地址数据库

垃圾邮件机器人与其C&C服务器使用未加密的HTTP通信。以下用户代理标头虽然不是Phorpiex垃圾邮件机器人所独有的,但可用于执行HTTP请求:

Mozilla/5.0 (windowsnt10.0;Win64;x64;rv:67.0) Gecko/20100101 Firefox/67.0,并使用URL发送GET HTTP请求:

hxxp:// <C&C服务器> / <硬编码路径> /n.txt或hxxp:// <C&C服务器> / <硬编码路径> /p.txt

例子:

hxxp://193.32.161[.]69/111/n.txt

对此请求的响应包含N个存储在C&C服务器上的电子邮件地址数据库。后续请求被发送来下载这些数据库,并将它们保存在扩展名为“.jpg”的%TEMP%目录下。

无限循环中,恶意软件会生成以下格式的URL:

hxxp:// <C&C服务器> / <硬编码路径> / <rand> .txt

<rand>是1到N之间的随机整数。

要下载的电子邮件数据库的最终URL如下:

hxxp: / / 193.32.161 69/111/135.txt

下载的数据库保存在%temp%文件夹中,文件名由随机数字和“.jpg”扩展名组成。例如:

%temp%\5173150314183010.jpg

下载的数据库是一个文本文件,包含多达20,000个电子邮件地址。在各类活动中,我们观察到C&C服务器上有325到1363个电子邮件数据库。因此,一个垃圾邮件运动覆盖了多达2700万潜在的受害者。该文件的每一行包含一个电子邮件地址和一个以“:”分隔的密码,如下所示:

下载的数据库是一个文本文件,最多包含20,000个电子邮件地址。在各种活动中,我们在C&C服务器上观察到有325至1363个电子邮件数据库。因此,一场垃圾邮件运动最多可以覆盖2700万潜在受害者。该文件的每一行都包含一个电子邮件地址和一个以“:”分隔的密码,如下所示:

[email protected]:secretpassword1

[email protected]:secretpassword2

[email protected]:secretpassword3

[email protected]:secretpassword4

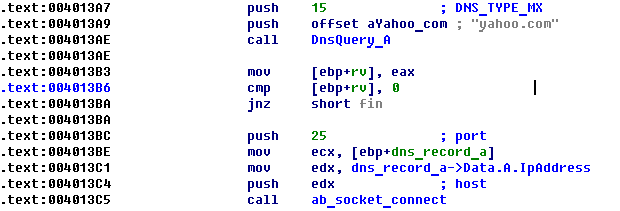

垃圾邮件机器人总共创建了15,000个线程来从一个数据库发送垃圾邮件。每个线程从下载的文件中随机抽取一行。所有垃圾邮件线程结束后,将下载下一个数据库文件。如果考虑到延迟,我们可以估计该bot每小时可以发送约30,000封电子邮件:

图3:创建用于发送垃圾邮件的线程

散布垃圾邮件

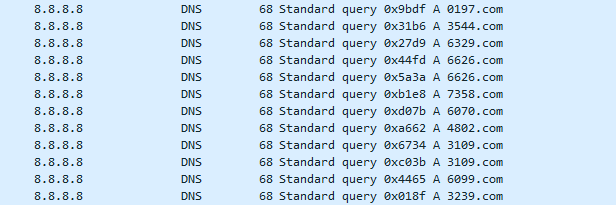

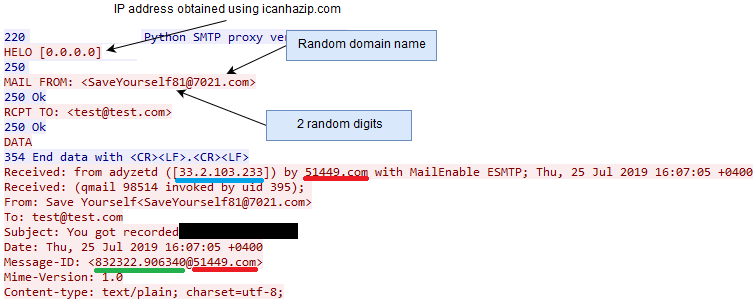

为了发送电子邮件,垃圾邮件机器人使用SMTP协议的简单实现。SMTP服务器的地址来自电子邮件地址的域名。建立与SMTP服务器的连接并收到邀请消息后,垃圾邮件机器人将使用自己的外部IP地址(使用icanhazip.com服务获取)发送HELO / EHLO SMTP消息。

然后垃圾邮件机器人试图产生具有以下格式的有效随机域名:“ {4个随机数字} .com”

使用DNS查询检查域的有效性。这导致在联系SMTP服务器之前生成大量DNS请求:

图4:由Phorpiex垃圾邮件机器人产生的大量DNS请求。

如果域名成功解析,则将其用作发件人的电子邮件地址。发件人电子邮件的第一部分(“ @”之前)是根据硬编码的单词和2个随机数字生成的。发件人的主机名,IP地址和伪造的SMTP服务器的域名也是随机值,如下图所示:

图5:Phorpiex垃圾邮件机器人SMTP通讯示例

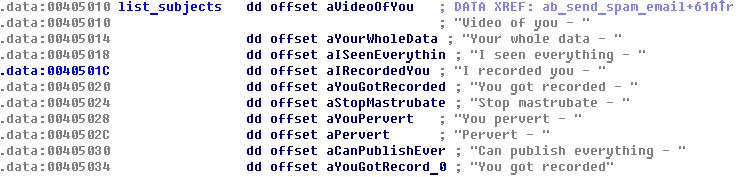

要设置主题字段,垃圾邮件机器人会将用户名或密码连接到随机选择的字符串(可能因样本而异):

图6:Phorpiex垃圾邮件机器人使用的电子邮件主题

因此,如果我们假设[email protected]是受害者的电子邮件地址,则该电子邮件的主题可能是 “I recorded you – john_doe”。

收入

威胁行为者的实际收益有多少呢?Check Point通过对2019年4月以来提取的比特币钱包发现,共14个以上的BTC被转移到了这些钱包中。

通过这些钱包的收款交易数量,我们还可以估算受此活动影响的受害者总数。结论是在五个月的时间里,大约有150名受害者支付了勒索款项。尽管收到的付款数量很少,但这仍然意味着这种简单的欺诈手段是成功的。

另一方面,数据库中的密码通常与受害者的电子邮件账户无关,数据价值相当低。这些数据库以低价出售,甚至可以免费访问。于是Phorpiex的幕后人员们想出了一种方法,利用如此低质量的数据来赚取可观的利润。

结论

泄露的凭证列表是一种常见且廉价的商品,其中包含的密码通常与其链接的电子邮件地址不匹配,但资深的僵尸网络Phorpiex操作人员却能利用它们和受害者的畏惧心理长期且轻松地创造收入。这种方法的诞生可能也跟Phorpiex曾经分发的Gandcrab的终止运营有关,或者纯粹觉得简单好用,但无论如何,目前运营着超过500,000台受感染主机的Phorpiex,现在还在源源不断地传播着成千上万的性勒索邮件。

如有侵权请联系:admin#unsafe.sh