我们每个人都可能至少安装过某种浏览器扩展程序:广告拦截器、在线翻译器、拼写检查器或其他东西。然而,很少有人停下来思考:它安全吗?不幸的是,这些看似无害的迷你应用程序可能比你想象得更危险。下面我们将以最常见的恶意扩展系列为例,解释安装浏览器插件后可能出现的问题。

让我们从基本定义开始,找出问题的根源。

浏览器扩展是为您的浏览器添加功能的插件。例如,他们可以屏蔽网页上的广告、做标注、检查拼写等等。对于流行的浏览器,有官方扩展商店可以帮助您选择、比较和安装想要的插件。但也可以从非官方来源安装扩展。

需要注意的是,要使扩展程序发挥作用,它需要获得读取和更改您在浏览器中查看的网页内容的权限。如果没有这种访问权限,它可能完全发挥不了作用。

以Google Chrome为例,扩展程序需要能够读取和更改您访问的所有网站上的所有数据。这看起来格外值得警惕,对吧?然而,即便是官方商店也很少关注这一问题。

例如,在官方Chrome Web商店中,流行的谷歌翻译扩展程序的隐私实践部分声明,它会收集有关位置、用户活动和网站内容的信息。但是,它需要访问所有网站的所有数据才能工作,这一事实在用户安装扩展程序之前并不会透露给用户。

【谷歌翻译扩展程序请求获得“读取和更改所有网站的所有数据”的访问权限】

大多数用户甚至可能不会阅读此消息,并且会自动单击“添加扩展程序”以立即开始使用该插件。所有这些都为网络犯罪分子以看似无害的扩展程序为幌子分发广告软件甚至恶意软件创造了机会。

至于广告软件(adware)扩展,更改显示内容的权限允许它们在您访问的网站上显示广告。在这种情况下,扩展程序的创建者可以通过点击跟踪到的广告商网站的附属链接来牟利。为了获得更有针对性的广告内容,他们还可能会分析您的搜索查询和其他数据。

当涉及到恶意扩展时,情况会更糟。访问所有网站内容的权限将允许攻击者窃取卡详细信息cookie和其他敏感信息。让我们看一些例子。

Office文件的流氓工具

近年来,网络犯罪分子一直在积极传播恶意WebSearch广告软件扩展。该家族的成员通常会伪装成Office文件的工具,例如用于Word到PDF的转换工具。

但是,在安装之后,它们会将常规的浏览器主页替换为一个迷你站点,该站点带有搜索栏和跟踪至第三方资源(例如 AliExpress或 Farfetch)的附属链接。

【下载WebSearch家族成员后的浏览器主页】

安装后,该扩展程序还将默认搜索引擎更改为名为search.myway的内容。这允许网络犯罪分子保存和分析用户搜索查询,并根据他们的兴趣为他们提供更相关的链接。

目前,Chrome官方商店已不再提供WebSearch扩展,但仍可从第三方资源下载。

难以摆脱的广告软件插件

另一个常见的广告软件扩展家族DealPly的成员,通常会连同从可疑网站下载的盗版内容一起潜入用户的计算机。它们的工作方式与WebSearch插件大致相同。

DealPly扩展同样将浏览器主页替换为带有指向流行数字平台的附属链接的迷你站点,并且就像恶意WebSearch扩展一样,它们会替换默认搜索引擎并分析用户搜索查询以创建更多定制广告。

【下载DealPly家族成员后的浏览器主页】

更重要的是,DealPly家族的成员极难摆脱。即使用户删除了广告软件扩展程序,每次重启浏览器时它也会重新安装到他们的设备上。

AddScript分发不需要的cookie

AddScript家族的扩展通常会伪装成从社交网络或代理服务器管理器下载音乐和视频的工具。但是,除了此功能之外,它们还会用恶意代码感染受害者的设备。然后,攻击者便可以使用此代码在用户不注意的情况下在后台观看视频,并通过增加观看次数来赚取收入。

网络犯罪分子的另一个收入来源是将cookie下载到受害者的设备上。一般来说,cookies会在用户访问网站时存储在用户的设备上,并可用作一种数字标记。在正常情况下,附属网站会承诺将客户带到合法网站。为此,他们会通过有趣或有用的内容将用户吸引到他们自己的网站上。然后,他们在用户的计算机上存储一个cookie,并通过链接将它们发送到目标站点。使用此cookie,网站将了解新客户的来源并向合作伙伴支付费用——有时用于支付重定向本身,有时用于任何购买分成,有时用于特定操作(例如注册)。

AddScript操作人员使用恶意扩展来滥用此方案。他们没有将真实的网站访问者发送给合作伙伴,而是将多个cookie下载到受感染的设备上。这些cookie用作诈骗者合作伙伴计划的标记,帮助AddScript运营商牟利。事实上,它们根本不会吸引任何新客户,它们的“合作伙伴”活动包括用这些恶意扩展程序感染计算机。

FB Stealer—— cookie窃贼

另一个恶意扩展家族FB Stealer的工作方式与AddScript有所不同。该家族的成员不会将“扩展信息(extras,扩展信息提供附加数据)”下载到设备上,而是会窃取重要的cookie。这是它的工作原理。

FB Stealer扩展与NullMixer木马一起进入用户的设备,受害者通常在尝试下载被黑客入侵的软件安装程序时获取该木马。安装后,木马会修改用于存储Chrome浏览器设置的文件,包括有关扩展的信息。

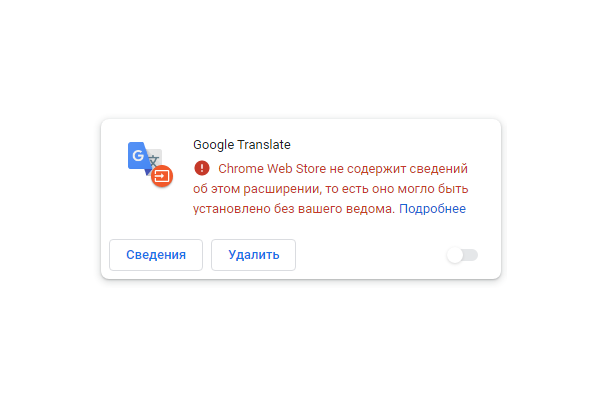

激活后,FB Stealer会伪装成谷歌翻译扩展,让用户放松警惕。该扩展程序看起来确实很有说服力,唯一缺点是浏览器会发出警告称官方商店并不包含有关它的信息。

【浏览器警告称官方商店不包含有关该扩展的信息 】

该家族的成员也会替换浏览器的默认搜索引擎,但这并不是这些扩展最令人不快的地方。FB Stealer的主要功能是从世界上最大的社交网络的用户那里窃取会话cookies。这些cookie可以让您在每次访问该站点时绕过登录——它们还允许攻击者无需密码即可进入。例如,以这种方式劫持一个帐户后,攻击者就可以向受害者的朋友和亲戚发送消息要钱。

浏览器扩展是有用的工具,但重要的是要谨慎对待它们,并意识到它们并不像人们想象的那么无害。因此,我们建议采取以下安全措施:

· 仅从官方来源下载扩展。请记住,这并非无懈可击的安全保证——恶意扩展确实会时不时地渗透到官方商店。但此类平台通常会更加关注用户安全,并最终设法删除恶意扩展;

· 不要安装太多扩展程序并定期检查列表。如果发现了不是自己安装的东西,一定要提高警惕,及时处理;

· 使用可靠的安全解决方案。

参考及来源:https://usa.kaspersky.com/blog/dangers-of-browser-extensions/27020/

如有侵权请联系:admin#unsafe.sh