推友@liqingjia1989发布了一条动态,很感谢~,然后自己立即分析了下。

https://twitter.com/liqingjia1989/status/1602848430690226177

VirusTotal下载不到样本,可以在云沙箱下载得到,提交时存在原始文件名,可以发现这大概率是国内最早提交的样本,首次提交时间为2022年12月12日。

arphaDump.dll(7b0d6fab4c34141d6baf13bd59ab1ee9)的回连地址为112.253.30.50:8443,比较简单就不分析啦,这个木马并不是一个定制化需要解密的木马,提交沙箱等待分析完成后便可从流量中获取到回连地址,此类木马的母体实现逻辑与之前的木马不一样。

通过imphash关联获取到以前在外部获取的样本SPUpDate.dll(0641b934b5a9cb989cea02e711148aa0),现在继续分析下之前未分析的SPUpDate.dll(0641b934b5a9cb989cea02e711148aa0),母体外壳实现的逻辑为利用api hook劫持了母体exe进程的0040201C(KERNEL32.ExitProcess)函数,一旦母体调用ExitProcess函数退出进程后会被劫持到恶意代码起始地址执行。

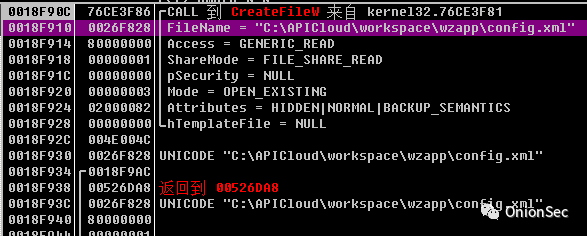

调试shellcode过程中,发现需解密文件"C:\APICloud\workspace\wzapp\config.xml"才能最终获取到核心代码。没有办法,这是这个黑客组织的一贯策略。

文章来源: http://mp.weixin.qq.com/s?__biz=MzUyMTUwMzI3Ng==&mid=2247484907&idx=1&sn=9a27550442fd6adcc16e3098c1a1c0f1&chksm=f9db52a8ceacdbbe608e90da1f7dfa3b04e4a9675b2a856964dea7644b55066a745015a2152e#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh