近年来随着社会信息化不断推进、互联网行业持续发展,网络上的黑客行为、黑灰产业等成为行业问题和痛点。在网络这个“没有硝烟的战场”上,攻与防的交战从未停止。

而随着“上云”成为大多数政企单位的选择,网络黑产、犯罪团伙也将目光投向了云上海量的信息和计算资源。但云上大数据赋能的防护,有了比过去传统机房时代更为坚固的“铠甲”——阿里云安全每日拦截约50亿次云上攻击,致力于构建和维护更安全的网络环境。

这些攻击来自何处,使用了什么入侵手段,又对哪些目标进行攻击呢?与传统概念中相比,黑灰产的“武器”又有了怎样的“升级换代”?

下面我们将从攻击来源、入侵手段、攻击目标三方面对网络攻击行为进行剖析和解读,以期让读者尤其是安全从业人员,能够对网络攻击技术的变化趋势有更深入的了解。

摘要

· 攻击来源方面,部分云和IDC厂商的IP被用于黑客攻击,防御方可对来自特定厂商的流量予以特殊注意。

· 黑灰产利用秒拨IP绕过防御策略,检测难度高,防御方需及时建立应对秒拨IP的机制。

· 黑客对新漏洞利用速度进一步加快,蠕虫手法常有更新,防御方需尽快修补漏洞,以及增强蠕虫检出能力。

· Webshell连接加密升级,防御方需要加强对webshell尤其是新型工具的检测。

· 针对管理端口和数据库的攻击呈上升趋势,防御方应引起重视。

攻击来源

来自云和IDC厂商的攻击源IP值得关注

IP地址作为网络中最常用的身份标识,是众多安全和风控措施的基础,包括基于IP的行为进行访问限速、攻击拦截等;IP地址同时也是网络黑产和犯罪团伙作恶时必须借助的核心资源。

过去绝大多数的攻击都来自于直属电信运营商的IP,如家庭宽带上网的ADSL等。而越来越多的厂商开始涉足云和IDC业务,不少黑客开始将目光投向了这些厂商所掌握的计算和IP资源。

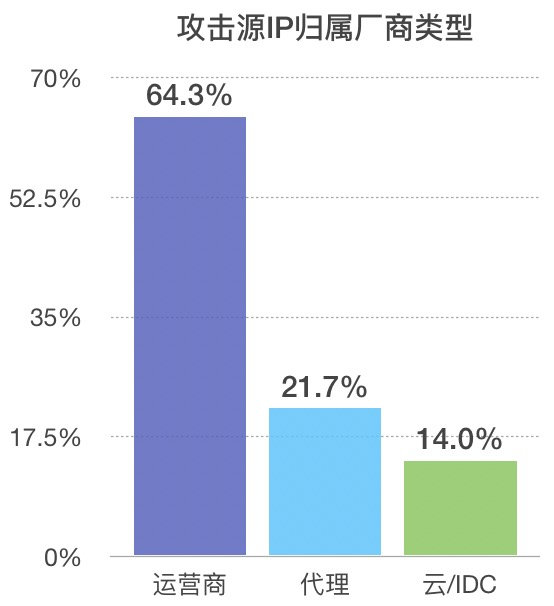

尽管攻击IP源中运营商仍然占了大多数,但我们观察到经由代理和来自云/IDC厂商的攻击源IP数量有所上升。下图展示了攻击源IP归属厂商类型的占比:

当前直接属于电信运营商的攻击源IP居多(64.3%),另有21.7%的攻击通过代理IP进行,并且目前有14%的攻击源IP来自于云厂商和IDC提供商,这个数字在未来还有可能继续上升。

这说明一些云厂商和IDC厂商的部分资源可能已经被网络黑产组织和犯罪团伙控制,用以发起网络攻击。下图展示了来自云和IDC厂商的攻击源IP具体归属厂商占比:

攻击源IP归属厂商占比最高的是一家南非的VPS厂商CloudInnovation,达29.6%,是排行第二的新加坡厂商Webzilla占比的近6倍。云和VPS厂商资源开始成为攻击源与用户缺乏安全意识以及云平台逐渐开始成为主流平台相关。防御方可将上述情况纳入考虑,对来自特定厂商的流量多加注意,如加以屏蔽或采取更为严格的策略,从而降低受到攻击的可能性。

秒拨ip技术成为黑灰产青睐工具

早年黑灰产主要利用网络上公开的代理服务器获得ip资源,但ip数量有限且稳定性堪忧,然而近年来,“秒拨”ip使黑灰产能够利用大量的ip资源,对抗基于ip的安全和风控措施。

秒拨ip提供商利用家用宽带上网,断线重连后便会获取新ip的特点,将掌握大量宽带资源经过“软路由”等技术手段,整合成秒拨ip服务向黑灰产售卖。

下面两幅图分别展示了当前秒拨ip在所有代理ip中的占比,以及秒拨ip运营商的占比分布。当前运营商层面,约72%的秒拨ip属于电信,其次是联通占比28%,移动占比最少不到1%。这样的占比可能与中国移动经常使用NAT转换的ip有关,且网络没有电信和联通稳定。

秒拨ip来源地区来源地区层面,来自江苏、浙江和山东的秒拨ip数量最多,三者合起来占总ip数的一半以上,如下图所示:

秒拨ip对基于ip的安全和风控措施构成了严峻的挑战:一方面秒拨ip数量巨大,因为地区级的宽带ip池往往有十万甚至百万级别的ip数;另一方面,秒拨ip可做到秒级切换,且与正常用户共用ip池,使用者可能在极短时间内从正常用户变为黑灰产,导致识别难度较大。

秒拨ip的检测能力在与黑灰产的对抗中至关重要,因此网络安全的防御方需考虑引入或者自建针对此类高频变化的攻击源IP的检测和对抗方式,从而为多项安全和风控业务的开展奠定基础。

攻击手段

新漏洞层出不穷,修补时间窗口进一步缩小

进入2019年以来,从操作系统默认服务到web中间件,各种程序的新漏洞层出不穷,不断刷新着公众的认知。其中可能导致远程命令执行,或以其他方式使得攻击者能够直接操控受害者主机资源的漏洞,可能造成极大危害,也是攻击者最“迫切”于开发和使用的。

2019年漏洞从公开曝光到出现批量利用的时间间隔较2018年的更短。下面两个表格分别展示了2019年和2018年,危害较大的漏洞从公开曝光到网络上出现批量利用的间隔时间统计。

2019年:

2018年:

通过这些数字不难看出,漏洞从曝光到被批量利用的时间较2018年有所下降,从“1个月”、“10个月”缩短到“10~15天”,甚至有两个漏洞分别在曝光2天和4天后,网络上就出现了批量利用的行为。

这一现象将导致防守方可用于修补漏洞的时间窗口进一步缩小,因此防守方需要更及时地关注新披露可利用漏洞,以及采取缓解措施或进行修复,必要时可考虑选用安全产品帮助保障安全。

蠕虫手法常更新,应对需预防、处置相结合

尽管由于虚拟货币价格普遍未能回到2017年底的高点,今年网络上蠕虫不似前两年那样地新闻频出和“热闹”,但仍然有蠕虫持续“闷声发大财”,并且出现了不少新的技术手法。

今年除了Ddgs等已有许多相关研究的蠕虫外,也出现了一些新的蠕虫。下图展示了2019年各蠕虫传播量排行情况:

图中的Ddgs, Kerberods等蠕虫在2019年之前就已经出现,并在网络上持续肆虐至今,请参考我们之前的文章《watchbog再升级,企业黄金修补期不断缩小,或面临蠕虫和恶意攻击》、《Solr dataimport成挖矿团伙新型利用方式》等,此处不再赘述。

更加值得注意的是MinerGuard、CryptoSink、SystemdMiner这些“新面孔”,以及它们所采用的新的入侵、传播和持久化手段。

Linux/Windows双平台传播

跨平台传播有多种实现手段:可能是通过使用跨平台语言编写恶意程序(如MinerGuard使用Golang编写蠕虫程序),也可以是攻击者针对两个平台各编写一套恶意程序(如CryptoSink)。

过去大多数蠕虫都仅在Linux和Windows其中一个平台进行传播,如Ddgs仅攻击Linux主机,而Bulehero蠕虫的恶意代码都是针对Windows平台。

而今年包括MinerGuard、Kworkerds和CryptoSink在内的多个蠕虫都能够同时在Linux和Windows上传播,这使得它们潜在的受害者范围进一步扩大。

通过Sinkhole技术遏制竞争对手

与其他针对宿主机的手段不同,Sinkhole技术主要被蠕虫用于对抗同一宿主机上的其他蠕虫。其原理非常简单:修改/etc/hosts文件,将”竞争对手“使用的服务器地址,指向127.0.0.1或0.0.0.0。这样当其他蠕虫尝试从服务器拉取文件,或尝试发送上线信息时,请求将会被定向到本机而无法正常发送。

在出现这一技术并被广泛运用之前,蠕虫“消灭”其竞争对手主要采用杀死包含特定关键词的进程的方式。然而许多蠕虫存在定时执行的机制,进程会不断重启,因此仅杀死包含特定关键词的进程是不够的。相比之下,后出现的Sinkhole技术能够更一劳永逸地遏制竞争对手。

入侵已有僵尸网络借势传播

除了”遏制竞争对手“这种操作之外,另有部分蠕虫打起了入侵其他已有僵尸网络的主意。

今年4月,”著名“僵尸网络Ddgs的C&C活跃度突然断崖式下跌。多种迹象表明,该现象是由于另一蠕虫SystemdMiner入侵了Ddgs的基础设施,并在其主要脚本的末尾添加了自己的恶意代码所致。

由于Ddgs的节点数较大,即便Ddgs的控制者在数日后夺回了控制权,但SystemdMiner控制的主机数量在初期仍获得了爆发式增长,并从那时开始活跃至今。

Webshell连接工具的“进化”对检测提出新的挑战

Webshell是php、jsp等格式的网页文件,也称为网页后门,黑客入侵网站后,通常会上传Webshell到网站服务器web目录,并通过访问webshell文件得到命令执行环境,达到控制网站服务器的目的。

除黑产入侵外,Webshell在网络攻防演练中同样有着大量应用。

传统的webshell连接工具为”中国菜刀“,但由于其仅默认仅有简单的base64编码,容易被识别和拦截;后续出现的蚁剑和冰蝎两种工具,在webshell连接通信上有较大的改进:蚁剑提供多种编码方式,包括CHR 16, ROT13等,且使用随机十六进制值作为参数名,代替默认的"z0","z1"等;冰蝎则将双向通信进行AES加密,使流量完全没有规律可循。

据观察当前每日的webshell管理工具的连接通信中,约有9%是使用蚁剑和冰蝎这两种工具,如下图所示:

尽管当前这一比例不大,但随着攻防对抗技术性逐渐增强,将来这一数字很可能大幅上升,因此防御方应及时部署针对蚁剑、冰蝎等工具的加密webshell连接的检测,避免被入侵后完全不知情的情况发生。

攻击目标和趋势

今夏攻击增多

据观察,今年6-8月的平均攻击量,无论是同比还是环比都有显著增高,可以说是一个不平静的夏天。如下图所示为2019和2018年的1-9月,平均每个ip遭受攻击的数量变化情况:

针对管理端口和数据库的攻击呈上升趋势,高风险服务应妥善管理

据观察,今年以来针对管理端口(SSH, RDP等)、数据库服务(MySQL, Redis等)的攻击有所上升。网络上各种类型服务被攻击次数的占比如下图所示:

管理端口(SSH, RDP等)、数据库、web服务和包含IPC,SMB在内的其他服务,都是某种意义上的高危服务,需要妥善管理,如内部服务应仅向指定机器开放,并禁止来自互联网的访问。

下图展示了针对数据库和针对管理端口的攻击的数量趋势:

针对SSH, RDP等管理端口的攻击,不仅数量在总的攻击中占比较大,且呈波动中上升的趋势,侧面反映出存在弱密码、ACL权限管理不够严格的问题仍然普遍存在,需要给予足够的重视。

而针对数据库服务的攻击次数尽管在总的攻击中占比不大,但其数量也在稳定攀升中,且数据库被入侵后可能有操作整个系统的权限,因此同样亟待重视。

Windows和Linux的“安全”之争

一直以来,IT界流传着“Linux系统比Windows安全”的说法,对于网络安全来说是否真的如此?

基于Linux的系统在实际应用中占比超过75%,但受到攻击数量的比例略低于这个数值,因此从概率上来讲,Linux系统的确比Windows系统“安全”一些,因为Windows系统更容易吸引攻击者的“火力”,如下图所示:

但无论是哪种系统类型,互联网上都有大量针对性的攻击;并且如前文所述,网络攻击并不局限于操作系统层面,而是覆盖了数据库、web应用等,无论哪一层存在漏洞,都可能导致攻击者入侵成功。因此,无论使用哪种操作系统,都不可掉以轻心。

安全建议

· 对于较多IP被用于黑客攻击的云和IDC厂商,防御方可对来自其的流量加以特殊注意和防御(如采取更严格的安全策略)

· 在黑灰产的防控方面,需要及时建立应对秒拨IP的机制,避免安全策略被秒拨IP巨大的数量绕过

· 当有涉及自身业务的新漏洞爆出后,应尽快修补漏洞,否则可能在极短时间内被黑产人员利用

· 增强对webshell、蠕虫等安全风险的检测和防护能力,包括但不限于应用和部署主机安全工具、WAF等

· 对于管理端口和数据库等高危服务,可采取隔离手段使攻击者无法访问,也可使用防火墙进行防护

· 云上由大数据赋能、凝聚大量专家经验的防护,比传统机房更安全;安全人员可建议暂未“上云”的单位逐渐采用云上基础设施,以降低安全风险和运营成本

参考文章

1.“CryptoSink” Campaign Deploys a New Miner Malware

2.生存还是毁灭?一文读懂挖矿木马的战略战术

作者:悟泛、桑铎

致谢:晃星 苍珀 目明 惜君 紫宜 虚正 南浔 suddy

如有侵权请联系:admin#unsafe.sh