【国信证券&雾帜智能】探索证券行业信息安全事件自动化应急处置预案的最佳实践(一)

日期:2023年01月11日 阅:78

前言:

近年来,国信证券的信息安全工作以“面向实战”为核心理念,不断建设信息安全纵深防御体系,完善场景化的应急响应预案,同时组建应急响应一、二线队伍,实现了层次化分工的7*24小时应急响应工作机制,应急响应能力取得了长足进步。与此同时,应急响应的工作重心也逐步从“发现”转向“处置”,为了进一步提升应急响应工作的“处置自动化”和“处置标准化”,建设一个面对外部攻击的应急处置作战平台,国信证券联合国内SOAR产品解决方案领导厂商雾帜智能,开展了安全编排与自动化响应系统(SOAR)的建设工作。通过建设该平台,消除了信息安全系统、工具之间的数据壁垒、联动壁垒,通过统一、自动化的剧本编排与调用,将企业内部多年积累的数十个攻击场景的应急处置经验,转换成为标准化、自动化的应急响应处置预案,将应急响应的人力从重复性的沟通及操作中解放出来,实现信息安全工作中团队、工具及流程的高效无缝整合,进而支撑业务持续安全快速发展,夯实金融企业在数字化转型过程中的安全基石。

为了给证券行业建设信息安全自动化应急处置预案平台提供参考,国信证券联合雾帜智能计划通过连载的形式逐步发布多个《证券行业信息安全自动化应急处置预案》,本次发布两个攻击场景的预案:

剧本列表如下:

| 序号 | 剧本场景名称 |

| 1 | 互联网攻击IP自动封禁剧本 |

| 2 | 员工被社工攻击的应急处置预案剧本 |

No.1 互联网攻击IP自动封禁剧本

【需求背景】

互联网侧的外部资产扫描、漏洞扫描、攻击利用尝试等行为在各类流量侧检测系统上产生大量告警的处置工作,是应急响应工作中比较消耗人力的工作内容。这类告警存在如下特点:

1、需要快速的研判和处置,对于值班人员的处置速度有较高要求;

2、告警的类型多样,处于不同攻击阶段的告警需要差异较大的研判和处置方法;

3、其中大部分告警都处于资产扫描和攻击试探阶段,对于这些告警将攻击者的IP地址在访问控制类设备上进行封禁是目前最优性价比的处置方法。

此外,券商的互联网业务系统存在如下特殊性:

1、互联网应用系统在证券交易市场开市及休市这两个不同的时段内,线上用户的访问请求量存在明显差异;

2、不同互联网应用系统在不同时间段对于系统可用性的要求存在差异;

3、不同互联网应用系统由于自研程度不同导致应用系统自身的安全性存在差异;

4、部分互联网应用系统的线上用户相对稳定,在IP属地等方面存在一定特征。

基于以上特点,在进行攻击IP地址的自动化封禁时需要将告警的特点与券商业务系统的特殊性充分结合起来,进而在自动化联动封禁和人工参与研判处置之间取得合理的平衡点,从而实现精细自动化封禁。

【剧本流程描述】

该剧本以带有分类、分级标签的告警为输入,需要提前将各类互联网侧流量类安全告警收集到SOC后,按照告警类型、攻击阶段、危害程度及告警可信度等条件做好分类分级标准化处理。剧本主要分为三个步骤:

一、IP自动化封禁和解封

基于告警IP地址自身的威胁情报属性和属地等数据信息,同时充分考虑券商互联网业务的特殊性,对于不同业务系统在不同时间段内,将不同类型、级别的告警攻击IP地址进行不同时长的联动封禁,并建立同一IP地址持续触发告警后的封禁时长升级机制、攻击IP地址封禁后关联告警的自动关闭机制、攻击IP超时自动解封机制、自动化封禁IP地址的每日统计分析等机制。

二、手工封禁

上述的自动化封禁流程能够较大程度的减少值班人员的工作压力,让值班人员将更多精力投入需要研判处置的告警中,但对于剧本未能自动化匹配成功的告警,仍需人工研判和处置,所以还需要提供人工手动封禁攻击IP地址的剧本作为补充。

三、手工解封

在发生错误封禁时,提供快速手动解禁IP地址的剧本,方便值班一线和业务部门进行快速恢复。

当然上述的自动化封禁剧本还需要持续的联动封禁告警的回顾及调优工作,这其中既需要对基于威胁情报狩猎的告警规则的持续优化,也需要持续积累自身互联网应用的业务类型、应用特点的知识库,以支撑对于不同的互联网应用采用更精细化的联动封禁策略。此外还要基于所有告警形成攻击IP地址历史攻击行为数据库,沉淀为企业自身的威胁情报,做到出现一个攻击IP地址,即对其“终身”重点监控。

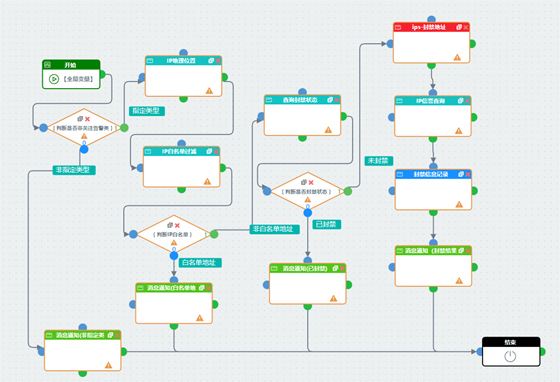

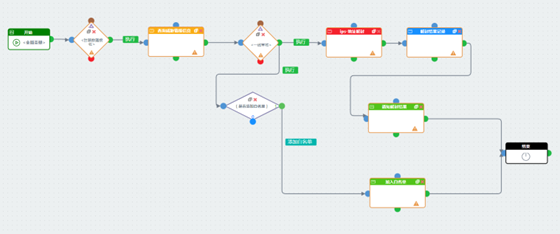

主剧本【互联网攻击IP自动封禁】逻辑图:

1. 首先分析判断当前时间是否属于交易日

-如果为交易日,当前为股市交易时间,则将告警开展自动化信息增强、收集攻击源位置信息、IP信誉等信息预警给一线人员进行事件研判。

-如果为交易日,当前为日间值班时间,且非股市交易时间、则进入【日间值班时间自动化处置】剧本进行自动化处置。

-如果为交易日,当前为夜间值班时间,则进入【夜间值班时间自动化处置】剧本进行自动化处置。

2. 其次分析判断当前时间如果属于非交易日

-如果非交易日,当前为日间值班时间,则进入【日间值班时间自动化处置】剧本进行自动化处置。

-如果非交易日,当前夜间值班时间,则进入【夜间时间自动化处置】剧本进行自动化处置。

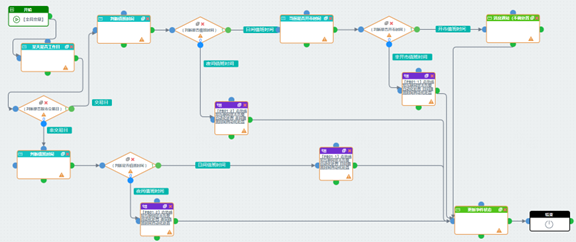

子剧本1【日间值班时间自动化处置】逻辑图:

1、首先会分析判断当前告警类型是否为关注告警类型

-如果告警类型为非关注告警类型,进行消息预警通知给一线人员

-如果告警类型为关注告警类型,进行攻击IP的地理位置查询

2、对攻击IP的归属地信息进行分析判断

-如果攻击IP来自境内,进行消息预警通知给一线人员

-如果攻击IP来自境外,进行下一步白名单匹配验证

3、对攻击IP进行白名单匹配验证

-如果攻击IP属于白名单内,进行消息预警通知给一线人员

-如果攻击IP不属于白名单内,查询该IP是否已封禁过

4、对攻击IP进行封禁匹配验证

-如果攻击IP已封禁,进行消息预警通知给一线人员

-如果攻击IP未封禁,进行IP封禁 30分钟,并获取IP信誉信息、记录封禁信息、信息整合后给一线人员生成安全预警快报

子剧本2【夜间值班时间自动化处置】逻辑图:

1、首先会分析判断当前告警类型是否为关注告警类型

-如果告警类型为非关注告警类型,进行消息预警通知给一线人员

-如果告警类型为关注告警类型,进行攻击IP的地理位置查询、白名单验证匹配

2、对攻击IP进行白名单匹配验证

-如果攻击IP属于白名单内,进行消息预警通知给一线人员

-如果攻击IP不属于白名单内,查询该IP是否已封禁过

3、对攻击IP进行封禁匹配验证

-如果攻击IP已封禁,进行消息预警通知给一线人员

-如果攻击IP未封禁,进行IP封禁 30分钟,并获取IP信誉信息、记录封禁信息、信息整合后给一线人员生成安全预警快报

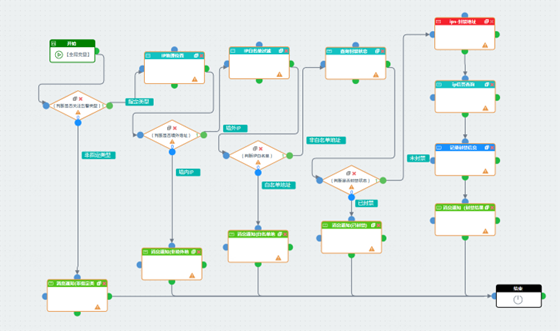

人工触发【一键封禁攻击IP地址】逻辑图:

1、一线值班人员和业务部门可以通过手动输入单个、多个攻击IP、甚至是以文件上传一组攻击IP

2、首先会对输入的攻击IP进行封禁匹配验证

-如果攻击IP已封禁过,通过消息预警通知给一线人员

-如果攻击IP未封禁过,则进行白名单验证匹配

3、对攻击IP进行白名单匹配验证

-如果攻击IP属于白名单内,进行消息预警通知给一线人员

-如果攻击IP不属于白名单内,查询该IP威胁情报信息,一线审核确认后自动化封禁攻击IP并预警通知封禁结果

人工触发【一键解封IP地址】逻辑图:

1、一线值班人员和业务部门可以通过手动输入单个、多个攻击IP、甚至是以文件上传一组攻击IP

2、首先会对输入的攻击IP进行威胁情报查询

3、一线值班人员和业务部门会进一步审核确认

-确认后自动将IP地址进行解封并预警通知解封结果

-还会根据确认的结果判断是否将此ip地址加入白名单进行管理

思考

将攻击IP地址进行快速封禁是当前阶段的最优性价比方案,但这种略显粗暴的处置方式也凸显出我们对于攻击者的分析仍处在较低的维度,更合理的方案应该是在攻击源头上解决被攻击的问题。也就是等价于要解决这样的问题:对于长期的攻击者,我们除了IP地址外是否能基于攻击目标、手法、工具等数据的建模分析,分析出攻击者的目的并溯源出攻击者的身份到人或组织的层面?对于不同时间段不同IP地址的攻击告警,我们能否分析出这是同一个攻击者的持续攻击行为?

No.2 员工被社工攻击的应急处置预案剧本

需求背景:

在券商企业普遍越来越重视信息安全建设的背景下,企业纵深防御体系逐步完善,从互联网侧应用打点再进入内网横向攻击的成本越来越高,对于员工尤其是拥有高权限的运维、开发类员工的社工攻击,成为了攻击者常用的攻击方式,这类攻击本质是员工的信息安全意识和攻击者耐心的较量,因此在实际攻防中常常是企业信息安全工作的阿喀琉斯之踵,其中尤以办公终端失陷以及办公相关密码丢失的危害最大。

剧本流程描述:

该剧本的入口是监控到某员工疑似遭遇社工攻击(或员工主动上报遭遇社工攻击),在进一步研判确认后可以执行该剧本完成应急处置,通过被社工攻击的员工工号查询出其在企业内部的办公资产及各类办公系统的账号,并以此为出发点进行如下操作:

1、办公电脑处置,需要切断该电脑的网络终端准入的权限以防止内网横向攻击(无线电脑则需要切断无线WIFI网络的连接权限),需要切断办公零信任接入以阻断通过办公终端对于所有内部办公系统(OA、IM等)的访问,需要切断运维VPN权限以阻断对于直接生产环境的访问;

2、移动手机端处置,需要切断移动办公APP的登录权限以阻断对于所有内部办公系统(OA、IM等)的访问,切断企业微信登录权限以防止业务人员的企业微信账号被黑产利用;

3、切断邮箱等其他直接向互联网发布的办公系统访问权限;

4、对于统一认证登录的系统在域控内完成账号的密码重置,对于非统一认证登录的系统则在系统内部完成密码重置。

经过上述一系列处置等价于将该员工“办理离职”,将不能通过该员工任何办公设备、移动设备或办公系统的权限访问到公司的内部系统或网络,从而将该员工被社工攻击的影响降到最低。此外,还要提供快速恢复上述操作的剧本,方便在应急处置结束后快速恢复员工的相关权限。

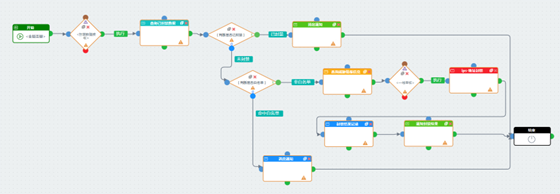

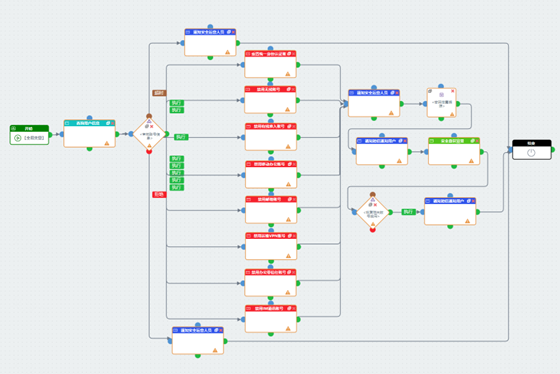

员工被社工攻击的应急处置预案剧本逻辑图:

1. 输入相关用户IP/账号名/工号,会通过CMDB、统一认证管理系统获取账号等相关信息

2. 安全人员可以根据情况选择需要对那些系统进行账号下线、禁用处理

3. 选择后可对以下操作进行自动化执行

-重置统一身份认证账号密码

-无线账号下线、禁用

-有线账号下线、禁用

-移动应用账号下线、禁用

-邮箱账号禁用

-VPN账号下线、禁用

-零信任账号下线、禁用

-企业微信IM账号下线、禁用

4. 汇总处置结果给到安全人员会再次确认执行的结果;若没问题,审批后自动对员工进行短信通知及邮件发送安全意识宣贯内容给到用户

5. 安全人员可启动人工排查、溯源

6. 最后完成对相关账号的自动化恢复操作,并通知员工结果

思考

员工信息安全意识的培训是一个长期工作,员工抵触情绪较大且培训收益不够直接,在思考如何将信息安全意识培训做得更容易接受的同时,在技术层面也可以考虑践行零信任“永不相信、持续认证”的理念,零信任可以基于终端是否满足信息安全基线动态调整访问目标系统的权限,可以基于用户行为分析动态调整访问目标系统的权限,对于敏感系统的访问(如运维VPN、人力资源系统等)还可以增加设备指纹实时认证和实时人脸识别来实现持续认证,通过零信任安全框架弥补员工的不可靠性,综合各类动态实时检测、认证和限制,将针对员工社工攻击的危害降到最低。

文章来源:雾帜智能

如有侵权请联系:admin#unsafe.sh