Group-IB 研究人员 Andrey Polovinkin 和 Albert Priego 在详细分析中表示,所谓的“深粉红色”活动在 2022 年下半年激增,迄今为止,已经造成七次成功的攻击。根据研究人员的分析,它的主要目标似乎是企业间谍活动、文件盗窃、从受感染设备的麦克风中捕获声音以及从信使中泄露数据。

研究人员没有将该活动归因于任何团体,“这使得 Dark Pink 很可能是一个全新的高级持续威胁团体,”研究人员说。但另一家安全公司在1 月 5 日发布的分析中将该活动与“疑似东南亚”联系起来。

亚太地区是各种正在进行的与国家结盟的网络活动的发源地,代表着广泛的相互竞争的利益和议程。Group-IB 分析的已知 Dark Pink 攻击始于 2022 年 6 月在越南对一个未具名宗教组织的攻击。但该组织很可能至少可以追溯到 2021 年 5 月,也就是攻击者使用的 Github 帐户变得活跃的时候。其他已知的受害者包括一个越南非营利组织、一个印度尼西亚政府组织、菲律宾和马来西亚的两个军事机构以及柬埔寨、印度尼西亚和波斯尼亚和黑塞哥维那的政府机构。

研究人员指出,已经通知了潜在的受害者,而且可能还有更多的受害者尚未被发现。

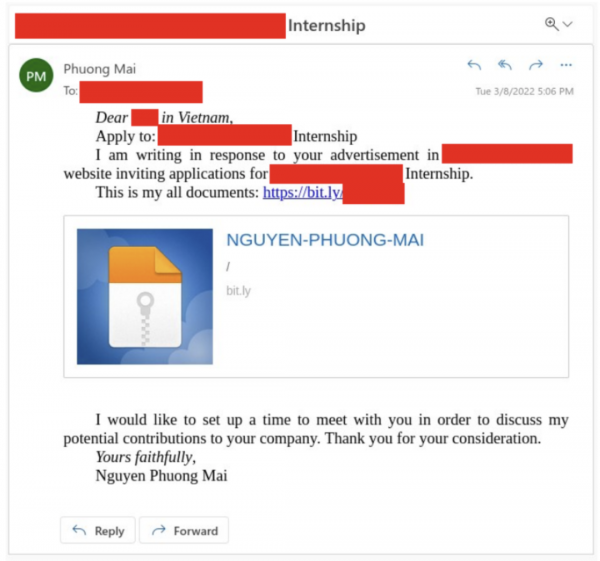

电子邮件中的缩短链接包括恶意和无害的文档,这些文档传递用于进一步操作的恶意软件。

研究人员指出,电子邮件方法“特别令人惊讶”。使用电子邮件地址包括 [email protected][.]com和[email protected][.]com 等。根据研究人员收集的数据,电子邮件的正文简单地写着“hello badboy”,而主题行是特定设备的名称。

最终,调查结果表明,攻击者技术的创新可能会产生深远的影响。Dark Pink 背后的威胁行为者能够在他们定制工具包的帮助下,突破亚太地区和欧洲地区一系列国家的政府和军事机构的防御。

Dark Pink 的活动再次强调了鱼叉式网络钓鱼活动对组织构成的巨大危险,因为即使是非常先进的威胁行为者也会使用这种媒介来访问网络,建议组织继续教育其人员如何检测这些类型的电子邮件。

转自 E安全,原文链接:https://mp.weixin.qq.com/s/3n6Z-h5tQnrWOLqltrYL7w

封面来源于网络,如有侵权请联系删除