题目地址:malware-traffic-analysis-SUNNYSTATION

https://www.malware-traffic-analysis.net/2022/02/23/index.html数据包基础信息

LAN segment data:LAN segment range: 172.16.0.0/24 (172.16.0.0 through 172.16.0.255)Domain: sunnystation.comDomain controller: 172.16.0.52 - SUNNYSTATION-DCFile Server: 172.16.0.53 - SUNNYFILESERVERLAN segment gateway: 172.16.0.1LAN segment broadcast address: 172.16.0.255

根据题目提示,数据包中内网网段为172.16.0.0/24,域控IP地址为172.16.0.52,文件服务器IP地址为172.16.0.53

任务信息

What hosts/user account names are active on this network?What type of malware are they infected with?

需要根据数据包找到哪些主机/用户在内网中通信以及感染了什么恶意病毒。

接下来开始解题

根据题目提示先过滤目的IP地址为172.16.0.53(文件服务器)数据包

ip.dst==172.16.0.53可以大致根据源IP地址过滤出来网络中存在的主机有172.16.0.170、172.16.0.131、172.16.0.149三台。

过滤目的IP地址为172.16.0.52(域控服务器)数据包

ip.dst==172.16.0.52根据源IP地址查看内网中存活主机一样为172.16.0.170(DESKTOP-W5TFTQY.sunnystation.com)、172.16.0.131(DESKTOP-VD15107.sunnystation. com)、172.16.0.149(DESKTOP-KPQ9FDB.sunnystation.com)三台。

可以确认内网存活主机为172.16.0.170、172.16.0.131、172.16.0.149。

接下来寻找上述主机登录用户信息。

ip.src==172.16.0.170 and samr172.16.0.170主机对应用户信息为everett.french。

ip.src==172.16.0.131 and samr172.16.0.131主机对应用户信息为tricia.becker。

ip.src==172.16.0.149 and samr172.16.0.149主机对应用户信息为nick.montgomery。

接下来寻找主机感染病毒信息。

1、172.16.0.170主机

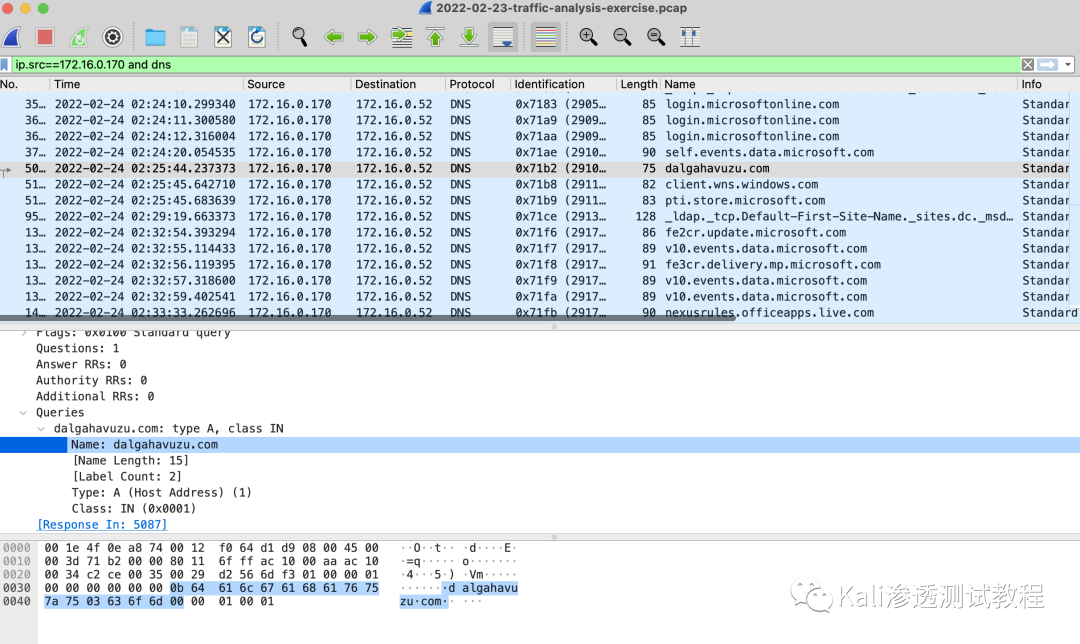

ip.src==172.16.0.170 and dns恶意域名为dalgahavuzu.com2、172.16.0.131主机

ip.src==172.16.0.131 and dnswww.czzhudi.comwww.ban-click.comwww.globalsovereignbank.com

发现好几个恶意域名,过滤下该主机的http流量

ip.src==172.16.0.131 and http根据搜索引擎查看,跟该URI有关系

/Ocklqc.jpg3、172.16.0.149主机

ip.src==172.16.0.149 and dns恶意域名为www.ajaxmatters.com总结一下

存活主机为172.16.0.170、172.16.0.131、172.16.0.149,对应的用户账号信息分别为everett.french、tricia.becker、nick.montgomery,感染的恶意软件相关信息分别为dalgahavuzu.com、http://156.96[.]154.210/Ocklqc.jpg、www.ajaxmatters.com(还可以更深入进行调查,更详细信息在官网解析报告中有呈现)

本文数据包以及官网解题报告地址:

https://www.malware-traffic-analysis.net/2022/02/23/page2.html如有侵权请联系:admin#unsafe.sh