POP3与IMAP

若收发共计100封历史邮件,用POP3的话换个设备可能看不见以前的100封邮件了,因为它将信息存于本地,需确认是否存在"服务器上保存"的按钮。

SMTP,POP3,IMAP协议分为安全或者不安全,区别在于是否启用SSL功能:

https://help.dreamhost.com/hc/en-us/articles/215612887-Email-client-protocols-and-port-numbers

电子邮件涉及到互联网消息格式 (IMF)RFC 5322,包含标头与正文。没人会吃饱了撑着拿起RFC一顿啃,但需要时可借助它威胁溯源进行搜索:https://datatracker.ietf.org/doc/html/rfc5322

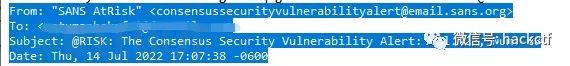

标头字段:From - 发送者 Subject - 主题 Date - 发送时间 To - 收件人

以上标头影响的地方只是UI界面我们看见的地方(发件人的地址可以是伪造的)。如下图所示:

在RFC的描述中,回复邮件默认是回给发件人的地址,如果它被赋予其他值,就会回到其他地方。有那威胁溯源味道了。

https://mediatemple.net/community/products/all/204643950/understanding-an-email-header

除了正文可能还有附件,如下是附件的标头:

根据恶意的程度(是引流还是getshell),针对人群(高管还是老百姓)以及是否跳转(骗你要用手机去浏览),是否基于存在语音钓鱼等细节而出来一系列八股文:垃圾邮件,网络钓鱼,鱼叉式,捕鲸等等。

关于这些术语的定义,可以在此处嗨皮一下:

https://www.proofpoint.com/us/threat-reference/phishing

https://www.rapid7.com/fundamentals/whaling-phishing-attacks/

正文加点超链接或短链接,恶意附件

正文超链接实际不是跳转到对应的官网或者不包含实际的URL

主题描述的官网与发件人地址不符

存在附件的话,先跑沙箱,注意多沙箱交叉验证

以下IBM参考资料中还有关于白名单的设置可以看看。

https://www.ibm.com/docs/en/sqsp/32.0?topic=SSBRUQ_32.0.0/com.ibm.resilient.doc/install/resilient_install_defangURLs.htm

像素跟踪,通常(但不总是)隐藏在图像或链接中。打开电子邮件后,像素内的代码会将信息发送回公司的服务器。

它们可能长成下面的模样:

收件人地址(可能在CC/BCC字段中)

subject头 - 主题

Reply-to头 - 回复地址

任何 URL 链接

附件与哈希值(MD5,SHA1,SHA256)

工具二:https://mha.azurewebsites.net/

工具三:https://mailheader.org/

网站扫描与分析工具:https://urlscan.io/

其他IP或URL工具:

https://www.url2png.com/

https://www.wannabrowser.net/

https://talosintelligence.com/reputation

https://phishtank.com/?

https://www.spamhaus.org/

https://mxtoolbox.com/

https://www.convertcsv.com/url-extractor.htm 原文直接复制进去即可

https://gchq.github.io/CyberChef/ 的 Extract URLs

https://talosintelligence.com/talos_file_reputation

https://www.virustotal.com/gui/

https://app.any.run/

https://www.hybrid-analysis.com/

https://www.joesecurity.org/#

https://www.phishtool.com/

https://dmarcian.com/spf-syntax-table/

https://dmarcian.com/what-is-the-difference-between-spf-all-and-all/

您可能会觉得那这不等于自己查自己吗?没错。看似鸡肋是因为我们还没有考虑到其他情况(比如攻击者私搭服务器发邮件)。

DKIM 记录也在DNS中。引入了公钥签名,类似网站合法证书的检查。DNS服务器和验证机制触发与SPF一致。

去发送者DNS服务器上获取记录,比对一下里面的签名。

参考资料:

https://dmarcian.com/what-is-dkim/

https://dmarcian.com/dkim-selectors/

https://help.returnpath.com/hc/en-us/articles/222481088-DKIM-DNS-record-overview

它综合参考了SPF(比对那个域中的IP)与DKIM(比对那个域中的签名)的结果,和稀泥的添加一个称为DMARC的记录到邮件内容中。

原则上我们不能只参考SPF也不能只参考DKIM。它说用QQ发的邮件,SPF显示IP地址为非QQ的,而DKIM签名确实是QQ的。这就能说明恶意性出来了。因此来个协议自动帮我们综合比对。

你既要使用QQ声称的IP服务器发邮件,又得使用QQ声称的域名签名发邮件。

你注册个QQ发邮件,假设就从这三个角度检查,那都是合法的。

您可能会觉得那这不等于自己查自己吗?没错。看似鸡肋是因为我们还没有考虑到其他情况(比如攻击者私搭服务器发邮件,比如它借助其他企业级服务器邮件推送假设存在此功能的话)。

v=DMARC1; p=quarantine; rua=mailto:[email protected]

根据p=quarantine的值进行是否垃圾邮件的分类。

rua=mailto:[email protected]和稀泥报告将发送到此电子邮件地址

https://dmarcian.com/start-dmarc/

https://dmarcian.com/dmarc-record/

https://dmarc.org/overview/

https://dmarcian.com/alignment/

https://docs.microsoft.com/en-us/exchange/security-and-compliance/smime-exo/smime-exo

https://attack.mitre.org/techniques/T1071/003/

https://www.wireshark.org/docs/dfref/s/smtp.html

https://www.mailersend.com/blog/smtp-codes

https://www.incidentresponse.org/playbooks/phishing PPT素材

https://www.malware-traffic-analysis.net/2018/12/19/index.html SMTP恶意流量

https://tryhackme.com/room/phishingemails1tryoe 免费

https://tryhackme.com/room/phishingemails2rytmuv 免费

https://tryhackme.com/room/phishingyl 红队之高级网络钓鱼实施

https://tryhackme.com/room/phishinghiddeneye 红队之简单网络钓鱼实施(免费)

https://tryhackme.com/module/phishing

侵权请私聊公众号删文

热文推荐

文章来源: http://mp.weixin.qq.com/s?__biz=MzUyMTA0MjQ4NA==&mid=2247540473&idx=1&sn=882eb35cf90f971488e19341c8eb11fb&chksm=f9e331a2ce94b8b4b338f8d79f44eb8e44f3793713cdc6df1f4db16c21d841651f06c193f5f8#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh