绝路逢生出0day——SYSTEM权限内网漫游

2023-1-31 00:3:8

Author: 橘猫学安全(查看原文)

阅读量:20

收藏

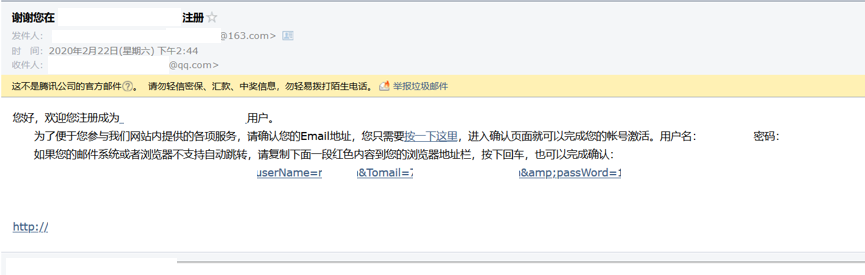

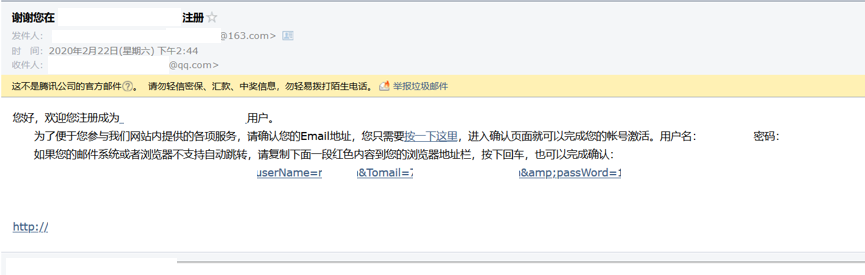

又是一个深夜,记录前段时间测试的过程。唉,每次小有所学就要懈怠一会。全文高强度打码。使用google hacking语法,翻了一翻,锁定了目标范围内一个看起来普普通通的登录页面。![]() aspx写的页面,应该是Windows服务器。顺手点了一下找回密码,需要提供注册使用的邮箱,没有提前搜集邮箱信息,放弃任意密码重置。爆破密码,超过一定次数锁定账户,登陆频繁ban IP,放弃暴力破解。F12审查元素,发现了二维码登录的接口,但是无法访问。看来,只能从用户注册入手了。嗯,只需要点一下这里,或者那里,就可以完成账号激活操作。看了一下链接,有点意思。这个URL的结构是这样的:http://x.xx.com/x.aspx?userName=aaa&Tomail=bbb&passWord=ccc刚好包含了我注册的用户信息,那么,如果我直接构造一个URL,点击之后是不是就能跳过邮箱验证来激活账号了?想到就试,随意注册一个账号、构造链接、访问、激活,一气呵成。是个投稿的页面,随便点点浏览一下,没有什么东西,功能不怎么多。看来只有个人中心可以玩了,看看有没有XSS、CSRF,越权什么的。没有头像,测了一下。输出编码,XSS放弃;通过加密过的cookie来鉴权,且没有敏感的参数,越权放弃;每一步操作都有大量的随机字符串和冗长的参数,挑了几个关键参数构造poc,CSRF失败;不存在SQL注入。测试累了,歇了一会,不争气地打起了手游。又玩累了,继续测试。会不会漏掉了什么功能,要不要fuzz一下。握着鼠标划了一会,发现上面竟然有下拉菜单,长这个样子(反色处理部分)。有的玩了,有留言就有留言板,打开看看。没见过这个编辑器,没有什么公开漏洞,但是百度百科有记录,也是个有头有脸的编辑器了。脸一黑,居然是白名单策略。试试绕过,失败;试试文件解析,也失败。难道这次测试就以一个低危逻辑漏洞收尾了吗….不慌,还有个浏览页面的功能。只能浏览Upload目录,抓包看看能不能改参数来实现目录遍历。嗯,这一大串一大串的大小写字母+数字等号,不是base64吗。一段一段地解码,有的解不开,疑似经过加密;有的解开了,是无用参数。解到图上这一段,就有点意思了。里面出现了一些敏感参数:FileType、ViewPaths、FileBrowse等,但是还有第二层base64编码。继续解开看看,非人哉,还有第三层base64编码。但是仔细看看,这几个密文的开头都一样,根据base64的编码规则,说明明文的开头也一样,那么这几个到底是什么玩意呢。于是小心翼翼地解开了第三层编码(Burp Suite里字好小,为了不选中逗号,鼠标要挪半天)。哎嘿,解开了。这不就是传说中的前端传参吗?(假的,我也没听过这传说。)

aspx写的页面,应该是Windows服务器。顺手点了一下找回密码,需要提供注册使用的邮箱,没有提前搜集邮箱信息,放弃任意密码重置。爆破密码,超过一定次数锁定账户,登陆频繁ban IP,放弃暴力破解。F12审查元素,发现了二维码登录的接口,但是无法访问。看来,只能从用户注册入手了。嗯,只需要点一下这里,或者那里,就可以完成账号激活操作。看了一下链接,有点意思。这个URL的结构是这样的:http://x.xx.com/x.aspx?userName=aaa&Tomail=bbb&passWord=ccc刚好包含了我注册的用户信息,那么,如果我直接构造一个URL,点击之后是不是就能跳过邮箱验证来激活账号了?想到就试,随意注册一个账号、构造链接、访问、激活,一气呵成。是个投稿的页面,随便点点浏览一下,没有什么东西,功能不怎么多。看来只有个人中心可以玩了,看看有没有XSS、CSRF,越权什么的。没有头像,测了一下。输出编码,XSS放弃;通过加密过的cookie来鉴权,且没有敏感的参数,越权放弃;每一步操作都有大量的随机字符串和冗长的参数,挑了几个关键参数构造poc,CSRF失败;不存在SQL注入。测试累了,歇了一会,不争气地打起了手游。又玩累了,继续测试。会不会漏掉了什么功能,要不要fuzz一下。握着鼠标划了一会,发现上面竟然有下拉菜单,长这个样子(反色处理部分)。有的玩了,有留言就有留言板,打开看看。没见过这个编辑器,没有什么公开漏洞,但是百度百科有记录,也是个有头有脸的编辑器了。脸一黑,居然是白名单策略。试试绕过,失败;试试文件解析,也失败。难道这次测试就以一个低危逻辑漏洞收尾了吗….不慌,还有个浏览页面的功能。只能浏览Upload目录,抓包看看能不能改参数来实现目录遍历。嗯,这一大串一大串的大小写字母+数字等号,不是base64吗。一段一段地解码,有的解不开,疑似经过加密;有的解开了,是无用参数。解到图上这一段,就有点意思了。里面出现了一些敏感参数:FileType、ViewPaths、FileBrowse等,但是还有第二层base64编码。继续解开看看,非人哉,还有第三层base64编码。但是仔细看看,这几个密文的开头都一样,根据base64的编码规则,说明明文的开头也一样,那么这几个到底是什么玩意呢。于是小心翼翼地解开了第三层编码(Burp Suite里字好小,为了不选中逗号,鼠标要挪半天)。哎嘿,解开了。这不就是传说中的前端传参吗?(假的,我也没听过这传说。)

激动地将jpg改成了aspx,小心翼翼地编码回去,放包。这次白名单是不是比之前好看多了,光看不行,试一试。谨慎地上传了一个aspx空文件。但是,,,不能访问,直接跳转到错误页。不应该,aspx的文件大小都能看到了,应该是传上去了,应该看到一个200的空白页面才对。难道这就完了吗….既然这windows服务器能跑aspx,那asp是不是也能跑?

小心翼翼地重新抓包,三层解码,这次我把aspx、asp都加到白名单里了,再小心翼翼地编码回去。打开菜刀,成功拿下。美中不足的就是中文目录乱码了,上了冰蝎马。这次测试花了一个下午,拿到了一个第三方编辑器的任意文件上传0day,成功提权收获颇丰。原文于:https://blog.blankshell.com/2020/02/26/%e7%bb%9d%e8%b7%af%e9%80%a2%e7%94%9f%e5%87%ba0day-system%e6%9d%83%e9%99%90%e5%86%85%e7%bd%91%e6%bc%ab%e6%b8%b8/原文作者:Woojay

每日坚持学习与分享,觉得文章对你有帮助可在底部给点个“再看”

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5OTY2NjUxMw==&mid=2247503146&idx=1&sn=5f37c1464f47472e8b4a22b0d05559db&chksm=c04d4a14f73ac30259218b26e1780bfbf9c67446c9ca7f343d5caf0d69c425f11a67790bc16c#rd

如有侵权请联系:admin#unsafe.sh