![]()

概述

近期微步在线网络空间测绘系统针对全球暴露在互联网上的服务器进行的扫描探测分析,从中发现了大量服务器目录公开在互联网上。针对这些公开目录微步在线的情报分析人员进行了分析和跟踪,其中就包括:全网目录暴露现状、敏感数据暴露分析、恶意软件投递服务器情报追踪发现、服务器预防与配置等。 近期全网目录暴露现状

通过微步在线网络空间测绘平台-微图平台,粗略统计全网近半年公开目录的资产总量约165w个以上,针对这些资产按照国家进行统计如下:

![]()

根据Top10统计结果,美国暴露的资产最多,因为大多开源软件下载服务器部署在美国。其次是中国,德国占比靠前,德国网站总量远低于中国,但公开目录资产接近,经过相关分析发现是因为德国大量网站采用C/C++编写,并采用LiteSpeed服务器开放cgi-bin目录。根据暴露的资产类型不同,通过微步在线微图平台统计了近半年主要公开目录的敏感数据文件类型,如下图所示: 敏感数据暴露分析

根据全面分析暴露的公开目录信息来看,大多数公开目录是作为下载服务,主要文件内容为文本文档、应用程序、安装包、图片静态资产等文件。涉及的敏感数据在公开目录中仅占据少部分,经过统计分析得到源代码暴露泄露的数据最多,其中代码中的文档以及数据库配置/备份文件等是最直接的数据泄露来源。根据泄漏信息来看,敏感泄漏信息数据主要来自于文档部分,大部分来自于文件后缀为xlsx, csv等文件。通过微步微图平台发现近半年有4000+以上公开目录存在xls等文件,其中近一半的公开目录在中国。例如某创新创业服务中心泄露了园区的企业信息:![]()

![]()

![]()

推测该服务器为内部文件下载服务,配置失误导致在互联网上公开。进一步通过微步微图平台统计了近半年来数据库备份文件,有超过3000+公开目录中存在数据库备份文件,而这些文件能够直接造成个人或企业的数据泄露。例如:该目录泄露880M的数据,其存在形式为备份文件![]()

还原相关SQL数据文件后表里面有大量用户邮箱等相关信息如下:![]()

根据微步微图平台统计,近半年全网有10w+公开目录存在源代码泄露,其中PHP源码泄露最多,因为PHP在网站开发中占比最高。这些源代码中包含基本配置文件、说明文档、数据库配置文件等,这些文件会造成大量的数据库、后台账户等账密敏感信息泄露。在微步微图平台中通过相关特征发现超2000+站点wordpress源码泄露,以下为一个分析案例:![]()

![]()

![]()

通过X情报社区-资产测绘查询拓展发现该IP的3306是对外开放的。![]()

通过泄露的账号密码链接数据库,但数据库未开启远程链接。![]()

![]()

我们通过测绘IP直接访问80端口 502了,发现可能是nginx设置了仅通过域名访问。![]()

通过X情报社区-解析域名模块反查到了该IP的历史绑定域名。![]()

![]()

再进一步访问wordpress后台默认路径/wp-login.php,进入登录页面。![]()

通过刚提到的数据库可得到账号密码,进入后台即可上传webshell。根据微步微图平台进一步分析统计,有4600+PHP网站Laravel源代码发生泄露。下图是该Laravel框架的基本目录结构:![]()

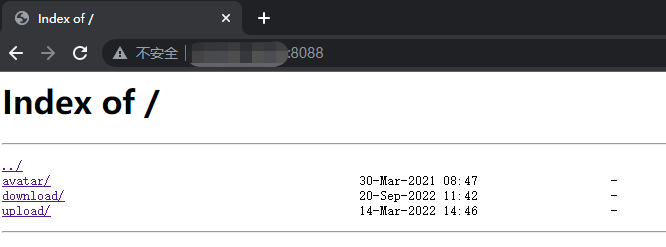

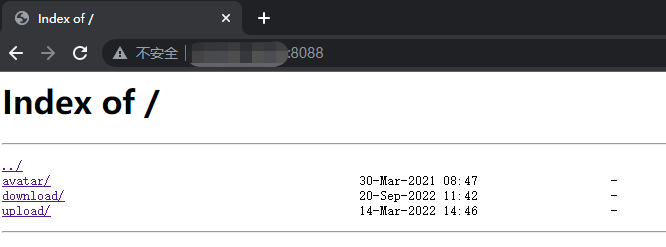

网站页面部署在常见的80,443上,公开目录的代码泄露通常在非80,443的其他端口。进入config目录,可以得到数据库等敏感信息,但通常无权限读取。![]()

恶意软件投递服务器追踪发现

根据微步微图平台统计,有超2.2w+公开目录存在可执行类相关文件。在这些可执行文件中存在部分恶意软件,黑客通过公开目录的形式做为文件投放的载体,供其下载。例如微步微图平台通过相关恶意文件特征在全网公开目录中发现勒索团队的恶意软件投递服务器,下图为团伙的基础设施及工具:![]()

![]()

![]()

目前该IP只有443端口与8000端口存活,分别作为C2远控服务与恶意软件投递服务。![]()

通过该IP历史测绘数据发现2022-10-05该团伙就开始使用80端口作为CS服务器。![]()

通过443端口上的CS证书使用者名称,在X情报社区-资产测绘数据拓线出该组织大量C2服务器。从上述X情报社区-资产测绘数据中发现该团伙另一台C2服务器地址:![]()

通过X情报社区-资产测绘历史测绘数据发现,该投递服务器之前存在与另一台一样的恶意文件,目前仅有2个C2恶意文件。![]()

公开目录测绘统计

![]()

根据微步微图平台统计结果,这些公开的数据目录主要分布在80、443端口上占比高达92%,主要部署作为下载服务对外进行暴露提供服务,数据泄露主要发生在非80、443上的其他端口,由于管理员缺乏安全意识导致服务器配置错误。

预防与配置

目录浏览漏洞属于目录遍历漏洞的一种,目录浏览漏洞是由于网站存在配置缺陷,存在目录可浏览漏洞,这会导致网站很多隐私文件与目录泄露,比如数据库备份文件、配置文件等,攻击者利用该信息可以更容易得到网站权限,导致网站被黑。IIS中关闭目录浏览功能:在IIS的网站属性中,勾去“目录浏览”选项,重启IIS。Apache中关闭目录浏览功能:打开Apache配置文件httpd.conf,查找“Options Indexes FollowSymLinks”,修改为“ Options -Indexes”(减号表示取消,保存退出,重启Apache)。Nginx中默认不会开启目录浏览功能,若您发现当前已开启该功能,可以编辑nginx.conf文件,删除如下两行:autoindex on;autoinxex_exact_size on,然后重启Nginx。Tomcat在应用的WEB-INF目录找到web.xml配置文件,将“listings”参数的初始化值设置为“false”即可。---End---

点击下方,关注我们

第一时间获取最新的威胁情报

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247499657&idx=1&sn=ac25cd2f93bf98df5a67a29ed4ef4f5d&chksm=cfca9c9df8bd158bcff826c30fe5cb93565bc0eeb37c103473af19fdfa734e79a96e06bbe202#rd

如有侵权请联系:admin#unsafe.sh