声明:本人坚决反对利用文章内容进行恶意攻击行为,一切错误行为必将受到惩罚,绿色网络需要靠我们共同维护,推荐大家在了解技术原理的前提下,更好的维护个人信息安全、企业安全、国家安全。

Office宏分离免杀的方式是在目标用户的office开启宏功能的前提下,诱骗其使用office办公软件打开文档,通过加载远程的恶意宏代码,达到控制目标主机权限的目的。

1、在桌面基础创建文档名称:beta.docx

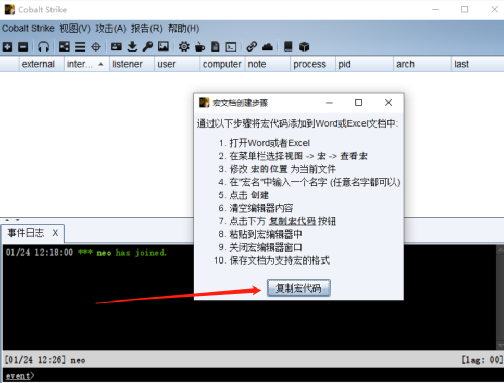

3、打开Cobaltstrike后渗透工具,选择Attacks->Package->MS Office Macro

4、选择生成的Payload,这里选择使用Beacon http,会连到主机的IP地址是192.168.146.128

6、将代码复制到word文档中开发工具->Visual Basic的代码窗口中。右上角选择Auto_Open,当使用者在打开word文档时,簿会自动运行宏提示信息。

(1)查询异常的网络连接情况

netstat -ano | findstr "192.168.146.*"

(2)根据PID找到可执行文件名称

tasklist | findstr 16584

(3)查找16584的命令行

wmic process where processid=16584 get commandline /format:csv

(4)查询该PID的父进程对应的PID号

wmic process where processid=16584 get parentprocessid /format:csv

(5) 查找父PID7524的命令行

-END-

▎经典文章精选

本文作者:PIG-Z

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/195847.html

文章来源: https://www.secpulse.com/archives/195847.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh