APT37 也以 Reaper、RedEyes、Ricochet Chollima 和 ScarCruft 的绰号进行跟踪,与朝鲜国家安全部 (MSS) 有关联,这与隶属于侦察总局 (RGB) 的 Lazarus 和 Kimsuky 威胁集群不同。

据谷歌旗下的 Mandiant 称,MSS 的任务是“国内反间谍和海外反情报活动”,APT37 的攻击活动反映了该机构的优先事项。历史上,这些行动专门针对叛逃者和人权活动家等个人。

“APT37 评估的主要任务是秘密收集情报,以支持朝鲜的战略军事、政治和经济利益,”这家威胁情报公司表示。

众所周知,威胁行为者依靠定制工具(如 Chinotto、RokRat、BLUELIGHT、GOLDBACKDOOR 和 Dolphin)从受感染主机收集敏感信息。

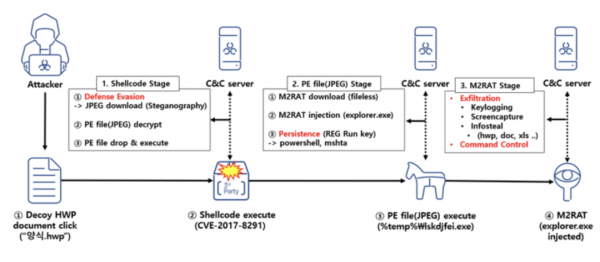

2023 年 1 月观察到的感染链以一个诱饵韩文文件开始,该文件利用文字处理软件中现已修补的漏洞 ( CVE-2017-8291 ) 触发从远程服务器下载图像的 shellcode。

JPEG 文件使用隐写技术来隐藏可移植的可执行文件,该可执行文件在启动时会下载 M2RAT 植入程序并将其注入合法的 explorer.exe 进程。

虽然持久性是通过修改 Windows 注册表实现的,但 M2RAT 充当后门,能够进行键盘记录、屏幕捕获、进程执行和信息窃取。与 Dolphin 一样,它也被设计为从可移动磁盘和连接的智能手机中吸取数据。

ASEC 表示:“这些 APT 攻击很难防御,尤其是 RedEyes 组织以主要针对个人而闻名,因此非企业个人甚至很难识别这种损害。”

这不是 CVE-2017-8291 第一次被朝鲜威胁者武器化。据Recorded Future报道,2017 年末,有人观察到 Lazarus Group 以韩国加密货币交易所和用户为目标部署 Destover 恶意软件。

转自 E安全,原文链接:https://mp.weixin.qq.com/s/UFFbkYPoMZZ0t_CC3q1bVQ

封面来源于网络,如有侵权请联系删除