文章转载自FreeBuf作者:Kali9517原文地址:https://www.freebuf.com/fevents/334657.html

背景:

目标:

掌握攻击者的 IP域名资产(例如:木马 C2、木马存放站点、资产特点);

掌握攻击者的虚拟身份、身份;

掌握攻击者武器的检测或发现方法,将捕获的数据形成新的线索。

方法论:

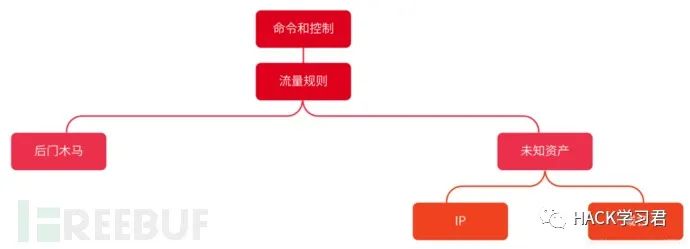

1. 攻击链部分可溯源的关键点:![]()

2. 攻击链利用阶段可溯源的方法及利用点:

攻击回溯的关键点主要分为两类:

攻击分类:根据攻击者的漏洞利用数据包特点(如:字符串格式、特殊字符串)。

攻击者信息:攻击者使用其公司(个人)特有的漏洞利用工具时,可能会在请求包中存在公司(个人)信息。

3. 钓鱼邮件可溯源方法及关键点:

4. 后门木马可溯源方法及关键点:

5. 攻击者资产维度可溯源方法及关键点:

域名自身特点,如:昵称字符串

网站可能存在红队的其他攻击组件 网站存在个人昵称、简介等 网站备案信息

是否定位到某个安全公司的地理位置 是否标记为某个安全公司的网关

6.命令和控制阶段可产生的数据

7.身份信息溯源方向:

虚拟身份

攻击者资产暴露的信息,如:Whois 信息、个人网站简介、GitHub 个人简介

样本暴露的信息,如:PDB 信息、个人昵称、存放特马的 Github 账号

蜜罐捕获,如:百度 ID、新浪 ID 等

利用密码找回功能,如:阿里云IP找回、腾讯密码找回、邮箱密码找回

身份

社交平台(如百度贴吧、QQ 空间、新浪微博等)暴露真实姓名、手机号码

支付宝转账功能,搜索邮箱、手机号

已知的线索(邮箱、QQ、昵称等)在招聘网站搜索

利用搜索引擎,如:手机号和真实姓名存放一起的 XXX 学校表格

公司信息

IP资产定位、域名 Whois 信息

特有漏洞利用工具暴露的信息,如:User Agent、Cookie、Payload

社交平台,如:钉钉、企业微信等

攻击者个人简历中的工作经历

流程:

1.针对ip通过开源情报+开放端口分析查询

可利用网站:

https://x.threatbook.cn/(主要)

https://ti.qianxin.com/

https://ti.360.cn/(主要)

https://www.venuseye.com.cn/

https://community.riskiq.com/

当发现某些IP的攻击后,可以尝试通过此IP去溯源攻击者

首先通过http://www.ipip.net网站或者其他接口,查询此IP为IDC的IP、CDN的IP还是普通运营商的出口IP。

如果IP反查到域名就可以去站长之家对其进行whois反查或者去https://whois.domaintools.com/等网站去查询域名的注册信息、http://whoissoft.com/查询备案信息等。

端口:可查看开放服务进行进一步利用

可考虑使用masscan快速查看开放端口:

masscan -p 1-65535 ip --rate=500

再通过nmap 对开放端口进行识别

nmap -p 3389,3306,6378 -Pn IP

发现相关有用端口,进行端口相关漏洞的挖掘及利用。

2.ip查询定位

ip定位工具:

高精度IP定位:https://www.opengps.cn/Data/IP/LocHighAcc.aspx

rtbasia(IP查询):https://ip.rtbasia.com/

ipplus360(IP查询):https://www.ipplus360.com/

IP地址查询在线工具:https://tool.lu/ip/

在通过IP定位技术溯源过程,应注意以下情况:

假如IP反查到的域名过多,考虑就是CDN了,就没必要继续去查了。

假如是普通运营商的出口IP只能使用一些高精度IP定位工具粗略估计攻击者的地址,如果需要具体定位到人,则需要更多的信息。

3. ID跟踪、得到常用id信息收集

在通过IP定位后技术追踪攻击者,可通过指纹库、社工库等或其他技术手段抓取到攻击者的微博账号、百度ID等信息,一般通过以下技术手段实现:

进行QQ等同名方式去搜索、进行论坛等同名方式搜索、社工库匹配等。

如ID是邮箱,则通过社工库匹配密码、以往注册信息等。

如ID是手机号,则通过手机号搜索相关注册信息,以及手机号使用者姓名等。

其他方法:

(1) 百度信息收集:“id” (双引号为英文)

(2) 谷歌信息收集

(3) src信息收集(各大src排行榜)

(4) 微博搜索(如果发现有微博记录,可使用tg查询weibo泄露数据)

(5) 微信ID收集:微信进行ID搜索(直接发钉钉群一起查)

(6) 如果获得手机号(可直接搜索支付宝、社交账户等)

注意:获取手机号如果自己查到的信息不多,直接上报钉钉群(利用共享渠道对其进行二次社工)

豆瓣/贴吧/知乎/脉脉 你能知道的所有社交平台,进行信息收集

例如,当通过ID追踪技术手段定位到某攻击者的QQ号、QQ网名等信息,通过专业社工库可以进一步追踪攻击者使用的QQ号注册过的其它网络ID,从而获取更多攻击者信息,从而确定攻击者的身份。

注意:手机号、昵称ID均为重点数据,如查不到太多信息,直接上报指挥部。

4.预警设备信息取证

上方数据一无所获,可考虑对其发起攻击的行为进行筛查,尝试判断其是否有指纹特征。

攻击者如果在攻击过程中对攻击目标上传攻击程序(如钓鱼软件),可通过对攻击者上传的恶意程序进行分析,并结合IP定位、ID追踪等技术手段对攻击进行分析溯源,常用的恶意程序分析网站有:

Ø 微步在线云沙箱:https://s.threatbook.cn/

Ø Virustotal:https://www.virustotal.com/gui/home/upload

Ø 火眼(https://fireeye.ijinshan.com)

Ø Anubis(http://anubis.iseclab.org)

Ø joe(http://www.joesecurity.org)

5.跳板机信息收集(触发)

进入红队跳板机查询相关信息,如果主机桌面没有敏感信息,可针对下列文件进行收集信息。

Last: 查看登录成功日志

Cat ~/.bash_history 查看操作指令

Ps -aux 查看进程

Cat /etc/passwd

查看是否有类似ID的用户

重点关注uid为500以上的登录用户

nologin为不可登录

如有侵权,请联系删除

推荐阅读

如有侵权请联系:admin#unsafe.sh