2023-2-21 16:22:46 Author: www.secpulse.com(查看原文) 阅读量:29 收藏

恶意家族名称:

Lockbit

威胁类型:

勒索病毒

简单描述:

近期发现了 Lockbit 家族的新成员 LockbitGreen ,该勒索软件再次基于其他勒索软件修改而来,此前推出的 LockbitBlack 基于BlackMatter 勒索软件的代码编写,而 LockbitGreen 基于 Conti 泄露的源代码编写。

恶意文件分析

1.恶意事件描述

2022 年 2 月,Conti 集团泄密者使用账号名为 @ContiLeaks 的 Twitter 帐号来发布 Conti 勒索组织的内部数据,包括来自 Jabber 的内部聊天记录、基础设施的详细信息、内部文件及 Conti 勒索软件的源代码。2022 年 5 月,Conti 勒索软件集团决定进行重组和更名。下图为 Conti 勒索软件与 LockbitGreen 勒索软件主函数的流程预览窗口,通过预览整个函数流程,发现代码逻辑极为相像,此外他们设置相同的互斥量 “hsfjuukjzloqu28oajh727190”。

此次发现的 LockbitGreen 使用了 Conti 的新加密器,而 Lockbit 家族本身的加密器工作正常,猜测二者可能达成了某种合作关系,重用和改编知名竞争对手的源代码的方法有助于降低开发成本和时间。

Lockbit 勒索家族的发展

2.恶意事件分析

本次勒索病毒活动共发现两个样本,文件名为 LBB.malz 为 32 位的勒索程序,该勒索程序的分析可以完全参考如下链接:https://mp.weixin.qq.com/s/zT1GbqXFkj0FHiUhNlisZg,整体代码及功能逻辑几乎一致。文件名为 LBG64.malz 为 64 位的勒索程序,该程序为 Lockbit3.0 新增的成员 LockbitGreen。本文分析以 LBG64.malz 为主。

LBG64.malz 执行后,被加密后的文件默认添加后缀名 “.fb7c204e”,勒索信文件名为 “!!!-Restore-My-Files-!!!.txt”,内容如下图所示。每个受害者有唯一的个人 ID,受害者可以借助 Tor 浏览器或正常的浏览器通过链接与攻击者取得联系,勒索信中并未提及赎金金额,并且建议受害者不要试图联系网络保险及数据恢复组织并阐述原因。

!!!-Restore-My-Files-!!!.txt 勒索信内容

加密后文件系统情况

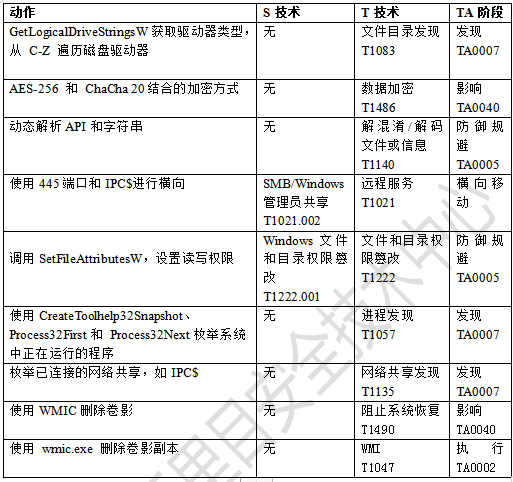

ATT&CK

功能分析

参数启动

该样本可以无参数启动,也可以以可选参数的形式启动,可供选择的参数如下所示,GetCommandLineW 和 CommandLineToArgvW 函数来获取运行恶意软件时使用的命令行字符串。这两个函数的输出将用于检查执行恶意软件时是否使用了额外的参数:

网络通信

它首先扫描同一网络子网并尝试使用 SMB 端口 445 连接到其他设备,并感染同一网段其他设备

下图显示了 Process Monitor 捕获了该勒索软件尝试使用 TCP 连接到从 192.168.83.1 到 192.168.83.254 的 IP 地址

防御规避

1、 动态解密 API

解密出 API 该勒索软件使用动态 API 加载和 hash 来隐藏库和 API 名称,这些库和 API 名称用于隐藏静态分析和传统的基于签名的恶意软件扫描程序的功能。混淆了其所有 API 调用和库名称,并在运行时动态解析它们。这种混淆技术确保 Conti 仍然可以访问其所有 API,而无需将它们直接写入导入表,这将使它们对可能的逆向工程师完全隐藏。

它会动态解析模块名称并加载它们以供执行。该勒索软件解析模块名称,包括netapi32.dll、apphelp.dll、kernelbase.dll、msvcp_win.dll、win32u.dll、gdi32full.dll、ucrtbase.dll、msvcrt.dll、rpcrt4.dll、kernel32.dll、use***.dll、imm32.dll、ws2_32.dll、gdi32.dll、ntdll.dll

该勒索软件会创建 ”hsfjuukjzloqu28oajh727190” 的互斥体,以确保只有一个勒索软件实例正在受害者的机器上运行,多个实例同时运行的话,会干扰并减慢加密过程。值得注意的是,Putin和Conti勒索软件的部分样本也会创建 ”hsfjuukjzloqu28oajh727190” 互斥锁。

发现

1、文件和目录发现

调用 GetLogicalDriveStringsW,获取驱动器信息

从 C:-Z: 枚举磁盘驱动器

2、枚举进程

调用 CreateToolhelp32Snapshot 为系统中所有的进程和线程拍摄一个快照

调用 Process32FirstW 获得句柄和指定的进程信息,搜索目录下的文件 / 目录

调用 Process32NextW 根据句柄循环查找其他进程的信息,并搜索其文件目录

影响

1、阻止系统恢复

删除卷影,避免受害者通过卷影恢复系统

2、数据加密

避免加密的文件或扩展

避免加密的目录

生成被加密扩展 ”.fb7c204eb”。加密操作完成后,将 .fb7c204e 扩展名附加到被加密的每个文件名后

该样本采用 AES-256 和 ChaCha20 算法相结合的加密方式,根据文件的大小和类型提供三种不同的加密模式,加密模式分别为 0x24、0x25、0x26

IOCs

解决方案

处置建议

1. 避免将重要服务在外网开放,若一定要开放,需增加口令复杂度,避免使用弱口令。

2. 避免打开可疑或来历不明的邮件,尤其是其中的链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

3. 安装信誉良好的防病毒/反间谍软件,定期进行系统全盘扫描,并删除检测到的威胁,按时升级打补丁。

4. 使用官方和经过验证的下载渠道,使用正版开发人员提供的工具/功能激活和更新产品,不建议使用非法激活工具和第三方下载器,因为它们通常用于分发恶意内容。

5. 重要的数据最好双机备份或云备份。

本文作者:Further_eye

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/196489.html

如有侵权请联系:admin#unsafe.sh