加密恶意加密流量的检测始终是行业的一个难点和痛点。

病毒我们通常称为感染式的恶意程序,它最大的特点就是通过感染其他正常文件的方式来进行传播。感染正常文件有很多种不同的情况,比如说可能把恶意的程序写在正常程序的后边,或者说把正常成把恶意程序写在正常程序的开始的部分,也可能写到中间,有一些恶意程序,甚至把他的恶意代码分成不同的部分,写到正常文件的不同的企业的空白区里边,这几种情况都是有的。

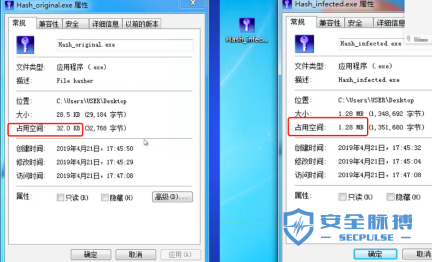

从大小上已经发生了变化了。然后我们再看一些细节,我们可以拿一个16进制的工具,把这两个程序在这个工具里边进行比较。红色的部分里边有different,这种部分指的就是这两个文件不一样的地方。

这些地方就是恶意程序,往里边添加的一些恶意的代码。最后我们看一下两个程序的入口,原始程序的入口是0532C那么被感染后程序它的入口点也发生了变化。这样的话,当我们双击运行一个感染后的程序的时候,这些恶意代码就会获取到执行权限。恶意代码首先会执行,做一些它想做的事情,执行了以后,它还会跳回到原来的入口点,执行它原有的功能。用户如果从程序执行的特征上来看,是很难发现有什么异常的。

蠕虫是利用网络进行复制和自我传播,我们关注的点就是它的传播途径。蠕虫传播的途径有很多种,比如说系统漏洞。

wannacry从功能上讲,它是一个勒索软件,从技术层面上讲,它是一个利用系统漏洞进行传播的蠕虫程序。蠕虫传播的时候,除了利用系统漏洞,也可以利用其它的,比如说弱口令。当某一个蠕虫感染了局域网内的某一台计算机以后,他可能利用类似3389这种端口,对其他的局域网的机器进行一个口令爆破。一旦爆破成功,它会将自身的程序复制一份到对方的机器并且运行,从而达到一个传播的目的。它的传播途径除了系统漏洞弱口令还可能是邮件U盘等等。

木马是指潜伏在电脑中,可受外部用户控制以窃取本机信息的恶意程序。(不同的安全厂商对于木马的分类有很大的区别。)

1、远控:基于经济或者政治目的的信息泄窃取,这类程序是危害最大的;

2、Rootkit:隐藏自身及指定的文件、进程和网络链接等信息;

3、Botnet:僵尸网络是指采用一种或多种传播手段,将大量主机感染的恶意程序。从而在控制者和被感染主机之间形成的一个可一对多的控制的网络。

4、Downloader:通过用户的计算机从其攻击者指定的网络地址下载一个或多个恶意程序并在本地运行。

5、PSW:密码窃取

6、Clicker:木马点击器,它们侵入用户电脑后,会根据攻击者设定的网址去点击网上的广告等;

xRAT是开源木马,但是我们在一些APT的攻击里边见到了它的使用。

我们大家看一下如何生成一个客户端。第二个框里边就是当客户端感染到用户机器上的时候,我要存放到什么样的位置?第三个框里边就是你的恶意程序,在客户端运行的时候要不要隐藏,要不要自己动?我们把这些信息配置好了以后就可以点击生成。

这个时候左下角就会生成一个木马的客户端程序,一旦在客户的计算机上运行以后,它本身是处于隐藏状态的,它的名字它的存储目录都是我们刚才生成的时候指定的。

注册表里的信息写到注册表里以后,当用户的机器重启的时候,它恶意程序会自动运行,从而达到一个持久化的目的。

这是我们说远控木马的第一步是生成客户端。

很多APP最喜欢的传播方式,一个是水坑,一个是鱼叉。

比如说我如果想对某一类人进行攻击的话,那么我要先分析这一类人最喜欢访问的网站是什么,然后通过渗透等手段得到网站的权限,然后将他的恶意程序经过伪装放到这个网站上,让目标人群去点击下载,从而运行恶意程序。

针对特定人群去构造特定的邮件,比如说你是上班族,那我给你发一封邮件,我说你要涨工资了,给你发一个类似于这样的一个邮件,然后把恶意程序精心构造一个附件放到你的文件里面。

所以在这里边我要强调一下,很多鱼叉攻击通常都伴随着应用程序的漏洞,比如说word文档的漏洞,那么我给你发的确实是一个word文档,当你打开这个文档的时候,你也不需要什么允许运行等这些权限,你只要打开这个文档就够了,然后他就会利用这种应用软件级别的漏洞来触发恶意代码的执行。

在我们的控制者,在攻击者的服务器端,他可以选择监听的端口,然后开始进入监听的状态。

监听的时候我们就能看到这样一个列表,在这个列表里边会详细的列出所有客户端的程序的信息,比如说你的IP、操作系统等等。除了可以得到这些信息以外,对客户端的机器拥有完全的权限。可以把你这个程序关掉,也可以把你这个程序重启,也可以查看感染者机器上的所有文件内容,对我感兴趣的文件我可以进行下载,甚至我还可以截取感染者他的屏幕的信息。

如有侵权请联系:admin#unsafe.sh