近期,谷歌的威胁分析小组(TAG)联合Mandiant、Trust&Safety发表了《战争迷雾:乌克兰冲突如何改变网络威胁格局》的报告,系统性分析了俄乌冲突期间,具有俄罗斯背景的APT组织发动的网络攻击行动的特点和作用,以及由此引发的各种信息作战行动是如何塑造公众对于这场冲突的认知。报告认为,这是网络空间作战行动第一次在战争冲突中扮演重要角色。

俄政府背景的威胁实体

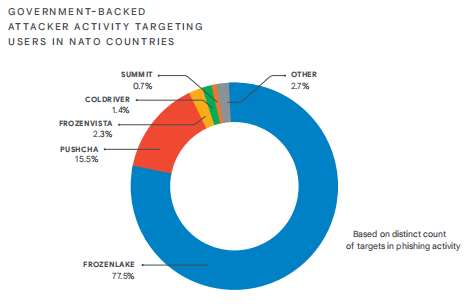

报告集中分析了俄政府背景的五个主要的威胁实体的攻击活动,具体包括:FROZENBARENTS(Sandworm)、FROZENLAKE(APT28)、COLDRIVER(Callisto)、FROZENVISTA(UNC2589)和SUMMIT(Turla)。此外,报告涉及的第六个威胁为PUSHCHA(UNC1151),该组织具有白俄罗斯政府背景。根据TAG的统计,在针对北约国家政府的攻击中,以FROZENLAKE为首,占比77.5%,其次是PUSHCHA,占比15.5%。从具体的攻击目标看,前者对北约各个成员国发动了“大规模”攻击,而后者的攻击目标集中在波兰和立陶宛。

网络作战行动的阶段

第一阶段从2019年到2022年初,俄罗斯针对乌克兰和北约成员国开展了大量网络间谍活动,这可以看作是针对重要目标的"预先定位"。从2021年4月开始,即俄罗斯军队开始在乌克兰边境集结一个月后,威胁实体FROZENVISTA(一个新的、疑似GRU背景的APT),开始对乌克兰的目标发动网络钓鱼攻击。此外,其他几个威胁实体也在整个2021年纷纷跟进,其中包括FROZENLAKE。

2022年1月中旬,一波破坏性的网络攻击开始了,包括了利用数据擦除工具WhisperGate(又名PayWipe)及其附属工具WhisperKill(又名ShadyLook)的攻击行动。这标志着俄威胁实体针对乌克兰的网络作战行动的进入第二阶段。2022年2月份,俄军在地面的推进伴随着更多更具破坏性的数据擦除攻击活动。这一阶段一直持续到2022年4月,几个新的恶意软件家族的陆续出现,包括PartyTicket勒索软件、数据擦除工具CaddyWiper和Industroyer 2(Industroyer的更新版本,一种针对工业控制系统的破坏性恶意软件,被认为曾用于2016年12月针对乌克兰电网的网络攻击)。

2022年5月,俄罗斯的网络作战行动进入第三阶段,开始重复使用相同的恶意软件(主要是CaddyWiper)来攻击乌克兰和北约国家的各种组织。这一阶段一直持续到2022年7月,随后在8月和9月期间攻击活动停滞(第四阶段)。

随后,网络作战行动于2022年10月恢复,这是第五阶段,俄罗斯的各个威胁实体继续使用CaddyWiper以及其他新恶意软件开展攻击活动。

针对上述分阶段的作战行动,报告中是这样总结的“Mandiant观察到2022年前四个月在乌克兰发生的破坏性网络攻击比过去八年更多,攻击在军事冲突开始时就达到了顶峰。许多行动表明GRU试图在网络作战行动的每个阶段平衡初始接入、信息收集和中断破坏的优先级"。

信息作战行动

伴随着直接的网络攻击,该报告还表明,俄罗斯还一直在开展各种类型的信息作战行动。Trust&Safety声称它“在2022年阻断了超过1950次来自俄罗斯的信息作战行动”,如下图所示。这些信息作战行动的目的主要有三个:破坏或降低乌克兰政府的公信力;中断乌克兰的国际支援;在冲突中保持俄罗斯国内对政府的支持。实施信息作战的参与者既有与俄罗斯情报机构存在关联的实体,也有包括了出于意识形态或民族主义动机的黑客团体。

结语

俄乌冲突中俄方实施的网络间谍窃密、网络攻击破坏以及利用各种信息操纵和影响公众认知的行动,可能是第一个在现代战争中全面运用网络空间作战力量的实例。可以预见的是,网络空间的作战力量将在未来的武装冲突中发挥越来越重要的作用,它能够与物理战场的形势相配合,补充传统作战能力的不足。

参考链接

https://www.infosecurity-magazine.com/news/google-report-russia-elaborate/

如有侵权请联系:admin#unsafe.sh